Crédito:Securelist

O que você sabe sobre ataques à cadeia de suprimentos? Em janeiro, um artigo em CSO disse que é quando um elo fraco na segurança de sua empresa pode estar nos parceiros e fornecedores. É quando alguém se infiltra em seu sistema por meio de um parceiro ou provedor externo com acesso aos seus sistemas e dados.

Nos últimos anos, disse Maria Korolov em CSO , mais fornecedores e prestadores de serviços estavam acessando dados confidenciais do que nunca.

Infelizmente, o ataque à cadeia de suprimentos nos últimos tempos é muito mais do que uma definição de estacione e salve; é um criador de títulos top of mind, como um grupo de hackers, está se intrometendo nas atualizações de software por meio de malware. Com fio na sexta-feira chamou de uma onda de sequestro da cadeia de abastecimento.

Neste caso, O site da Microsoft trouxe uma definição que bate em casa com a farra atual.

"Os ataques à cadeia de suprimentos são um tipo emergente de ameaça que tem como alvo os desenvolvedores e fornecedores de software. O objetivo é acessar os códigos-fonte, processos de construção, ou atualizar mecanismos infectando aplicativos legítimos para distribuir malware. Os invasores procuram protocolos de rede inseguros, infraestruturas de servidor desprotegidas, e práticas de codificação inseguras. Eles invadem, alterar os códigos-fonte, e ocultar malware em processos de construção e atualização. "

Os aplicativos e atualizações são assinados e certificados; os fornecedores provavelmente não sabem que seus aplicativos ou atualizações estão infectados com código malicioso quando lançados. O código malicioso é executado com a mesma confiança e permissões do aplicativo.

Paul Lilly em PC Gamer descreveu o puxão de cabelo de tudo - um grupo de hackers "mexendo ativamente com downloads confiáveis, e ninguém consegue descobrir a identidade exata do grupo. "Observe a palavra confiável - nenhum download é seguro.

Enquanto a identidade ainda precisa ser descoberta, nomes estão sendo dados a ele, incluindo ShadowHammer e Wicked Panda.

Houve indicações de que (1) o grupo está empenhado em espionar, e (2) seu direcionamento sugere que não é uma operação cibercriminosa com foco no lucro. "No entanto, por todas as aparências, o grupo está lançando sua vasta rede para espionar apenas uma pequena fração dos computadores que compromete. "

O aspecto desconfortável de tudo isso pode ser cursos de ação, como evitar atualizações de software, mas ignorar as atualizações também parece arriscado.

Quanto à Kaspersky Lab, eles tinham o seguinte a dizer:os fornecedores de software devem introduzir "outra linha em seu transportador de construção de software que, adicionalmente, verifique seu software em busca de injeções de malware em potencial, mesmo depois que o código for assinado digitalmente".

Fahmida Rashid em Espectro IEEE disse que a operação foi especialmente traiçoeira por ter sabotado as ferramentas do desenvolvedor, "uma abordagem que pode espalhar malware muito mais rápida e discretamente do que os métodos convencionais."

De fato, Andy Greenberg em Com fio levantou as implicações. Ao invadir a rede de um desenvolvedor e ocultar código malicioso em aplicativos e atualizações de software confiáveis, sequestradores podem contrabandear malware para "centenas de milhares - ou milhões - de computadores em uma única operação, sem o menor sinal de jogo sujo. "

Como sites de notícias de tecnologia forneceram detalhes sobre o ataque à cadeia de abastecimento, uma fonte de informações frequentemente citada é a Kaspersky Lab - por um bom motivo. A Kaspersky está de olho nisso há algum tempo. Foram eles que deram o nome, ShadowHammer.

"No final de janeiro de 2019, Os pesquisadores da Kaspersky Lab descobriram o que parecia ser um novo ataque a um grande fabricante na Ásia ... Alguns dos arquivos executáveis, que foram baixados do domínio oficial de um grande fabricante respeitável e confiável, continha recursos de malware aparentes. Uma análise cuidadosa confirmou que o binário foi adulterado por invasores mal-intencionados ... Rapidamente percebemos que estávamos lidando com um caso de assinatura digital comprometida. "

O artigo da Kaspersky discutiu as assinaturas digitais.

"Muitos softwares de segurança de computador implantados hoje dependem do controle de integridade de executáveis confiáveis. A verificação de assinatura digital é um desses métodos. Neste ataque, os invasores conseguiram fazer com que seu código fosse assinado com um certificado de um grande fornecedor. Como isso foi possível? Não temos respostas definitivas. "

Eles notaram que todos os binários ASUS com backdoor foram assinados com dois certificados diferentes. "Os mesmos dois certificados foram usados no passado para assinar pelo menos 3.000 arquivos ASUS legítimos (ou seja, ASUS GPU Tweak, ASUS PC Link e outros), o que torna muito difícil revogar esses certificados. "

Tão importante, parece que a Asus não perdeu tempo em abordar o ataque.

"Agradecemos uma resposta rápida de nossos colegas ASUS poucos dias antes de um dos maiores feriados da Ásia (Ano Novo Lunar). Isso nos ajudou a confirmar que o ataque estava em um estágio desativado e não havia risco imediato de novas infecções e mais tempo para coletar outros artefatos. No entanto, todos os binários ASUS comprometidos tiveram que ser devidamente sinalizados como contendo malware e removidos dos computadores dos usuários da Kaspersky Lab. "

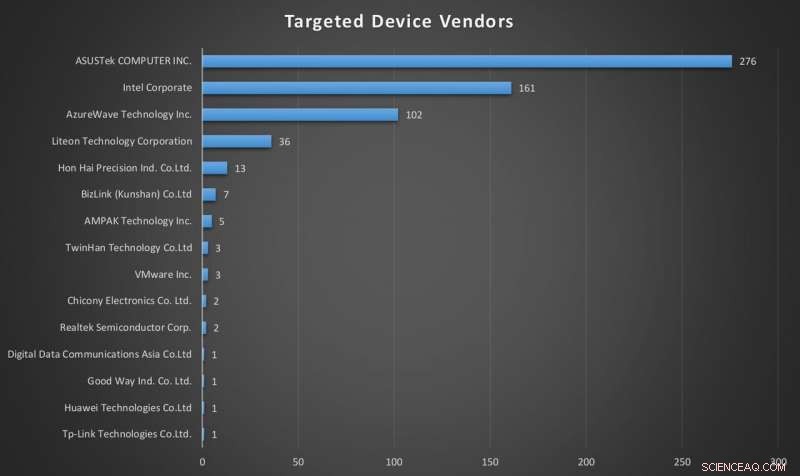

O problema de malware é visto em outro lugar. "Em nossa pesquisa por malware semelhante, encontramos outros binários assinados digitalmente de três outros fornecedores na Ásia. "Uma legenda de figura em Com fio disse que "um único grupo de hackers parece responsável pelos hacks da cadeia de suprimentos do CCleaner, Asus, e mais, plantando backdoors em milhões de máquinas. "

© 2019 Science X Network