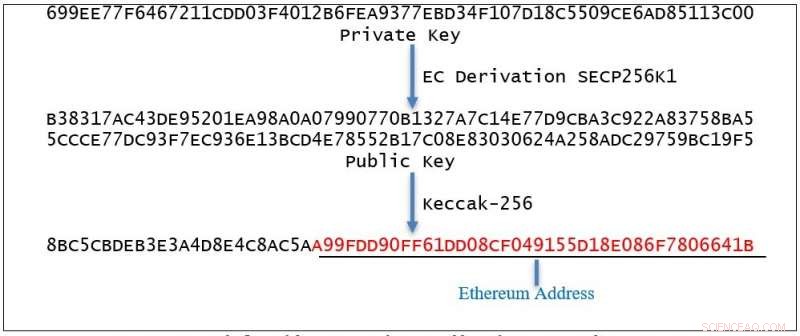

Fluxo de exemplo de derivação de um endereço Ethereum de uma chave privada. Crédito:Avaliadores de Segurança Independentes

Uma história de bandidos do tipo criptomoeda foi um item popular em sites de tecnologia esta semana, com enormes quantias de dinheiro recolhidas por algum bandido de blockchain, e detectado por consultores de segurança, Avaliadores de segurança independentes.

A fraqueza vem da geração de chave privada mal implementada, facilitando o roubo de criptomoedas. O bandido está adivinhando as chaves privadas - e está ganhando milhões.

Os pesquisadores descobriram que 732 usavam ativamente chaves privadas no blockchain Ethereum. "Nossa pesquisa procurou localizar endereços Ethereum com base no uso de chaves fracas, e para examinar como esses endereços são usados, ", disse a equipe em seu artigo. (O projeto Ethereum usa criptografia de curva elíptica para gerar o par de chaves pública / privada.)

No processo, e detalhado por Andy Greenberg em Com fio , os pesquisadores descobriram que nos últimos anos os usuários de criptomoedas armazenaram seu tesouro criptográfico com centenas de chaves privadas facilmente adivinhadas. Eles também descobriram um bandido.

Como os pesquisadores encontraram as chaves? Erros de programação no software que gerou as chaves privadas. "Essas chaves privadas não são suficientemente aleatórias, o que torna trivial para um computador usar força bruta e, eventualmente, adivinhar, "disse o blog do ISE.

"Uma única conta Ethereum parece ter desviado uma fortuna de 45, 000 éter - vale em certo ponto mais de US $ 50 milhões - usando os mesmos truques de adivinhação. "

O vídeo observa:"Ao pesquisar a geração de chaves no blockchain da Ethereum, descobrimos que fundos de endereços de chave privada fracos estão sendo roubados por alguém. Em 13/01/18, este bandido blockchain manteve um saldo de 37, 926 ETH avaliada em US $ 54 milhões. "

O ISE descobriu 732 chaves privadas, bem como suas chaves públicas correspondentes. Eles escreveram sobre seu método em seu papel. Eles disseram, "em vez de tentar usar a força bruta em chaves privadas aleatórias, criamos maneiras de descobrir chaves que podem ter sido geradas usando código defeituoso, geradores de números aleatórios defeituosos, ou uma combinação de ambos."

Adrian Bednarek, consultor de segurança, como citado em Com fio . "Quem quer que seja esse cara ou esses caras, eles estão gastando muito tempo de computação procurando por novas carteiras, observando cada transação, e ver se eles têm a chave para eles. "

O ISE emitiu uma série de recomendações com base em seus resultados de pesquisa, incluindo estes. Use um gerador de números pseudo-aleatórios criptograficamente seguro em vez de apenas qualquer gerador de números pseudo-aleatórios; auditar o código-fonte e o código compilado resultante para verificar se as chaves geradas aleatoriamente não estão truncadas ou se tornam malformadas por fluxos de trabalho defeituosos que interagem com elas; não gere chaves privadas baseadas em senhas, aka carteiras cerebrais - já que as pessoas tendem a usar senhas facilmente adivinhadas.

Tão importante, esta não é uma escapada única. Os roubos continuam.

O blog do ISE disse, "o bandido parece estar operando uma campanha contínua para saquear criptomoedas de carteiras derivadas de chaves privadas fracas. Os pesquisadores do ISE colocaram intencionalmente um dólar americano de ETH em uma carteira derivada de chave privada fraca e testemunharam isso em segundos, a ETH foi transferida para a carteira do bandido. "

Quem poderia estar fazendo isso? Bednarek não tem ideia de quem pode ser o bandido da blockchain, escreveu Greenberg. "Eu não ficaria surpreso se fosse um ator estadual, como a Coréia do Norte, mas isso tudo é apenas especulação, "disse Bednarek.

© 2019 Science X Network