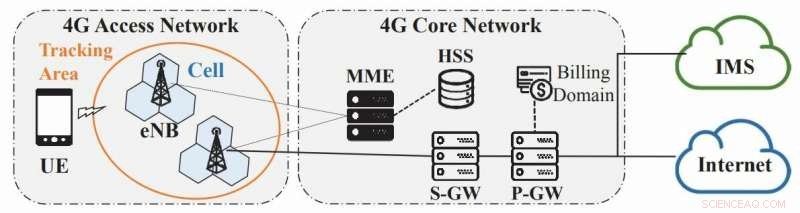

Arquitetura de rede LTE. Crédito:Hongil Kim et al.

Pesquisadores do Instituto Avançado de Ciência e Tecnologia da Coreia (KAIST) descobriram 36 vulnerabilidades em redes sem fio 4G LTE. Por que tanta agitação:embora haja tanta conversa sobre o futuro sobre a próxima onda 5G, ainda é o 4G muito usado em todo o mundo, por redes móveis e usuários.

LTE significa Long Term Evolution, um padrão para comunicação de banda larga sem fio para dispositivos móveis. Uma expansão amigável do que se trata vem da T-Mobile, que informa aos visitantes do site que o LTE "permite que você baixe suas músicas favoritas, sites, e vídeo realmente rápido - muito mais rápido do que você poderia com a tecnologia anterior. "

O padrão de comunicações sem fio 4G aumentou a velocidade das redes para dispositivos como telefones, notebooks e tablets.

No quadro geral, a equipe KAIST observou que as operadoras de rede móvel estão implantando agressivamente a infraestrutura LTE; a partir de 2018, 600 operadoras em 200 países implantaram redes LTE, com mais de 3,2 bilhões de assinantes em todo o mundo.

Quanto à América do Norte, Caleb Chen em Notícias de privacidade online deixe os leitores saberem que "LTE, ou evolução de longo prazo, é a forma como a maioria dos smartphones se conecta à internet - e com 94% dos telefones celulares na América do Norte se conectando por meio de LTE - os impactos dessa nova descoberta de segurança são de longo alcance, para dizer o mínimo. "

Nem tanto as palavras "falhas" ou "vulnerabilidades" chamaram a atenção de suas descobertas, mas os números, considerando que foram encontradas 36 vulnerabilidades nas redes móveis exploradas. Na realidade, disse Nicholas Fearn em Informática , encontraram 51 vulnerabilidades, mas 15 já haviam sido detalhadas, portanto, os novos totalizaram 36.

Dois atributos-chave deste estudo são (1) a escala das falhas identificadas e (2) a maneira como os pesquisadores as encontraram, disse Fearne.

Fearn disse que eles usaram uma técnica chamada fuzzing. Os autores escreveram que implementaram "uma ferramenta de teste semiautomática" apelidada de LTEFuzz, "usando software LTE de código aberto sobre o qual o usuário tem controle total." LTEFuzz gera e envia casos de teste para uma rede de destino, e classifica o comportamento problemático monitorando apenas os registros do lado do dispositivo.

As descobertas foram categorizadas em cinco tipos de vulnerabilidade:Manuseio impróprio de (1) procedimento inicial desprotegido, (2) solicitações simples elaboradas, (3) mensagens com proteção de integridade inválida, (4) mensagens reproduzidas e (5) desvio do procedimento de segurança.

Então, que impacto um ataque pode ter como resultado de vulnerabilidades? Na realidade, a questão deveria ser o que eles não poderiam fazer. As possibilidades:"negar serviços LTE a usuários legítimos, falsificar mensagens SMS, ou espionar / manipular o tráfego de dados do usuário, "disseram os pesquisadores.

A equipe alertou as partes relevantes sobre as vulnerabilidades recém-descobertas. Os detetives não irão lançar publicamente a ferramenta LTEFuzz, pois pode causar danos nas mãos erradas.

"Depois de realizar os testes, também divulgamos nossas descobertas de forma responsável às transportadoras e fornecedores para resolver quaisquer problemas imediatamente. No que diz respeito às vulnerabilidades atribuídas a defeitos de especificação, estamos planejando entrar em contato com os órgãos padrão em breve. "

Em seu estudo, os autores escreveram que "planejamos lançar o LTEFuzz de forma privada para essas operadoras e fornecedores em um futuro próximo."

Pierluigi Paganini, analista de segurança, disse que as falhas residiam "no design e na implementação entre as diferentes operadoras e fornecedores de dispositivos".

O artigo da equipe KAIST é intitulado "Tocando os intocáveis:Análise de segurança dinâmica do plano de controle LTE." Os relatórios disseram que o documento seria apresentado em maio no Simpósio IEEE sobre Segurança e Privacidade.

Não entenda mal, Contudo; a equipe não inventou o fuzzing; em vez disso, aplicaram-no com sucesso às suas necessidades de pesquisa. Catalin Cimpanu em ZDNet forneceu um pouco de história ao observar como eles descobriram o grande número de falhas por meio de fuzzing.

Esse, ele disse, é "um método de teste de código que insere uma grande quantidade de dados aleatórios em um aplicativo e analisa a saída em busca de anormalidades, que, por sua vez, dar aos desenvolvedores uma dica sobre a presença de possíveis bugs. "Embora o fuzzing tenha sido usado por anos, os cenários envolviam software de desktop e servidor, mas "raramente para todo o resto".

© 2019 Science X Network