Undervolting pode trazer problemas que a Intel não se importaria em suportar. Felizmente, os sinais de alerta das pesquisas mais recentes chamaram a atenção da Intel e estão lidando com a situação.

Indo direto ao ponto:Plundervolt. "Os processadores modernos estão sendo pressionados para um desempenho mais rápido do que nunca - e com isso vem o aumento no consumo de calor e energia, "disse uma equipe de pesquisadores em sua própria página do site Plundervolt, com o subtítulo "Como um pouco de undervolting pode causar muitos problemas."

Plundervolt é o nome de um tipo de ataque que eles exploraram.

Muitos fabricantes de chips permitem que a frequência e a tensão sejam ajustadas como e quando necessário, eles continuaram, mas mais do que isso "eles oferecem ao usuário a oportunidade de modificar a frequência e a voltagem através de interfaces de software privilegiadas. Com Plundervolt, mostramos que essas interfaces de software podem ser exploradas para minar a segurança do sistema."

Na seção de conclusão de seu artigo de pesquisa, o grupo afirmou que "nosso trabalho fornece mais evidências de que a promessa de execução enclaved de terceirizar cálculos sensíveis para plataformas remotas não confiáveis cria novas e inesperadas superfícies de ataque que continuam a ser relevantes e precisam ser estudadas mais detalhadamente."

Eles disseram que "Com o Plundervolt, mostramos que essas interfaces de software podem ser exploradas para minar a segurança do sistema." Plundervolt visa especificamente Intel Software Guard eXtensions (SGX).

"Conseguimos corromper a integridade do Intel SGX nos processadores Intel Core controlando a voltagem ao executar cálculos de enclave." (Intel SGX é um conjunto de códigos de instrução relacionados à segurança integrados às CPUs da Intel.)

Quem é essa equipe? A resposta não é apenas um negócio de segurança, mas uma equipe de pesquisa além das fronteiras:Kit Murdock, David Oswald, Flavio D Garcia (Universidade de Birmingham); Jo Van Bulck, Frank Piessens (imec-DistriNet, KU Leuven); e Daniel Gruss (Graz University of Technology).

Antes disso, Navjivan Pal, em seu projeto de último ano na Universidade de Birmingham sob a supervisão de Oswald, tinha olhado para o potencial de usar undervolting para cálculos de falha (não SGX).

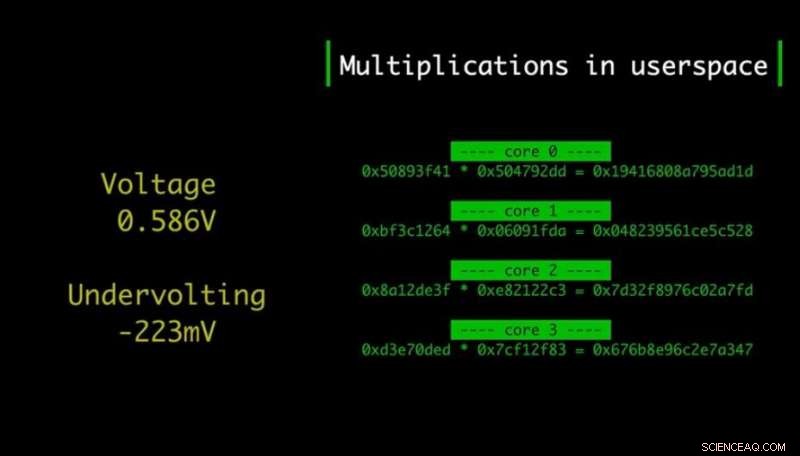

Catalin Cimpanu em ZDNet relatou o que Oswald da Universidade de Birmingham disse ZDNet . "O undervolting induz mudanças de bits nas próprias instruções da CPU, como multiplicações ou rodadas AES (AES-NI). "

Não, mesmo a tecnologia de criptografia / autenticação de memória da Intel SGX não pode proteger contra Plundervolt, disseram os investigadores.

Além da extração de chaves criptográficas, Plundervolt, eles encontraram, pode causar "mau comportamento de segurança de memória em certos cenários." Acessos fora dos limites podem surgir quando um invasor falha multiplicações emitidas pelo compilador para índices de elemento de array ou aritmética de ponteiro, eles disseram. "Plundervolt pode quebrar as garantias de integridade do processador, mesmo para código escrito com segurança. "

O site Plundervolt trazia uma lista de perguntas e respostas, e uma das perguntas era, "Devo jogar fora minha CPU ou parar de usar SGX?" A resposta deles foi, "Não, definitivamente não. Se você não estiver usando SGX, nenhuma ação é necessária. Se você estiver usando SGX, basta aplicar a atualização do microcódigo fornecida pela Intel para mitigar o Plundervolt. "

Plundervolt foi relatado pela primeira vez em 7 de junho. A equipe descobriu que "a Intel respondeu rapidamente após iniciarmos o processo de divulgação responsável." Desde então, A Intel discutiu o problema com eles e os manteve informados sobre seu cronograma.

O CVE é CVE-2019-11157.

A Intel lançou seu comunicado de segurança, primeiro em 10 de dezembro e depois, no momento em que este artigo foi escrito, com uma atualização em 11 de dezembro, "Aviso de modificação das configurações de tensão dos processadores Intel, "INTEL-SA-00289.

Em relação a 10 de dezembro, em outro lugar na Intel, Jerry Bryant, diretor de comunicação de segurança no grupo Intel Platform Assurance and Security, disse isso em um blog "Technology at Intel" de 10 de dezembro:

"Quando SGX está habilitado em um sistema, um usuário privilegiado pode ser capaz de montar um ataque por meio do controle das configurações de voltagem da CPU com o potencial de impactar a confidencialidade e integridade dos ativos de software. A Intel trabalhou com fornecedores de sistema para desenvolver uma atualização de microcódigo que atenua o problema, fixando a voltagem nas configurações padrão. "

Danos até agora? Bryant relatou que "Não temos conhecimento de nenhum desses problemas sendo usado na natureza."

Paul Lilly em Hardware Quente :"Felizmente, isso não pode ser aproveitado remotamente, o que significa que um invasor não pode atrair um usuário para um site comprometido e, em seguida, realizar o ataque. O Plundervolt é executado a partir de um aplicativo em um PC infectado com privilégios de root ou administrador, e nem mesmo funciona em ambientes virtualizados. Portanto, embora seja uma falha de segurança de alto nível, as chances de isso impactar um usuário são muito pequenas. "

Bryant reiterou o conselho de que "recomendamos a instalação de atualizações de segurança o mais rápido possível." Ele disse que "o fabricante do seu computador é a melhor fonte para obter a maioria das atualizações." Ele ofereceu um link para a lista de sites de suporte de fabricantes de computadores.

Você pode ler os detalhes do trabalho deles no jornal, "Plundervolt:Ataques de injeção de falha baseada em software contra Intel SGX."

"Apresentamos Plundervolt, "disseram os autores e eles o descreveram como um ataque de falha baseado em software nos processadores Intel Core x86.

Aqui está o que a Intel declarou como recomendações em seu aviso de segurança:A Intel recomenda que os usuários dos processadores listados em sua página de aviso atualizem para a versão mais recente do BIOS fornecida pelo fabricante do sistema que trata desses problemas. Também, "Uma recuperação de chave SGX TCB está planejada para o final do primeiro trimestre de 2020, este documento será atualizado com detalhes técnicos oportunamente. "

© 2019 Science X Network