C3PO é composto por duas partes. Uma parte identifica as vulnerabilidades de segurança da impressora, e o outro identifica possíveis caminhos de ataque com base nas vulnerabilidades fornecidas e na implantação da rede. Crédito:Carnegie Mellon University

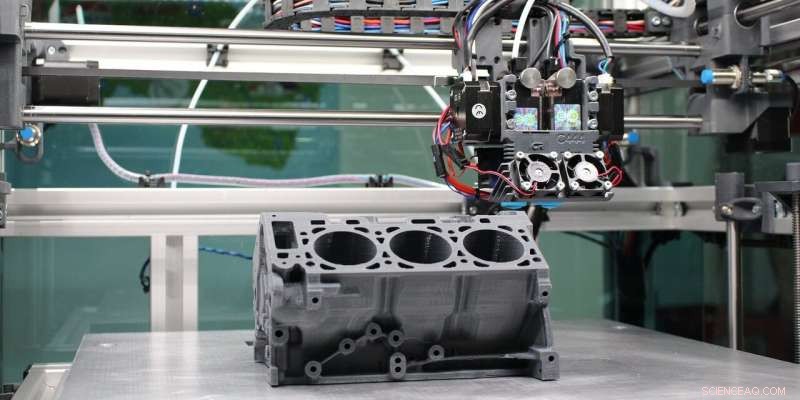

Na era crescente dos dispositivos industriais de Internet das Coisas (IoT), as fábricas estão sendo atualizadas. Dispositivos, como impressoras 3-D em rede, agora pode interagir com outras máquinas e ser controlado remotamente para melhorar a eficiência. Mas conectar esses dispositivos à rede os torna mais vulneráveis ao perigo. Alguns ciberataques podem impedi-los de trabalhar, enquanto outros podem roubar projetos ou mantê-los como reféns para resgate.

Os pesquisadores de segurança da Carnegie Mellon University estão planejando com antecedência. Vyas Sekar e Matthew McCormack desenvolveram uma ferramenta com sua equipe para ajudar a proteger esses dispositivos. Esta ferramenta, denominado Observador de impressora 3D conectada, ou C3PO, foi projetado para determinar sistematicamente os riscos de segurança potenciais para impressoras 3-D individuais em rede. O trabalho é financiado pela Manufacturing Futures Initiative da CMU, que apóia a transformação digital da manufatura,

"Muitos fabricantes se preocupam muito com a segurança cibernética. Eles estão começando a trabalhar nisso, mas é muito, muito nascente, "disse Sekar, um professor associado de engenharia elétrica e de computação. Mas, existem poucas ferramentas para fornecer segurança para impressoras 3-D.

C3PO é composto por duas partes. Uma parte identifica as vulnerabilidades de segurança da impressora, e o outro identifica possíveis caminhos de ataque com base nas vulnerabilidades fornecidas e na implantação da rede. Por exemplo, ele pode descobrir se conectar uma webcam a uma impressora 3-D fornece aos invasores uma maneira de roubar informações.

C3PO funciona seguindo a crença de que às vezes a melhor maneira de conhecer seus inimigos é imitá-los. Depois de realizar uma auditoria de segurança, O C3PO questiona o que os invasores poderiam encontrar se observassem o tráfego de rede para a impressora 3-D. De lá, ele pode aprender mais sobre a operação e o protocolo da impressora 3-D. Armado com este conhecimento, ele pode identificar entradas maliciosas para a impressora e possíveis ataques de negação de serviço (DoS) nos quais os invasores podem tornar as impressoras inacessíveis aos usuários pretendidos.

A equipe de Sekar testou a ferramenta em oito impressoras 3-D de vários fornecedores e implantações de manufatura. Eles descobriram que todas as impressoras eram vulneráveis a ataques DoS. Compreender as vulnerabilidades de cada dispositivo é o primeiro passo para protegê-los.

A equipe da Sekar tem como objetivo adaptar as proteções que projetaram para cada impressora específica com base em seus problemas e como ela opera. Quando isso acontecer, fortalecerá nossas defesas contra ataques futuros.

"O que queremos fazer a seguir é dizer, tudo bem, encontramos esses problemas, e temos uma ferramenta. Podemos agora criar uma maneira de protegê-los? ", Disse McCormack, um Ph.D. estudante de engenharia elétrica e da computação. "Podemos adicionar algo à rede para proteger esta impressora para que alguém não possa roubar essas informações? Podemos usar o que aprendemos sobre a própria impressora para instalar uma defesa para a impressora?"