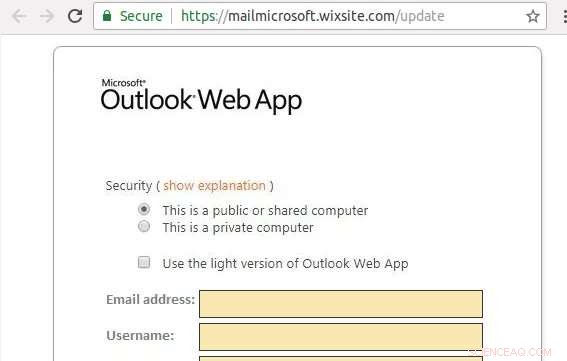

Exemplo de ataques de phishing usando TLS. Crédito:Torroledo, Camacho e Bahnsen

Uma equipe de pesquisadores da Cyxtera Technologies propôs recentemente um método baseado em rede neural para identificar o uso malicioso de certificados da web. A abordagem deles, descrito em um artigo publicado em Biblioteca Digital ACM , usa o conteúdo dos certificados de segurança da camada de transporte (TLS) para identificar certificados legítimos, bem como padrões maliciosos usados por invasores.

A criptografia é uma forma cada vez mais popular de proteger as comunicações e trocas de dados online para que não possam ser interceptados e acessados por terceiros. Apesar de suas muitas vantagens, a criptografia também permite que os cibercriminosos ocultem suas mensagens e evitem a detecção ao realizar ataques de malware.

Além disso, a criptografia pode dar aos usuários online uma falsa sensação de segurança, como muitos navegadores exibem um símbolo de cadeado verde quando a conexão com um site é criptografada, mesmo quando esses sites estão realmente executando ataques de phishing. Para enfrentar esses desafios, os pesquisadores estão explorando novas maneiras de detectar e responder ao tráfego online malicioso.

"Estamos vendo um aumento na sofisticação dos ataques de phishing nos últimos 12 meses, "Alejandro Correa Bahnsen, um dos pesquisadores que realizou o estudo, disse TechXplore. "Em particular, os invasores começaram a usar certificados da web para fazer os usuários finais acreditarem que estão entrando em um site seguro. "

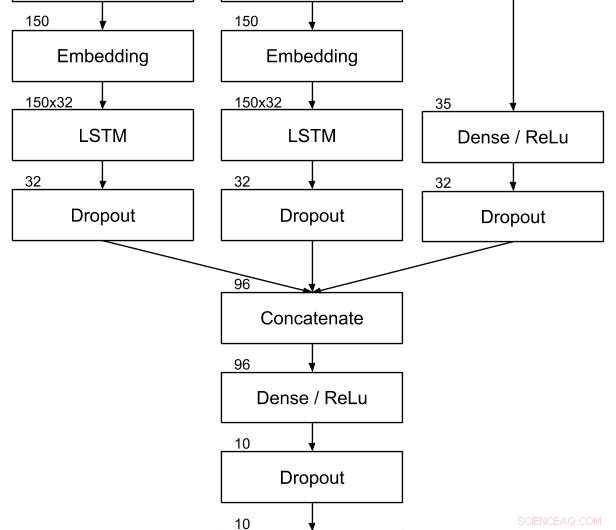

Como atualmente não há maneira de detectar certificados TLS à solta, os pesquisadores desenvolveram um novo método para identificar o uso malicioso de certificados da web, usando redes neurais profundas. Essencialmente, seu sistema usa o conteúdo dos certificados TLS para identificar com êxito os certificados legítimos e os maliciosos.

Arquitetura de rede neural para classificar certificados maliciosos. Crédito:Torroledo, Camacho e Bahnsen

"O uso de certificados da web por invasores está aumentando a eficiência de seus ataques, mas ao mesmo tempo, deixa mais vestígios de suas ações, "Bahnsen disse." Com esses pontos de dados adicionais, criamos uma rede neural profunda para encontrar padrões maliciosos ocultos em certificados da web e usá-los para prever a legitimidade de um site. "

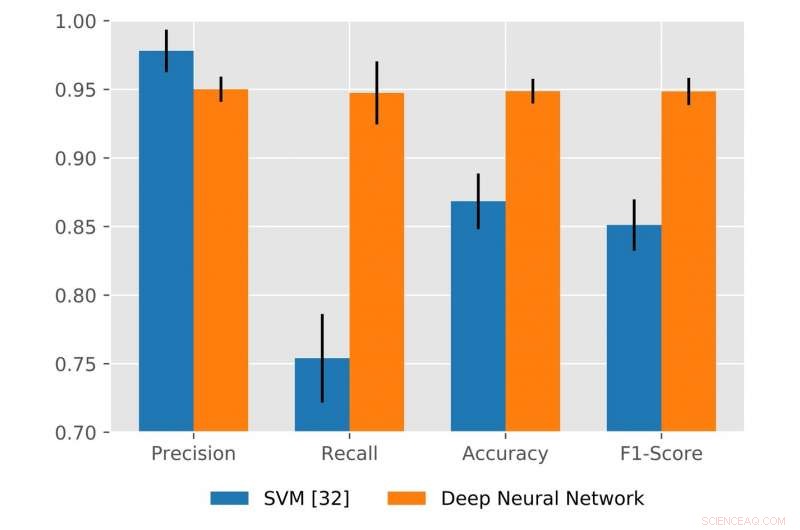

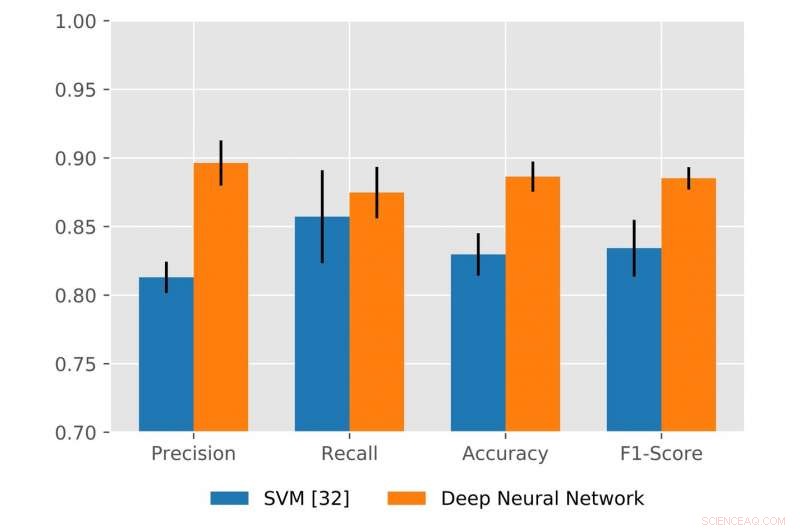

Bahnsen e seus colegas avaliaram seu novo método e o compararam a um modelo existente, ou seja, o algoritmo de máquinas de vetor de suporte (SVM) do Splunk. Sua rede neural profunda usou as informações de texto contidas no certificado de forma mais eficaz do que o SVM, identificar certificados de malware com uma precisão de 94,87 por cento (7 por cento a mais que SVM) e certificados de phishing com uma precisão de 88,64 por cento (5 por cento a mais que SVM).

"Usando esta metodologia, conseguimos detectar sites de phishing não detectados anteriormente, "Bahnsen disse." Na verdade, redes neurais profundas mostram o potencial de mitigar novas estratégias implantadas por invasores, sendo capazes de descobrir rapidamente padrões maliciosos nunca antes vistos. "

Comparação de desempenho de algoritmos usando máquinas de vetores de suporte e redes neurais profundas para classificador de malware. Crédito:Torroledo, Camacho e Bahnsen

Comparação de desempenho de algoritmos usando máquinas de vetores de suporte e redes neurais profundas para classificador de phishing. Crédito:Torroledo, Camacho e Bahnsen

O estudo realizado por Bahnsen e seus colegas fornece informações importantes sobre o potencial das redes neurais profundas para a detecção de certificados de malware e phishing. No futuro, seu trabalho pode ajudar no desenvolvimento de ferramentas mais eficazes para proteger os usuários das estratégias mais recentes empregadas por invasores.

"Agora vamos compartilhar essa pesquisa com a comunidade via código aberto, "Bahnsen disse." Isso deve ajudar os pesquisadores a desenvolver a próxima geração de defesas e combater atividades fraudulentas. "

© 2018 Science X Network