Crédito:AdaptiveMobile Security

Problema na segurança do smartphone:existe um intruso independente de plataforma - ele pode registrar as vítimas, independentemente do hardware ou software em que as vítimas dependem. Simjacker é o nome do exploit. A equipe que o detectou é da AdaptiveMobile Security.

Esta é uma empresa de segurança de telecomunicações cibernéticas com sede em Dublin, no ramo de "serviços de resposta a ameaças contra ameaças cibernéticas atuais e futuras para proteger redes, nações e assinantes móveis individuais. "

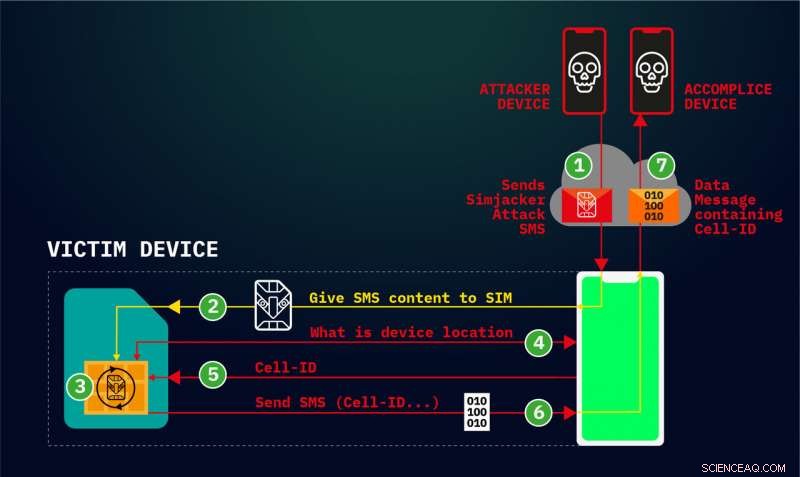

Os pesquisadores descobriram que a vulnerabilidade estava ligada a uma tecnologia embutida em cartões SIM. Hackers, eles disseram, estavam explorando uma falha para rastrear localizações de telefones celulares.

Os pesquisadores disseram que era até possível que, além de rastrear, eles poderiam realizar outros tipos de travessuras.

Pense em um grande alerta. A empresa disse que o Simjacker foi "ainda mais explorado para realizar muitos outros tipos de ataques contra indivíduos e operadoras de telefonia móvel, como fraude, chamadas fraudulentas, vazamento de informação, negação de serviço e espionagem. "

Mas por que eles estão chamando de Simjacker? O nome vem da descoberta de que (1) envolve o sequestro de cartões SIM e (2) ameaça os usuários de telefones celulares.

As informações do usuário são extraídas de operadores vulneráveis, recuperados com o uso de mensagens SMS maliciosas.

Quem poderia estar por trás de Simjacker? A empresa acredita que é provável que "esses ataques tenham se originado de uma empresa de vigilância que trabalha com governos, para rastrear e monitorar indivíduos; contornando a proteção de sinalização existente. "

Os operadores móveis, bem como os assinantes, devem estar preocupados. Cathal Mc Daid, o CTO da empresa, considerou Simjacker como representando um perigo claro para eles e "potencialmente o ataque mais sofisticado já visto em redes móveis centrais."

Qual foi a base de suas descobertas? Ars Technica Dan Goodin da empresa relatou que eles observaram a falha em várias marcas de dispositivos de fabricantes que foram alvejados com sucesso. Tal como? Goodin disse que os nomes incluíam Apple, ZTE, Motorola, Samsung, Google, Huawei.

Não culpe o telefone, no entanto; o problema envolve o cartão, não o telefone. Ryan Whitwam em ExtremeTech :"... as mensagens incluem um pacote de instruções oculto do Sim Toolkit que interage com o navegador S @ T. Esse é um aplicativo que reside no cartão SIM dentro de muitos telefones, não no próprio telefone. Portanto, nenhum dos recursos de segurança do Android ou iOS pode bloquear o ataque. "

Os pesquisadores revelaram a falha na associação GSM (GSMA) e SIMalliance. Por que esses dois grupos? Os dois supervisionam as operadoras de telefonia móvel e desejam melhorar a segurança dos serviços móveis.

O site da GSMA disse:"Nosso objetivo é analisar o cenário de ameaças da indústria e fornecer informações que possibilitem que nossos membros protejam o ecossistema móvel". O site da aliança SIM disse:"Os membros SIMalliance representam 80% do mercado global de cartões SIM. Como tal, os membros da SIMalliance são responsáveis por fornecer a plataforma de entrega de aplicativos segura mais amplamente distribuída do mundo (UICC / SIM / USIM). "

O que pensam os especialistas em segurança fora do grupo de Dublin? Uma reação dramática a uma falha de segurança? Goodin em Ars Technica recorreu a um especialista em segurança móvel e CEO da empresa de segurança Trail of Bits, Dan Guido, quem concordou. Muito mal, ele disse. "Este ataque é independente de plataforma, afeta quase todos os telefones, e há pouco que ninguém, exceto sua operadora de celular, pode fazer sobre isso. "

Goodin ofereceu esta conclusão:"O relatório de quinta-feira significa que, até que as operadoras implementem as recomendações SIMalliance, os hackers têm outra técnica furtiva que antes passava despercebida. "

Aqui estão as recomendações desse grupo:"A SIMalliance recomenda implementar segurança para mensagens push S @ T. Essa segurança pode ser introduzida em dois níveis diferentes:1. No nível da rede, a filtragem pode ser implementada para interceptar e bloquear as mensagens SMS binárias ilegítimas 2. No nível do cartão SIM, o Nível de segurança mínimo - MSL - anexado ao navegador S @ T no modo push pode forçar a soma de verificação criptográfica + criptografia (MSL =0x06 pelo menos). Em tais casos, onde a reprodução de mensagens legítimas pode levar a efeitos indesejáveis, MSL com soma de verificação criptográfica + criptografia e antirreplay. O contador é recomendado (por exemplo, 0x16). "

Tradução:"SIMalliance, por sua vez, lançou novas recomendações para operadoras de celular, "disse Ravie Lakshmanan em TNW, "para implementar segurança adicional para mensagens push S @ T, filtrando tais SMSes binários ilegítimos."

(TNW explicou o que é S @ T - abreviação de SIMalliance Toolbox Browser - "um micronavegador (também conhecido como navegador móvel) projetado para ser usado em dispositivos móveis, especialmente em telefones que suportam Wireless Application Protocol (WAP), um padrão comum de acesso à Internet desde o início dos anos 2000. ")

Qual é o próximo?

"Agora que essa vulnerabilidade foi revelada, esperamos que os autores da exploração e outros agentes mal-intencionados tentem evoluir esses ataques para outras áreas, "disse McDaid no comunicado à imprensa.

Cathal Mc Daid fará uma apresentação no Simjacker na Virus Bulletin Conference em Londres no próximo mês. Como o nome sugere, o foco do evento está na inteligência de ameaças.

© 2019 Science X Network