Um link é um mecanismo de entrega de dados ao seu dispositivo. Crédito:Unsplash / Marvin Tolentino

Todos os dias, frequentemente várias vezes ao dia, você está convidado a clicar em links enviados a você por marcas, políticos, amigos e estranhos. Você baixa aplicativos em seus dispositivos. Talvez você use códigos QR.

Muitas dessas atividades são seguras porque vêm de fontes confiáveis. Mas às vezes os criminosos se fazem passar por fontes confiáveis para fazer você clicar em um link (ou baixar um aplicativo) que contém malware.

Em seu núcleo, um link é apenas um mecanismo para que os dados sejam entregues ao seu dispositivo. O código pode ser embutido em um site que o redireciona para outro site e baixa malware para o seu dispositivo a caminho do seu destino real.

Ao clicar em links não verificados ou baixar aplicativos suspeitos, você aumenta o risco de exposição a malware. Veja o que poderia acontecer se você o fizesse - e como você pode minimizar o risco.

O que é malware?

Malware é definido como código malicioso que:"terá um impacto adverso na confidencialidade, integridade, ou disponibilidade de um sistema de informação. "

No passado, malware descreveu código malicioso que assumiu a forma de vírus, worms ou cavalos de Tróia.

Os vírus se embutiam em programas genuínos e dependiam desses programas para se propagar. Em geral, os worms eram programas autônomos que podiam se instalar por meio de uma rede, USB ou programa de e-mail para infectar outros computadores.

Os cavalos de Tróia tomaram seu nome devido ao presente dado aos gregos durante a guerra de Tróia na Odisséia de Homero. Muito parecido com o cavalo de madeira, um cavalo de Tróia parece um arquivo normal até que alguma ação predeterminada faça com que o código seja executado.

A geração atual de ferramentas de ataque é muito mais sofisticada, e muitas vezes são uma mistura dessas técnicas.

Esses chamados "ataques combinados" dependem muito da engenharia social - a capacidade de manipular alguém para fazer algo que ela normalmente não faria - e geralmente são categorizados pelo que farão em seus sistemas.

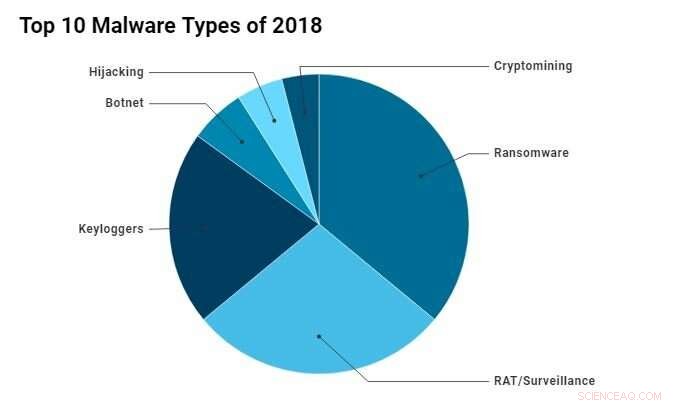

Crédito:Richard Matthews

O que o malware faz?

O malware de hoje é fácil de usar, kits de ferramentas personalizados distribuídos na dark web ou por pesquisadores de segurança bem-intencionados que tentam consertar problemas.

Com um clique de um botão, os invasores podem usar esses kits de ferramentas para enviar e-mails de phishing e mensagens SMS de spam para implantar vários tipos de malware. Aqui estão alguns deles.

Como o malware chega ao seu dispositivo?

De acordo com dados de sinistros de seguros de empresas sediadas no Reino Unido, mais de 66% dos incidentes cibernéticos são causados por erro do funcionário. Embora os dados atribuam apenas 3% desses ataques à engenharia social, nossa experiência sugere que a maioria desses ataques teria começado dessa forma.

Por exemplo, por funcionários que não seguem políticas dedicadas de TI e segurança da informação, não sendo informado de quanto de sua pegada digital foi exposta online, ou simplesmente sendo aproveitado. Apenas postar o que você está jantando nas redes sociais pode deixá-lo exposto ao ataque de um engenheiro social bem treinado.

Os códigos QR são igualmente arriscados se os usuários abrirem o link para o qual os códigos QR apontam sem primeiro validar para onde estava indo, conforme indicado por este estudo de 2012.

Até mesmo abrir uma imagem em um navegador da web e passar o mouse sobre ela pode levar à instalação de malware. Esta é uma ferramenta de entrega bastante útil, considerando o material publicitário que você vê em sites populares.

Aplicativos falsos também foram descobertos nas lojas Apple e Google Play. Muitos deles tentam roubar credenciais de login imitando aplicativos bancários bem conhecidos.

Às vezes, o malware é colocado em seu dispositivo por alguém que deseja rastreá-lo. Em 2010, o distrito escolar de Lower Merion resolveu dois processos movidos contra eles por violar a privacidade dos alunos e gravar secretamente usando a câmera da web de laptops escolares emprestados.

Um exemplo de ataque de desfiguração no Escritório de Indústria de Turismo de Utah em 2017. Crédito:Wordfence

O que você pode fazer para evitá-lo?

No caso do Distrito Escolar Lower Merion, alunos e professores suspeitaram que estavam sendo monitorados porque "viram a luz verde ao lado da webcam de seus laptops acender momentaneamente".

Embora este seja um ótimo indicador, muitas ferramentas de hackers garantem que as luzes da webcam sejam desligadas para evitar levantar suspeitas. As dicas na tela podem lhe dar uma falsa sensação de segurança, especialmente se você não perceber que o microfone está sempre sendo acessado para dicas verbais ou outras formas de rastreamento.

A consciência básica dos riscos no ciberespaço contribuirá muito para mitigá-los. Isso é chamado de higiene cibernética.

Usando bom, software de varredura de vírus e malware atualizado é crucial. Contudo, a dica mais importante é atualizar seu dispositivo para garantir que ele tenha as atualizações de segurança mais recentes.

Passe o mouse sobre os links em um e-mail para ver aonde você realmente está indo. Evite links encurtados, como códigos bit.ly e QR, a menos que você possa verificar para onde o link está indo, usando um expansor de URL.

O que fazer se você já clicou?

Se você suspeitar que tem malware em seu sistema, existem etapas simples que você pode seguir.

Abra seu aplicativo de webcam. Se você não conseguir acessar o dispositivo porque ele já está em uso, é um sinal de que você pode estar infectado. O uso de bateria mais alto do que o normal ou uma máquina mais quente do que o normal também são bons indicadores de que algo não está certo.

Certifique-se de ter instalado um bom software antivírus e antimalware. Start-ups da Estônia, como Malware Bytes e Seguru, pode ser instalado em seu telefone, bem como em sua área de trabalho para fornecer proteção em tempo real. Se você administra um site, certifique-se de ter uma boa segurança instalada. Wordfence funciona bem para blogs WordPress.

Mais importante ainda, certifique-se de saber quantos dados sobre você já foram expostos. Google você mesmo - incluindo uma pesquisa de imagens do Google em sua foto de perfil - para ver o que está online.

Verifique todos os seus endereços de e-mail no site haveibeenpwned.com para ver se suas senhas foram expostas. Em seguida, certifique-se de nunca usar nenhuma senha novamente em outros serviços. Basicamente, tratá-los como comprometidos.

A segurança cibernética tem aspectos técnicos, mas lembre-se:qualquer ataque que não afete uma pessoa ou organização é apenas um empecilho técnico. Os ataques cibernéticos são um problema humano.

Quanto mais você sabe sobre sua própria presença digital, mais bem preparado você estará. Todos os nossos esforços individuais protegem melhor nossas organizações, nossas escolas, e nossa família e amigos.

Este artigo foi republicado de The Conversation sob uma licença Creative Commons. Leia o artigo original.