Os pesquisadores descobrem como os roteadores podem ser recrutados para o exército de redes de bots

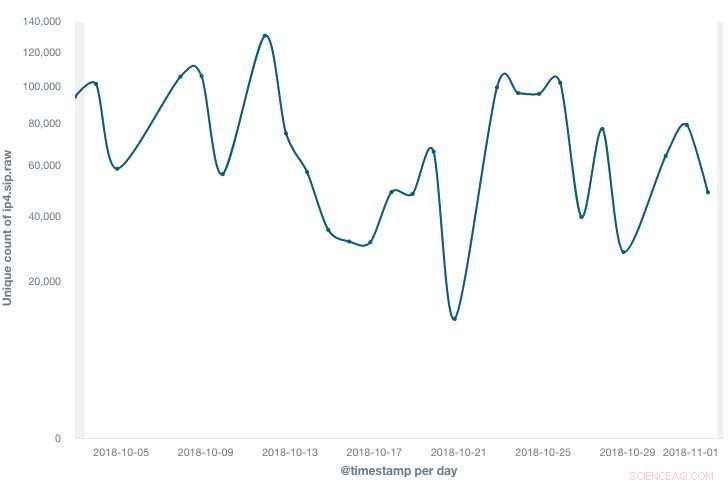

p Crédito:360Netlab Scanmon

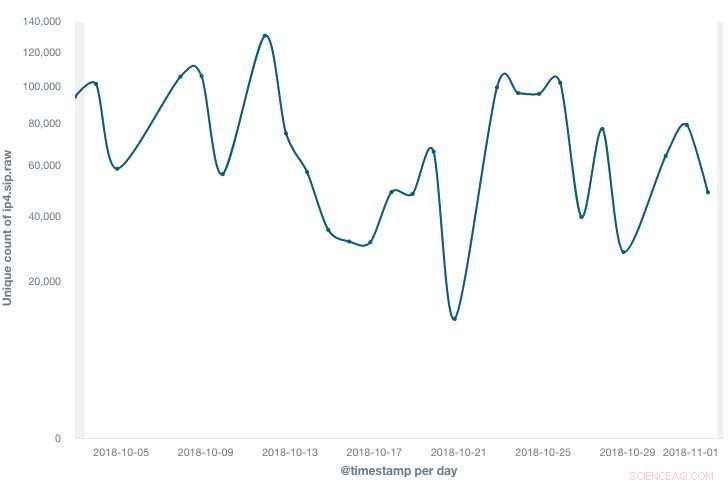

p Crédito:360Netlab Scanmon

p Esta é uma manchete de novembro que deixou muitos leitores nervosos:Um repórter explicou por que você deveria alterar sua senha da Internet agora. Kari Paul em

Observação do mercado foi um dos vários sites relatando sobre um exército de botnet lá fora, usando malware para infectar computadores e transformá-los em bots. p O botnet transforma roteadores domésticos em spammers de e-mail. (Acredita-se que seja usado para enviar e-mails de spam, e ao contrário de outros botnets, este "não parece ser usado para realizar ataques DDoS, "disse Greg Synek em

TechSpot .)

p

Observação do mercado nomes listados de empresas cujos roteadores estão potencialmente em risco; as empresas mencionadas não responderam a ele para comentar no momento da redação deste artigo.

p "Até aqui, entre 100, 000 e 300, 000 dispositivos estão infectados e esse número pode aumentar, pesquisadores dizem, "de acordo com Paul.

Segurança Nu o autor John Dunn disse que o botnet infectou

pelo menos 100, 000 roteadores nos EUA, Índia e China desde setembro.

p Por que, o que deu errado? Mesmo sem você perceber, sua rede doméstica pode ser usada para enviar spam prejudicial, como dispositivos direcionados foram aproveitados para enviar grandes quantidades de e-mails de spam.

p Os pontos de partida da descoberta levam a um laboratório de segurança de rede; a

360Netlab site apresentou a história, de autoria do engenheiro de segurança de rede Hui Wang e RootKiter.

p Os dois pesquisadores disseram que a quantidade de infecção foi muito grande; o número de IPs de varredura ativos em cada evento de varredura era de cerca de 100, 000; a rede proxy foi implementada pelo invasor; o proxy se comunica com servidores de e-mail conhecidos, como o Hotmail.

p "Desde setembro de 2018, 360Netlab Scanmon detectou vários picos de varredura na porta TCP 5431, cada vez que o sistema registrava mais de 100 mil fontes de varredura, um número muito grande em comparação com a maioria dos outros botnets que abordamos antes. "

p Em outubro, eles acertaram os ajustes e personalizações do honeypot e "enganaram com sucesso o botnet para nos enviar a amostra".

p Como isso está funcionando? Paul:"O ataque está explorando uma vulnerabilidade de segurança inicialmente encontrada em 2013 no recurso Universal Plug and Play (UPnP), o que permite que um dispositivo na mesma rede se descubra com mais facilidade. "

p O botnet cobre dispositivos, incluindo modelos de várias empresas, não apenas um.

p Então, o que os observadores de segurança têm a dizer? Interessantemente,

Segurança Nu disse que a fuga do roteador é realizada usando uma "falha de segurança antiga". Dunn escreveu, "O UPnP, claro, é Universal Plug and Play, um protocolo de rede antigo e amplamente utilizado, projetado para facilitar a comunicação entre dispositivos sem a necessidade de configurações complicadas. "Dan Goodin em

Ars Technica estava expressando pensamentos semelhantes sobre UPnP, que, "como os pesquisadores vêm alertando há anos, muitas vezes abre brechas sérias dentro das redes que o utilizam. "

p No quadro geral, botnets são oportunidades de alvo tentadoras para hackers com más intenções. Dunn observou que "comprometimentos de roteadores têm sido um tema recorrente na Naked Security há anos e ainda continuam aparecendo.

p "Em um subtítulo" Inferno do botnet, "Dunn escreveu que" Botnets são uma forma de roubar os recursos de computação de outra pessoa e distribuir o tráfego em muitas redes de ISP de uma forma que torna sua atividade mais difícil de desligar do que se viesse de um pequeno grupo de servidores. "

p Goodin, Enquanto isso, disse que não estava claro como os roteadores infectados com BCMUPnP_Hunter podem ser desinfetados. Apesar disso, ele adicionou, "Usualmente, basta reiniciar um roteador comprometido. " p © 2018 Science X Network