As práticas normais de segurança de TI podem não protegê-lo de ataques maliciosos que entram em seu sistema por meio de dispositivos diários, como chaves USB. Crédito:Shutterstock

Se você dirige uma empresa, você provavelmente está preocupado com a segurança de TI. Talvez você invista em software antivírus, firewalls e atualizações regulares do sistema.

Infelizmente, essas medidas podem não protegê-lo de ataques maliciosos que entram em seus sistemas por meio de dispositivos diários.

Na noite de sexta-feira, 24 de outubro de 2008, Richard C. Schaeffer Jr, o principal oficial de proteção de sistemas de computador da NSA estava em uma reunião com o presidente dos Estados Unidos, George W. Bush, quando um assessor lhe passou um bilhete. A nota foi breve e direta. Eles foram hackeados.

Como isso aconteceu? O culpado foi um simples USB.

Ataques de cadeia de suprimentos USB

O ataque foi inesperado porque os sistemas militares classificados não estão conectados a redes externas. A origem foi isolada em um worm carregado em uma chave USB que foi cuidadosamente configurada e deixada em grande quantidade para ser comprada em um quiosque de Internet local.

Este é um exemplo de ataque à cadeia de abastecimento, que se concentra nos elementos menos seguros da cadeia de suprimentos de uma organização.

Os militares dos EUA imediatamente tomaram medidas para proibir as unidades USB em campo. Alguns anos depois, os EUA usariam a mesma tática para violar e interromper o programa de armas nucleares do Irã em um ataque que agora foi apelidado de Stuxnet.

A lição é clara:se você estiver conectando drives USB em seus sistemas, você precisa ter certeza de onde eles vieram e o que há neles.

Se um fornecedor pode obter uma carga útil secreta em um pendrive USB, então não há período seguro em que um USB seja uma boa escolha. Por exemplo, você pode comprar um pendrive que é secretamente um pequeno computador, e vai, na inserção, Abra uma janela em sua máquina e jogue a marcha da Estrela da Morte.

Este é apenas um tipo de ataque à cadeia de suprimentos. Quais são os outros tipos?

Ataques à cadeia de abastecimento de rede

Os usuários de computador têm uma tendência cada vez maior de armazenar todas as suas informações em uma rede, concentrando seus ativos em um só lugar. Neste cenário, se um computador for comprometido, todo o sistema estará aberto para um invasor.

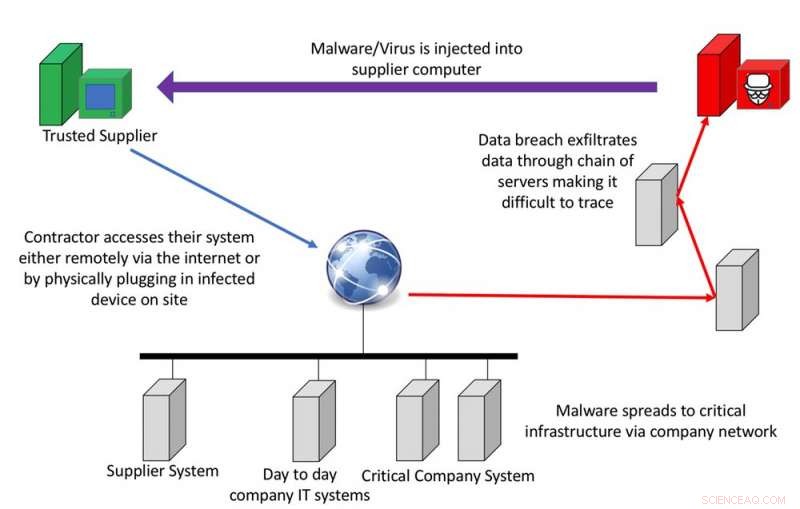

O modelo básico de um ataque à cadeia de suprimentos de rede mostra o quão vulneráveis os sistemas interconectados estão dentro de uma organização. Fornecido pelo autor

Considere um telefone de conferência usado em sua organização. Suponha que esse telefone habilitado para rede tivesse uma falha embutida que permitiria aos invasores ouvir qualquer conversa nas proximidades. Essa era a realidade em 2012, quando mais de 16 versões do popular telefone IP da Cisco foram afetadas. Cisco lançou um patch para seus telefones, que pode ser instalado pelos departamentos de segurança de TI da maioria das empresas.

Em 2017, um problema semelhante surgiu quando uma marca de lava-louças de grau hospitalar foi afetada por um servidor web inseguro integrado. No caso de um hospital, há uma grande quantidade de dados privados e equipamentos especializados que podem ser comprometidos por tal vulnerabilidade. Embora um patch tenha sido lançado, foi necessário um técnico de serviço especializado para carregá-lo.

Ataques à cadeia de suprimentos foram recentemente implicados na taxa de falha desastrosa do programa de mísseis da Coréia do Norte. David Kennedy, em um vídeo para o The Insider, discute como os EUA já interromperam programas nucleares usando o ciberespaço. Se eles ainda possuem essa capacidade, é possível que eles queiram mantê-lo em segredo. Se for esse o caso, é concebível que uma das inúmeras falhas norte-coreanas pudesse ter sido um teste de tal arma cibernética.

Cinco maneiras pelas quais as empresas podem se proteger

Para se proteger contra tudo isso, você precisa configurar processos básicos de higiene cibernética que podem ajudar a manter sua empresa livre de infecções.

Conscientização cibernética é crucial

Finalmente, você pode maximizar a resiliência cibernética treinando todos em sua organização para aprender novas habilidades. Mas é vital testar se seu treinamento está funcionando. Use exercícios reais - em conjunto com profissionais de segurança - para examinar sua organização, pratique essas habilidades, e descobrir onde você precisa fazer melhorias.

O preço de qualquer conexão à Internet é que ela é vulnerável a ataques. Mas, como mostramos, nem mesmo os sistemas autônomos são seguros. A prática deliberada e as abordagens ponderadas de segurança podem aumentar a proteção de sua empresa ou local de trabalho.

Este artigo foi publicado originalmente em The Conversation. Leia o artigo original.