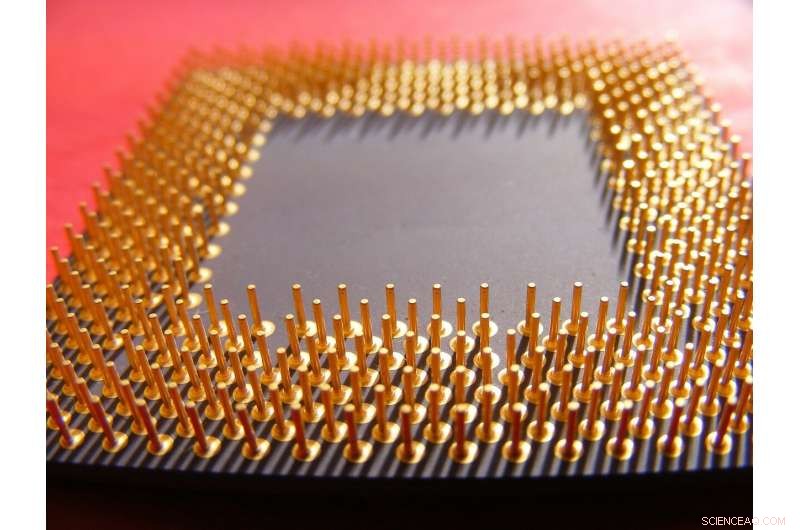

Crédito CC0:domínio público

Pesquisadores da Graz University of Technology revelaram recentemente que as CPUs da AMD datadas do início de 2010 são suscetíveis a ataques de canal lateral. Os pesquisadores agora demonstraram que um par de abordagens de infiltração - denominadas coletivamente "Take A Way" - podem acessar as chaves de criptografia AES.

Take A Way consiste em um par de ataques de canal lateral chamados Collide + Probe e Load + Reload, e recebeu esse nome porque esses ataques comprometem o preditor de caminho no cache de Nível 1 das unidades de processamento da AMD. Projetado para aumentar a eficácia geral dos mecanismos de acesso ao cache neste hardware, a forma como o preditor é explorado pelo Take A Way para vazar o conteúdo de uma memória valiosa. Especificamente, o preditor de maneira de cache é usado para prever onde os dados estão alojados no processador para determinar quando seus dados são acessados.

Cada ataque lateral tem uma força particular para tirar vantagem do preditor de caminho. Load + Reload é capaz de usar secretamente a memória compartilhada de um CPU AMD sem interromper sua linha de cache. Collide + Probe permite que os invasores supervisionem o acesso à memória sem conhecimento de sua memória compartilhada ou endereço físico.

Coletivamente, esses infiltrados podem causar muitos danos à suposta segurança das CPUs AMD, incluindo a troca de dados entre programas no mesmo núcleo, construir canais secretos entre peças de software que não devem se comunicar, e quebrar a randomização do layout do espaço de endereço (ASLR) para obter acesso à memória.

Na verdade, pesquisadores foram capazes de demonstrar muitos desses recursos em uma variedade de configurações, incluindo máquinas virtuais baseadas em nuvem e navegadores populares como Firefox e Chrome.

De acordo com os pesquisadores, Take A Way foi usado para "demonstrar um canal secreto com até 588,9 kB / s, que também usamos em um ataque Spectre para exfiltrar dados secretos do kernel. Além disso, apresentamos um ataque de recuperação de chave de uma implementação criptográfica vulnerável. Também mostramos um ataque de redução de entropia no ASLR do kernel de um sistema Linux totalmente corrigido, o hipervisor, e nosso próprio espaço de endereço de JavaScript. "

O documento também explica que deve ser possível proteger os processadores AMD do Take A Way. Essas deficiências provavelmente podem ser corrigidas com correções de firmware, uma solução que se mostrou útil para vulnerabilidades semelhantes em unidades de processamento para ataques Spectre e Meltdown. Na maioria dos casos, atualizar o firmware prejudica o desempenho do hardware. Atualizações físicas para a arquitetura subjacente podem ser úteis, também.

Os pesquisadores também indicaram que alertaram os representantes da AMD sobre essas vulnerabilidades em agosto passado. Contudo, o fornecedor do chip ainda não emitiu uma resposta pública ou uma correção para o problema.

© 2020 Science X Network