p Crédito CC0:domínio público

p Crédito CC0:domínio público

p Aplicativos móveis que funcionam com dispositivos Bluetooth têm uma falha de design inerente que os torna vulneráveis a hackers, nova pesquisa descobriu. p O problema está na forma como os dispositivos Bluetooth Low Energy - um tipo de Bluetooth usado pela maioria dos gadgets modernos - se comunicam com os aplicativos móveis que os controlam, disse Zhiqiang Lin, professor associado de ciência da computação e engenharia da The Ohio State University. Lin apresentou as descobertas esta semana na Conferência da Association for Computing Machinery on Computer and Communications Security (ACM CCS 2019).

p "Há uma falha fundamental que deixa esses dispositivos vulneráveis - primeiro, quando eles são inicialmente pareados a um aplicativo móvel, e então novamente quando eles estão operando, "Lin disse." E embora a magnitude dessa vulnerabilidade varie, descobrimos que é um problema consistente entre os dispositivos Bluetooth de baixo consumo de energia durante a comunicação com aplicativos móveis. "

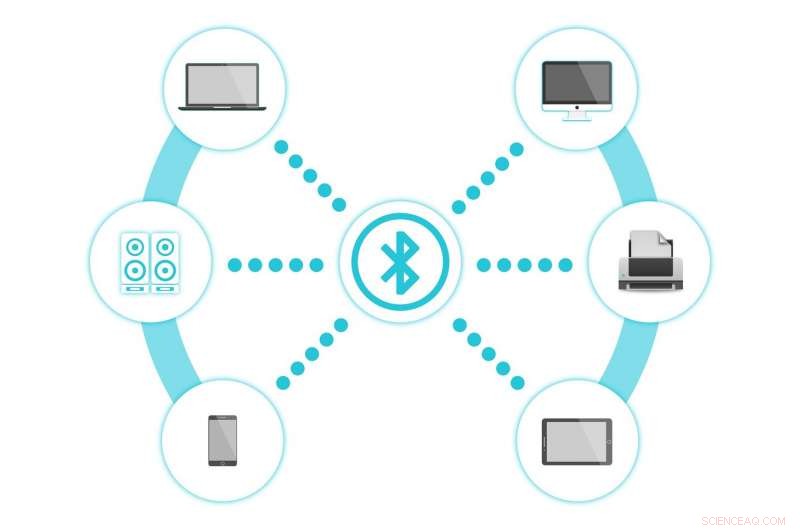

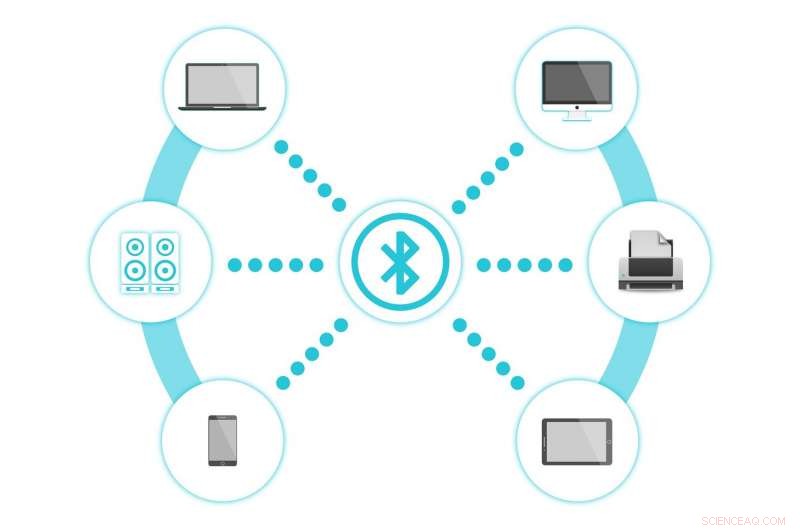

p Considere um rastreador de saúde e fitness vestível, termostato inteligente, alto-falante inteligente ou assistente de casa inteligente. Cada um primeiro se comunica com os aplicativos em seu dispositivo móvel, transmitindo algo chamado UUID - um identificador universalmente exclusivo. Esse identificador permite que os aplicativos correspondentes em seu telefone reconheçam o dispositivo Bluetooth, criando uma conexão que permite que seu telefone e dispositivo falem um com o outro.

p Mas o próprio identificador também está embutido no código do aplicativo móvel. De outra forma, aplicativos móveis não seriam capazes de reconhecer o dispositivo. Contudo, tais UUIDs nos aplicativos móveis tornam os dispositivos vulneráveis a um ataque de impressão digital, Lin e sua equipe de pesquisa descobriram.

p "No mínimo, um hacker pode determinar se você tem um determinado dispositivo Bluetooth, como um alto-falante inteligente, em sua casa, identificando se o seu dispositivo inteligente está transmitindo ou não os UUIDs específicos identificados nos aplicativos móveis correspondentes, "Disse Lin." Mas, em alguns casos em que nenhuma criptografia está envolvida ou a criptografia é usada indevidamente entre aplicativos e dispositivos móveis, o invasor seria capaz de 'ouvir' sua conversa e coletar esses dados. "

p Ainda, isso não significa que você deve jogar seu smartwatch fora.

p "Achamos que o problema deve ser relativamente fácil de resolver, e fizemos recomendações para desenvolvedores de aplicativos e grupos da indústria de Bluetooth, " ele disse.

p Depois que Lin e sua equipe perceberam que os dispositivos Bluetooth tinham essa vulnerabilidade embutida, eles queriam ver o quão difundido ele pode ser no mundo real. Eles construíram um "farejador" - um dispositivo de hacker que pode identificar dispositivos Bluetooth com base nas mensagens de transmissão enviadas pelos dispositivos.

p "O entendimento típico é que os dispositivos Bluetooth de baixa energia têm sinais que podem viajar até 100 metros, "disse ele." Mas descobrimos que, com um adaptador de receptor e amplificador simples, o sinal pode ser 'farejado' (ou encontrado eletronicamente) muito mais longe - até 1, 000 metros de distância. "

p Eles então dirigiram o "farejador" ao redor de uma área de 1,28 milhas quadradas perto do campus da Ohio State para testar a vulnerabilidade. Eles encontraram mais de 5, 800 dispositivos Bluetooth de baixa energia. Daqueles, por volta de 5, 500-94,6 por cento - puderam ter suas "impressões digitais" (ou identificadas) por um ataque e 431 - 7,4 por cento - eram vulneráveis a acessos não autorizados ou ataques de espionagem.

p Aqueles que eram vulneráveis ao acesso não autorizado tinham problemas com a "impressão digital" inicial entre o dispositivo e o aplicativo do telefone, o que os colocava em risco de hackeamento. "Foi na autenticação inicial no nível do aplicativo, o emparelhamento inicial do aplicativo do telefone com o dispositivo, onde essa vulnerabilidade existia, "Disse Lin. Se os desenvolvedores de aplicativos aumentassem as defesas nessa autenticação inicial, ele disse, o problema pode ser resolvido.

p A equipe relatou suas descobertas aos desenvolvedores de aplicativos vulneráveis e ao Bluetooth Special Interest Group, e criou uma ferramenta automatizada para avaliar todos os aplicativos Bluetooth Low Energy na Google Play Store — 18, 166 no momento de sua pesquisa. Além de construir os bancos de dados diretamente de aplicativos móveis dos dispositivos Bluetooth do mercado, a avaliação da equipe também identificou 1, 434 aplicativos vulneráveis que permitem acesso não autorizado, um número que surpreendeu Lin. A análise deles não incluiu aplicativos da Apple Store.

p "Foi alarmante, "disse ele." O potencial de invasão de privacidade é alto. "

p Esses dispositivos sabem muito sobre nós - são as tecnologias vestíveis que rastreiam nossos passos e nossos batimentos cardíacos; os alto-falantes que nos "ouvem" e tocam as músicas que queremos ouvir, ou nos forneça uma maneira fácil de solicitar coisas novas na Internet.

p A pesquisa de Lin se concentra nas vulnerabilidades da tecnologia, tentando identificar essas brechas de segurança em potencial antes que se tornem verdadeiros problemas de segurança. No início deste verão, ele e pesquisadores do Instituto de Tecnologia da Geórgia encontraram mais de 1, 600 vulnerabilidades no ecossistema de suporte por trás dos 5 principais, 000 aplicativos gratuitos na Google Play Store.