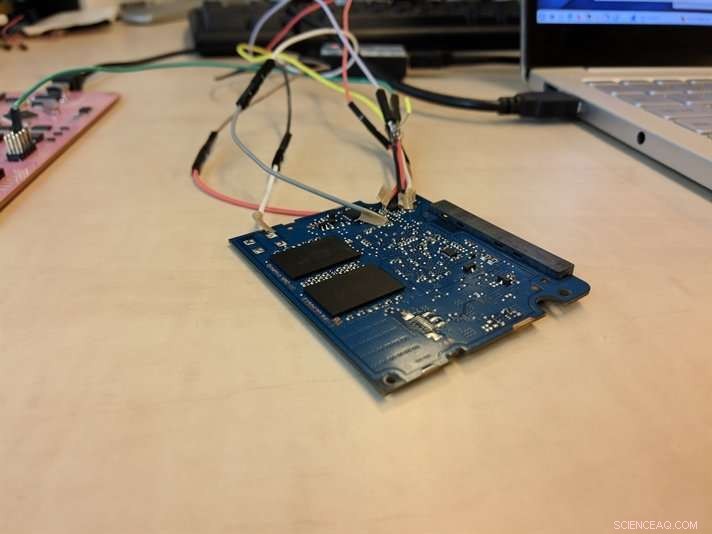

Crédito:Radboud University

Pesquisadores da Radboud University, na Holanda, descobriram que os dispositivos de armazenamento de dados amplamente usados com unidades de autocriptografia não oferecem o nível esperado de proteção de dados. Um especialista malicioso com acesso físico direto a dispositivos de armazenamento amplamente vendidos pode contornar os mecanismos de proteção existentes e acessar os dados sem saber a senha escolhida pelo usuário.

Essas falhas existem no mecanismo de criptografia de vários tipos de unidades de estado sólido - listados abaixo - de dois grandes fabricantes, ou seja, Samsung e Crucial. As vulnerabilidades ocorrem tanto em dispositivos de armazenamento interno (em laptops, tablets e computadores) e em dispositivos de armazenamento externos (conectados por meio de um cabo USB). Os dispositivos de armazenamento afetados incluem modelos populares que estão amplamente disponíveis.

O pesquisador Bernard van Gastel:"Os fabricantes afetados foram informados há seis meses, de acordo com as práticas profissionais comuns. Os resultados estão sendo divulgados hoje para que os usuários dos SSDs afetados possam proteger seus dados adequadamente. "Pesquisador Carlo Meijer:" Este problema requer ação, especialmente por organizações que armazenam dados confidenciais nesses dispositivos. E também por alguns consumidores que habilitaram esses mecanismos de proteção de dados. Mas a maioria dos consumidores não fez isso. "

Se dados confidenciais precisam ser protegidos, em qualquer caso, é aconselhável usar criptografia de software e não depender exclusivamente da criptografia de hardware. Uma opção é usar o pacote de software VeraCrypt de código aberto e gratuito, mas existem outras soluções. Em computadores com Windows, O BitLocker fornece criptografia de software, e os dados podem não estar seguros (consulte "Computadores Windows" abaixo).

A criptografia é o principal mecanismo de proteção de dados. Pode ser implementado em software ou hardware (por exemplo, em SSDs). Os sistemas operacionais modernos geralmente oferecem criptografia de software para todo o armazenamento. Contudo, pode acontecer que tal sistema operacional decida confiar somente na criptografia de hardware (se a criptografia de hardware for suportada pelo dispositivo de armazenamento). BitLocker, o software de criptografia embutido no Microsoft Windows, pode fazer esse tipo de mudança para criptografia de hardware, mas não oferece aos discos afetados nenhuma proteção efetiva nesses casos. Criptografia de software integrada em outros sistemas operacionais (como macOS, iOS, Android, e Linux) parece não ser afetado se não executar essa mudança.

Os pesquisadores identificaram esses problemas de segurança usando informações públicas e cerca de € 100 em dispositivos de avaliação. Eles compraram os SSDs que examinaram por meio de canais regulares de varejo. É muito difícil descobrir esses problemas do zero. Contudo, uma vez que a natureza dos problemas é conhecida, existe o risco de que a exploração dessas falhas seja automatizada por outros, tornando o abuso mais fácil. Os pesquisadores da Radboud University não irão lançar tal ferramenta de exploração.

Produtos Afetados

Os modelos para os quais as vulnerabilidades foram realmente demonstradas na prática são:

Deve-se notar, Contudo, que nem todos os discos disponíveis no mercado foram testados. Configurações técnicas específicas (relacionadas a, por exemplo, segurança "alta" e "máxima") nas quais unidades internas são usadas podem afetar a vulnerabilidade (consulte as informações detalhadas fornecidas pelos fabricantes e o link de informações técnicas abaixo).

Computadores Windows

Em computadores com Windows, um componente de software chamado BitLocker controla a criptografia dos dados do computador. No Windows, o tipo de criptografia que o BitLocker usa (ou seja, criptografia de hardware ou criptografia de software) é definido por meio da Política de Grupo. Se disponível, criptografia de hardware padrão é usada. Para os modelos afetados, a configuração padrão deve ser alterada para que apenas a criptografia de software seja usada. Esta mudança não resolve o problema imediatamente, porque ele não criptografa novamente os dados existentes. Apenas uma instalação completamente nova, incluindo a reformatação da unidade interna, aplicará a criptografia de software. Como alternativa à reinstalação, o pacote de software VeraCrypt mencionado acima pode ser usado.

Divulgação Responsável

Ambos os fabricantes foram informados deste problema de segurança em abril de 2018 pelo National Cyber Security Center (NCSC) da Holanda. A universidade forneceu detalhes a ambos os fabricantes para que pudessem consertar seus produtos. Os próprios fabricantes fornecerão informações detalhadas aos seus clientes sobre os modelos afetados; os links estão listados abaixo.

Ao descobrir uma falha de segurança, sempre há um dilema sobre como lidar com essas informações. A publicação imediata dos detalhes pode encorajar ataques e infligir danos. Manter a falha em segredo por um longo período pode significar que as medidas necessárias para combater a vulnerabilidade não sejam tomadas, enquanto as pessoas e organizações ainda estão em risco. É uma prática comum na comunidade de segurança tentar encontrar um equilíbrio entre essas preocupações, e revelar falhas em até 180 dias após a informação dos fabricantes dos produtos afetados. Esta prática, conhecido como divulgação responsável, é usado como padrão pela Radboud University.

Os pesquisadores estão agora prestes a publicar os aspectos científicos de suas descobertas na literatura acadêmica. Uma versão preliminar dessas descobertas (pdf, 757 kB) será publicado hoje, 5 de novembro de 2018. Assim que o processo de revisão por pares for concluído, uma versão final será publicada na literatura acadêmica. Esta publicação não pode ser usada como um guia sobre como invadir SSDs.