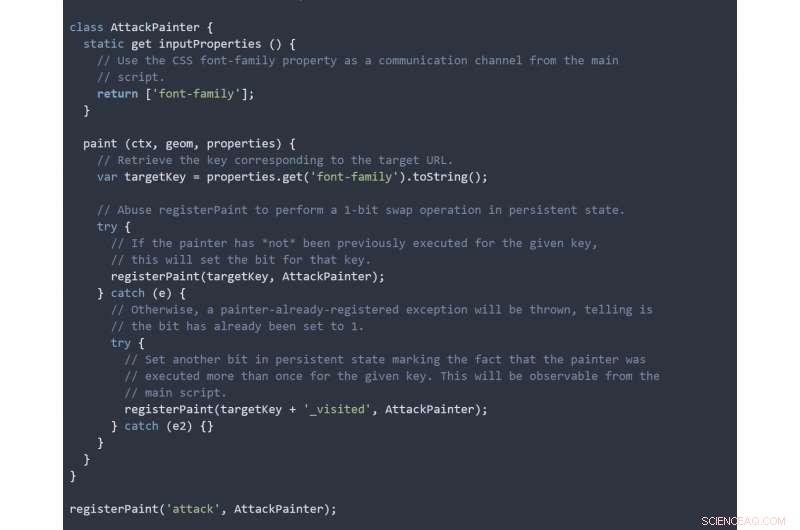

Um exemplo de código que os pesquisadores usaram para seus ataques. Crédito:Universidade da Califórnia em San Diego

Pesquisadores de segurança da UC San Diego e Stanford descobriram quatro novas maneiras de expor os históricos de navegação dos usuários da Internet. Essas técnicas podem ser usadas por hackers para saber quais sites os usuários visitaram enquanto navegavam na web.

As técnicas se enquadram na categoria de ataques "farejadores de história", um conceito que remonta ao início dos anos 2000. Mas os ataques demonstrados pelos pesquisadores no Workshop USENIX de tecnologias ofensivas (WOOT) 2018 em Baltimore podem criar um perfil ou 'impressão digital' da atividade online de um usuário em questão de segundos, e trabalhar em versões recentes dos principais navegadores da web.

Todos os ataques que os pesquisadores desenvolveram em seu artigo WOOT 2018 funcionaram no Google Chrome. Dois dos ataques também funcionaram em uma série de outros navegadores, do Mozilla Firefox ao Microsoft Edge, bem como vários navegadores de pesquisa com foco em segurança. O único navegador que se mostrou imune a todos os ataques é o navegador Tor, que não mantém um registro do histórico de navegação em primeiro lugar.

"Minha esperança é que a gravidade de alguns de nossos ataques publicados levará os fornecedores de navegadores a revisitar como eles lidam com os dados históricos, e estou feliz em ver o pessoal da Mozilla, Google, e a comunidade mais ampla do World Wide Web Consortium (W3C) já está envolvida nisso, "disse Deian Stefan, professor assistente de ciência da computação na Escola de Engenharia Jacobs da UC San Diego e autor sênior do artigo.

"História farejando":farejando seu rastro na web

A maioria dos usuários da Internet já está familiarizada com o "phishing;" cibercriminosos constroem sites falsos que imitam, dizer, bancos, para enganá-los para que insiram seus detalhes de login. Quanto mais o phisher pode aprender sobre sua vítima potencial, o mais provável é que o golpe seja bem-sucedido. Por exemplo, um cliente Chase tem muito mais probabilidade de ser enganado quando apresentado a uma página de login falsa do Chase do que se o phisher fingir ser o Bank of America.

Depois de conduzir um ataque eficaz de detecção de histórico, um criminoso pode realizar um esquema de phishing inteligente, que associa automaticamente cada vítima a uma página falsa correspondente ao seu banco real. O phisher pré-carrega o código de ataque com sua lista de sites bancários de destino, e o esconde em, por exemplo, um anúncio de aparência comum. Quando a vítima navega para uma página que contém o ataque, o código percorre esta lista, testar ou 'farejar' o navegador da vítima em busca de sinais de que foi usado para visitar cada site-alvo. Quando um desses sites dá positivo, o phisher pode então redirecionar sua vítima para a versão falsa correspondente.

Quanto mais rápido o ataque, quanto mais longa for a lista de sites-alvo que um invasor pode 'farejar' em um período de tempo razoável. Os ataques de detecção de histórico mais rápidos alcançaram taxas de milhares de URLs testados por segundo, permitindo que os invasores montem rapidamente perfis detalhados da atividade online dos internautas. Os criminosos podem colocar esses dados confidenciais para funcionar de várias maneiras além do phishing:por exemplo, chantageando usuários com detalhes embaraçosos ou comprometedores de seus históricos de navegação.

A detecção de histórico também pode ser implantada por legítimos, ainda sem escrúpulos, empresas, para fins como marketing e publicidade. Um estudo de 2010 da UC San Diego documentou o abuso comercial generalizado de técnicas de ataque de farejamento de história anteriormente conhecidas, antes que eles fossem posteriormente corrigidos por fornecedores de navegadores.

"Você teve empresas de marketing na Internet surgindo, hawking pré-embalado, história comercial farejando 'soluções', posicionados como ferramentas de análise, "disse Michael Smith, um Ph.D. em ciência da computação estudante da UC San Diego e principal autor do artigo. As ferramentas pretendiam oferecer insights sobre a atividade dos clientes de seus clientes em sites de concorrentes, bem como informações detalhadas de perfil para segmentação de anúncios - mas às custas da privacidade desses clientes.

"Embora não acreditemos que isso esteja acontecendo agora, ferramentas de espionagem semelhantes podem ser construídas hoje abusando das falhas que descobrimos, "disse Smith.

Novos ataques

Os ataques que os pesquisadores desenvolveram, na forma de código JavaScript, fazer com que os navegadores da web se comportem de maneira diferente com base no fato de um site ter sido visitado ou não. O código pode observar essas diferenças - por exemplo, o tempo que uma operação leva para ser executada ou a forma como um determinado elemento gráfico é tratado - para coletar o histórico de navegação do computador. Para projetar os ataques, pesquisadores exploraram recursos que permitem aos programadores personalizar a aparência de suas páginas da web - controlando fontes, cores, fundos, e assim por diante - usando Cascading Style Sheets (CSS), bem como um cache destinado a melhorar o desempenho do código da web.

Os quatro ataques dos pesquisadores visam a falhas em recursos relativamente novos do navegador. Por exemplo, um ataque tira proveito de um recurso adicionado ao Chrome em 2017, apelidado de "CSS Paint API", que permite que as páginas da web forneçam código personalizado para desenhar partes de sua aparência visual. Usando este recurso, o ataque mede quando o Chrome renderiza novamente uma imagem vinculada a um URL de site de destino específico, de uma forma invisível para o usuário. Quando uma nova renderização é detectada, indica que o usuário já visitou o URL de destino. "Este ataque permitiria que um invasor verificasse cerca de 6, 000 URLs por segundo e desenvolvem um perfil dos hábitos de navegação de um usuário em uma taxa alarmante, "disse Fraser Brown, um Ph.D. estudante em Stanford, que trabalhou em estreita colaboração com Smith.

Embora o Google tenha corrigido imediatamente essa falha - o mais flagrante dos ataques que os pesquisadores desenvolveram - os cientistas da computação descrevem três outros ataques em seu artigo WOOT 2018 que, coloque junto, funcionam não apenas no Chrome, mas também no Firefox, Borda, Internet Explorer, mas em Brave também. O Tor Browser é o único navegador totalmente imune a todos os ataques, uma vez que evita intencionalmente o armazenamento de qualquer informação sobre o histórico de navegação de um usuário.

À medida que novos navegadores adicionam novos recursos, esses tipos de ataques à privacidade estão fadados a ressurgir.

Uma defesa proposta

Os pesquisadores propõem uma solução ousada para esses problemas:eles acreditam que os navegadores devem definir limites explícitos, controlando como os históricos de navegação dos usuários são usados para exibir páginas da web de diferentes sites. Uma das principais fontes de vazamento de informações foi o mecanismo que atribui cores aos links de azul ou roxo, dependendo se o usuário visitou suas páginas de destino, de modo a, por exemplo, alguém clicando em uma página de resultados de pesquisa do Google pode manter seu lugar. No modelo dos pesquisadores, clicar em links em um site (por exemplo, Google) não afetaria a cor dos links que aparecem em outro site (por exemplo, Facebook). Os usuários podem conceder exceções a determinados sites de sua escolha. Os pesquisadores estão criando um protótipo dessa correção e avaliando as vantagens e desvantagens de um navegador que se preocupa com a privacidade.