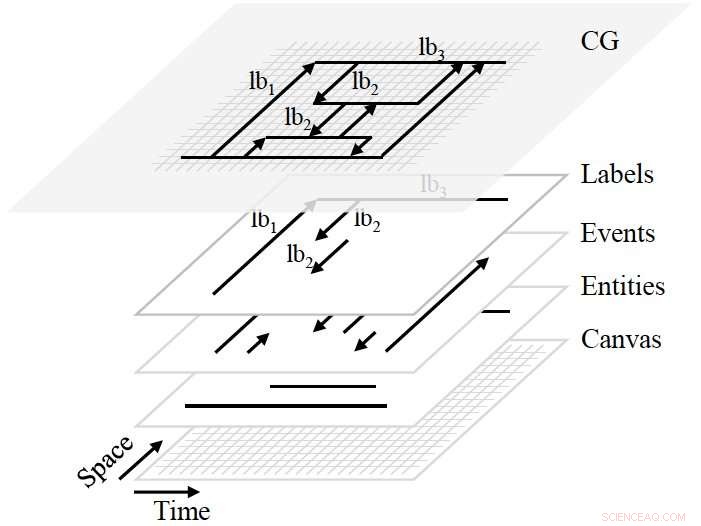

Figura 1. Composição do gráfico de computação (CG). É composto por uma pilha de quatro camadas. O Canvas determina o escopo e a granularidade da análise. Entidades e eventos são criados a partir de logs e rastreios. Os rótulos expressam conhecimento sobre as entidades / eventos, bem como conhecimento do domínio de segurança, como alertas e resultados analíticos. Crédito:IBM

A descoberta de ameaças na segurança cibernética é como a descoberta científica:ambas começam a partir de observações, como uma atividade cibernética anômala ou um fato interessante; ambos requerem a concepção de hipóteses, como a intenção maliciosa por trás da atividade ou o que causa o fato; ambos desenvolvem hipóteses a respeito de observações adicionais e, finalmente, as validam. Nossa equipe no IBM Thomas J. Watson Research Center desenvolveu recentemente um paradigma de raciocínio cibernético denominado computação de inteligência de ameaças (TIC) para formalizar e facilitar o processo de descoberta de ameaças. O paradigma torna mais fácil e intuitivo para analistas de segurança observar fatos cibernéticos e digerir dados, criar e usar inteligência contra ameaças, e realizar o co-desenvolvimento homem-máquina.

Nosso artigo "Threat Intelligence Computing" apresenta uma realização concreta de TIC através do projeto e implementação de uma linguagem τ-cálculo de domínio específico com um banco de dados gráfico especializado e sistemas periféricos. Vamos apresentá-lo na 25ª Conferência ACM sobre Segurança de Computadores e Comunicações (ACM CCS 2018). O paradigma alavanca o conceito de computação gráfica e fornece aos analistas de segurança uma interface bem definida para observação e validação de hipóteses no mundo cibernético. O TIC encapsula o conhecimento do domínio cibernético em uma representação de inteligência de ameaças denominada padrão de gráfico combinável. Usando um console de cálculo τ, analistas de segurança podem criar, carga, e padrões de correspondência para conduzir as etapas do procedimento de descoberta de ameaças.

A necessidade de computação de inteligência de ameaças

Os atacantes se movem rapidamente, e nós, defensores, temos que nos mover mais rápido. Uma hora depois de descobrir um serviço vulnerável em uma empresa, um invasor pode usar esse serviço como um canal de movimento lateral entre os hosts. Pior ainda, o invasor pode aproveitar canais legítimos para fins maliciosos, como vazar um segredo comercial por meio de um servidor FTP de troca de arquivos.

Os próprios sistemas de segurança de hoje não são capazes de se mover tão rápido quanto os invasores. Eles são capazes de detectar etapas parciais de ataques ou estratégias de ataque bem conhecidas, mas quando os invasores vão além do conhecimento de domínio embutido nos algoritmos ou conjuntos de dados de treinamento, os sistemas existentes baseados em regras e de aprendizado de máquina falham em acompanhar os invasores. O que pode ser potencialmente mais rápido são os analistas de segurança, ou caçadores de ameaças, quem pode conceber hipóteses de ameaças criativas, coletar dados para verificar hipóteses, e observe dados adicionais para desenvolver hipóteses.

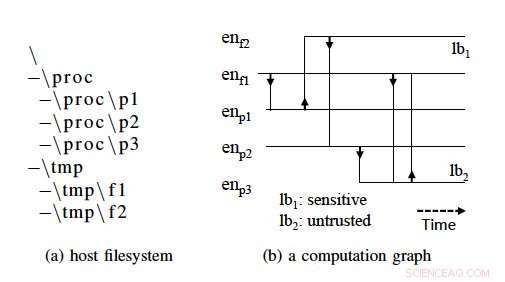

Figura 2. Um exemplo concreto de um gráfico de computação no nível do host. As atividades do sistema são registradas por meio do monitoramento syscall e da instrumentação do programa. As entidades neste gráfico de computação consistem em assuntos (por exemplo, processos e threads) e objetos (por exemplo, arquivos, tubos, e soquetes de rede). Os dados de segurança são incorporados em rótulos:lb 1 :sensível indica que en f2 contém informações confidenciais, e lb2:não confiável indica que en p3 não é certificado pela empresa. Crédito:IBM

Infelizmente, seu potencial é prejudicado pela metodologia de segurança e sistemas de suporte atuais. A empresa média usa mais de uma dúzia de produtos de segurança para proteger sua rede. Demora um pouco para um analista entender um alerta específico de qualquer um dos produtos. Leva algum tempo para ela correlacionar o alerta com os logs relacionados em outros produtos para obter uma imagem mais ampla. Leva ainda mais tempo para voltar ou avançar no tempo com várias fontes de dados para entender como o ataque aconteceu, em que fase está, e que impacto a atividade suspeita causou ou causará. O que é pior, no caso de uma campanha personalizada, um invasor pode tirar vantagem de um serviço incomum em uma empresa, que pode ser ignorado por um sistema de backtracking padrão usado por um analista de segurança. Se o analista quiser verificar uma hipótese com retrocesso no serviço incomum, ela tem que pedir ao fornecedor de segurança para adicionar um recurso temporariamente, o que dificilmente pode ser rápido.

O estudo de custo de uma violação de dados de 2017 do Ponemon Institute mostra que leva em média 206 dias para detectar uma violação de dados, e espera que as organizações concluam a tarefa em 100 dias. Nosso objetivo é ainda mais alto. Gostaríamos de facilitar as etapas do procedimento de descoberta ou caça de ameaças de dias para horas, para que os defensores possam se mover rapidamente e agir antes mesmo que os atacantes completem suas campanhas. Um segredo comercial pode ser protegido dentro da empresa, ou uma conta bancária maliciosa pode ser bloqueada, se um analista termina de raciocinar mesmo um minuto antes do compromisso de uma ação crítica em uma campanha de ataque.

Para liberar o potencial dos defensores, precisamos tornar mais fácil e intuitivo para eles observar fatos cibernéticos e digerir dados, cumprir as etapas na descoberta de ameaças, criar e usar inteligência contra ameaças, e realizar o co-desenvolvimento homem-máquina. É por isso que criamos o TIC, um paradigma de raciocínio cibernético bem projetado com todos esses recursos para ajudar os analistas a competir contra os invasores.

A magia da computação de inteligência de ameaças

O TIC permite o desenvolvimento de raciocínio cibernético ágil para as etapas na descoberta de ameaças:

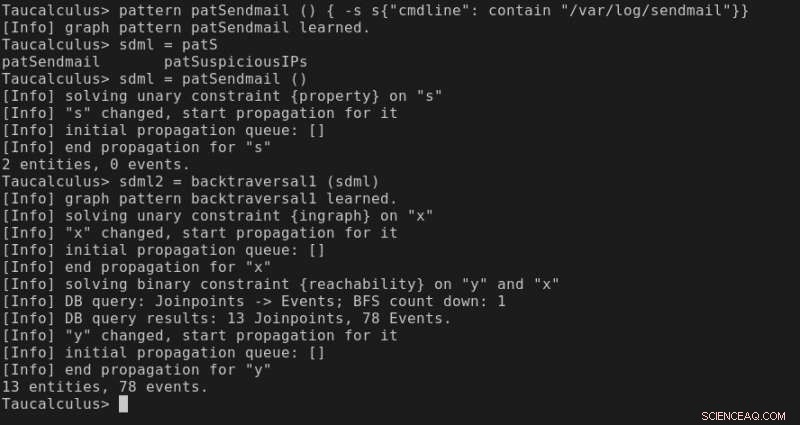

Figura 3. Captura de tela do console de cálculo τ. Os usuários ou caçadores de ameaças criam / carregam / executam padrões gráficos no console para realizar observação e verificação de hipóteses de ameaças. Crédito:IBM

Fazemos isso transformando um problema de descoberta de ameaça em um problema de computação de gráfico e resolvendo-o dentro do novo paradigma TIC. Em TIC, todos os logs de segurança, traços, e os alertas são armazenados em um gráfico temporal ou gráfico de computação (CG). O CG registra o histórico dos sistemas monitorados, incluindo atividades benignas e maliciosas, como entidades e eventos interconectados. A descoberta de ameaças no TIC torna-se então um problema de computação gráfica para identificar um subgráfico de CG que descreve uma ameaça ou um ataque, com a ajuda de alertas e conhecimento do domínio de segurança armazenados como rótulos de elementos.

A maneira simples, mas poderosa, que o TIC cumpre as etapas na descoberta de ameaças é por correspondência de padrões de gráficos combináveis. Primeiro, um analista pode compor padrões de gráfico que descrevem comportamentos suspeitos, como injeção de DLL ou varredura de porta. Combinar esses padrões não é diferente de executar sistemas tradicionais de detecção de intrusão. Segundo, um analista pode compor padrões de gráfico para explorar CG e fazer observações antes de criar ou ajustar as hipóteses de ameaça. Um padrão de gráfico com duas entidades conectadas por um evento mais alguns atributos especificados pode facilmente responder à pergunta sobre qual atividade de rede um processo específico tinha. Terceiro, um padrão de gráfico pode ser criado com outros padrões de gráfico como LEGO. Um analista pode escrever um padrão de retrocesso com uma restrição de passagem como um padrão separado, que se comporta como uma função de retorno de chamada e é especificada no tempo de execução como um argumento do padrão de retrocesso. O projeto de padrão combinável permite codificar o conhecimento abstrato em padrões e conduzir o raciocínio de ordem superior.

Teste de computação de inteligência de ameaças

Um paradigma descreve um mundo de computação com regras básicas. Ele só brilha quando realizado com um ambiente de programação concreto. Conseguimos isso em uma nova plataforma de computação gráfica chamada τ-calculus. A plataforma oferece um nível semelhante de experiência de programação interativa em comparação com o Metasploit, a plataforma mais popular para conduzir hacking ético com estratégias de ataque em movimento. Enquanto os testadores de penetração podem compor e testar procedimentos de exploração juntando diferentes componentes no console Metasploit, analistas de segurança agora podem criar, carga, e corresponder aos padrões do gráfico no console do τ-calculus para conduzir a descoberta criativa de ameaças. Para apoiar a observação intuitiva, desenvolvemos o navegador τ, uma ferramenta de visualização para cálculo de τ para examinar interativamente os subgráficos e os resultados de padrões correspondentes.

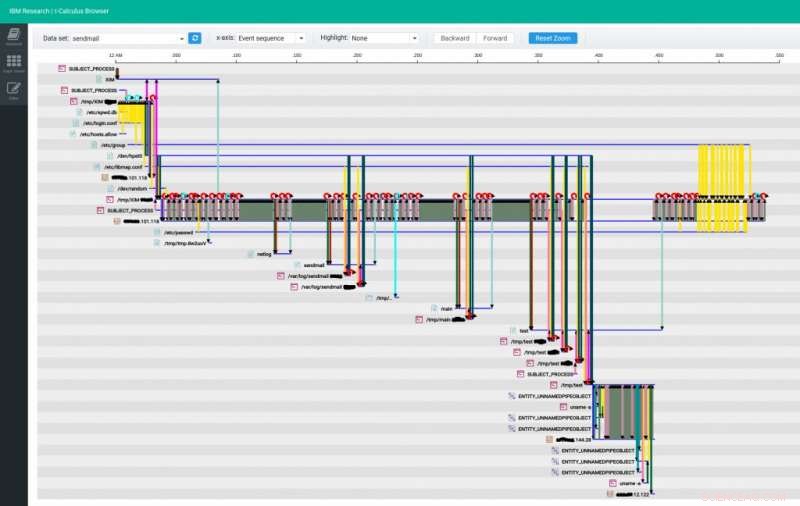

Figura 4. Uma campanha de ataque de equipe vermelha descoberta e visualizada no navegador τ. Os usuários ou caçadores de ameaças aproveitam a visualização interativa para inspecionar subgráficos correspondentes a padrões de gráficos e planejar novos padrões. Crédito:IBM

Testamos a praticidade e a utilidade do paradigma em um evento de red-team de duas semanas, cobrindo campanhas de ataques furtivos em vários sistemas, desde servidores a dispositivos móveis. As campanhas foram planejadas deliberadamente com o desenvolvimento interno de malware para contornar os sistemas de detecção tradicionais, como a proteção antivírus. Táticas furtivas, como ataques na memória, foram empregadas com vulnerabilidades DoublePulsar / EternalBlue recém-lançadas para testar a descoberta de ameaças contra ataques de 0 dia. Durante a detecção online de duas semanas, cerca de um bilhão de registros foram produzidos, transmitido, e analisados por meio de nosso sistema.

Dezenas de tarefas de caça a ameaças foram dinamicamente planejadas e programadas, e campanhas de ataque com várias intenções maliciosas foram descobertas em tempo hábil, incluindo o ataque com DoublePulsar.

Além do básico da computação de inteligência de ameaças

Além do raciocínio cibernético ágil que demonstramos no evento red-teaming, o paradigma TIC abre a porta para um novo mundo para resolver problemas complicados de segurança cibernética. Ele aborda fundamentalmente a dor de cabeça de dados heterogêneos e codifica todos os tipos de registros, traços, informação de proveniência, e até mesmo alertas de segurança e conhecimento no gráfico temporal CG. Pode-se construir um CG em nível de rede a partir de dados do NetFlow, construir um CG em nível de host a partir de registros e rastreamentos do sistema, e dobre a segunda na primeira com suporte para zoom in / out. O TIC eleva a inteligência de ameaças a um novo nível:um padrão em TIC fornece conhecimento acionável sobre ameaças com contexto e possíveis contra-medidas. Gerando, compartilhamento, e consumir inteligência de ameaças torna-se natureza na TIC. Além disso, O TIC interpreta o raciocínio cibernético em etapas explícitas de computação gráfica. O conhecimento humano opaco, tradicionalmente difícil de modelar, agora pode ser registrado para treinar analistas ou sistemas de IA.

Big data, caça de ameaças, desenvolvimento ágil, extração de conhecimento, e potencial de IA:o TIC reúne todos esses componentes em um paradigma de descoberta de ameaças eficiente contra ataques furtivos e ameaças persistentes. Oferece granulação fina, dados de segurança bem organizados; proteção de ativos cibernéticos além de produtos de segurança com conhecimento estático em seus algoritmos e conjuntos de dados de treinamento; e formados dinamicamente, estratégias de detecção em rápida evolução como contramedidas eficazes contra ataques personalizados. Para obter mais inspiração e orientação de realização sobre TIC, procure nosso artigo ACM CCS 2018, "Threat Intelligence Computing, "na Biblioteca Digital ACM logo após a conferência.