Uma nova técnica defensiva pode afastar os invasores, tornando o software mais problemático

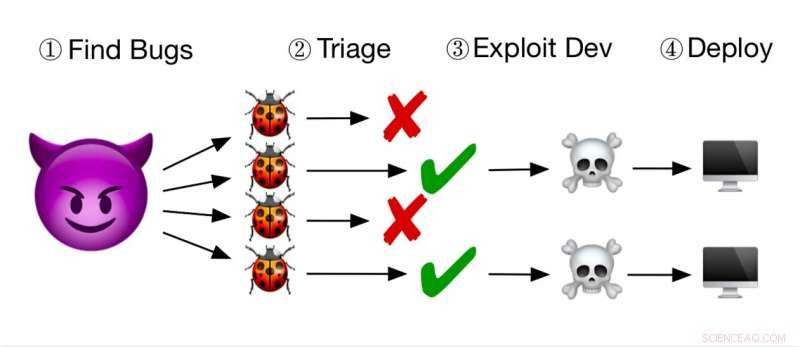

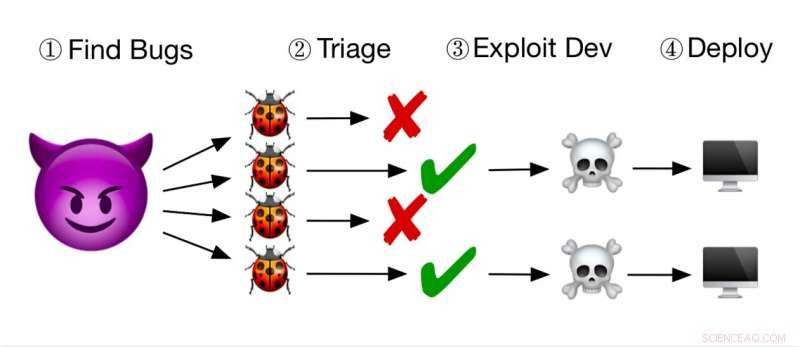

p Fluxo de trabalho simplificado do invasor. Os invasores encontram bugs, faça a triagem deles para determinar a explorabilidade, em seguida, desenvolva exploits e os implante em seus alvos. Créditos:Hu, Hu e Dolan-Gavitt.

p Fluxo de trabalho simplificado do invasor. Os invasores encontram bugs, faça a triagem deles para determinar a explorabilidade, em seguida, desenvolva exploits e os implante em seus alvos. Créditos:Hu, Hu e Dolan-Gavitt.

p Pesquisadores da Universidade de Nova York desenvolveram recentemente uma nova técnica de defesa cibernética, que funciona adicionando os chamados "insetos chaff, "bugs não exploráveis, em vez de eliminar os existentes. Uma versão pré-impressa de seu estudo inventivo foi enviada para

ArXiv Semana Anterior. p Todos os dias, invasores cada vez mais sofisticados encontram bugs em softwares de computador, avaliar sua explorabilidade, e desenvolver formas de explorá-los. A maioria das técnicas de defesa existentes visa eliminar esses bugs, limitando-os, ou adicionar atenuações que podem tornar a exploração mais desafiadora.

p "Nosso projeto foi baseado em alguns trabalhos anteriores que fizemos em colaboração com o MIT Lincoln Lab e a Northeastern University na avaliação de diferentes estratégias para encontrar bugs em software, "Brendan Dolan-Gavitt, um dos pesquisadores que realizou o estudo, disse Tech Xplore. "Fazer isso, construímos um sistema que poderia colocar milhares de bugs em um programa, para que pudéssemos medir a eficácia de cada estratégia de localização de bugs na detecção de nossos bugs. "

p Depois de desenvolverem este sistema, os pesquisadores começaram a considerar suas possíveis aplicações no contexto de melhoria da segurança de software. Eles logo perceberam que há um gargalo em como os invasores normalmente encontram e exploram bugs no software.

p "Leva muito tempo e conhecimento para descobrir quais bugs podem ser explorados e desenvolver um exploit funcional, "Dolan-Gavitt explicou." Então, percebemos que, se pudéssemos, de alguma forma, garantir que todos os bugs que adicionamos não fossem exploráveis, poderíamos oprimir os atacantes, afogando-os em um mar de insetos de aparência atraente, mas, em última análise, inofensivos. "

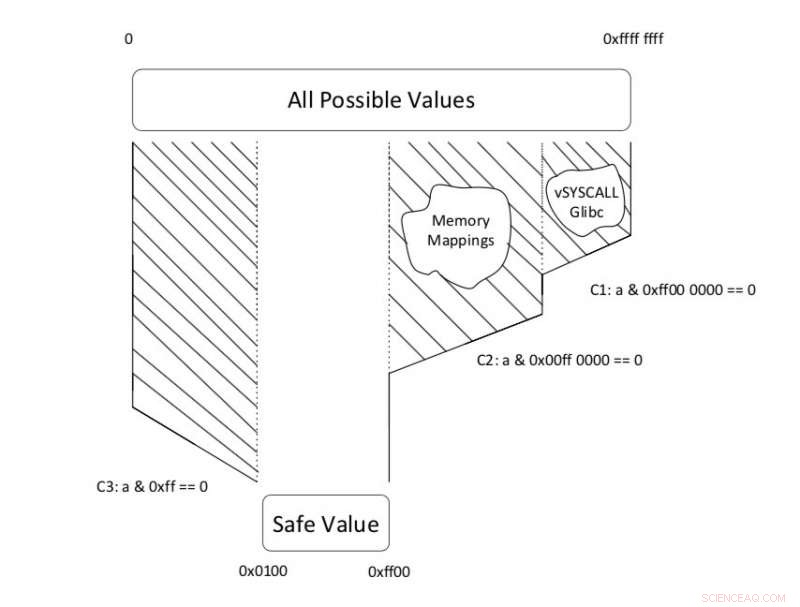

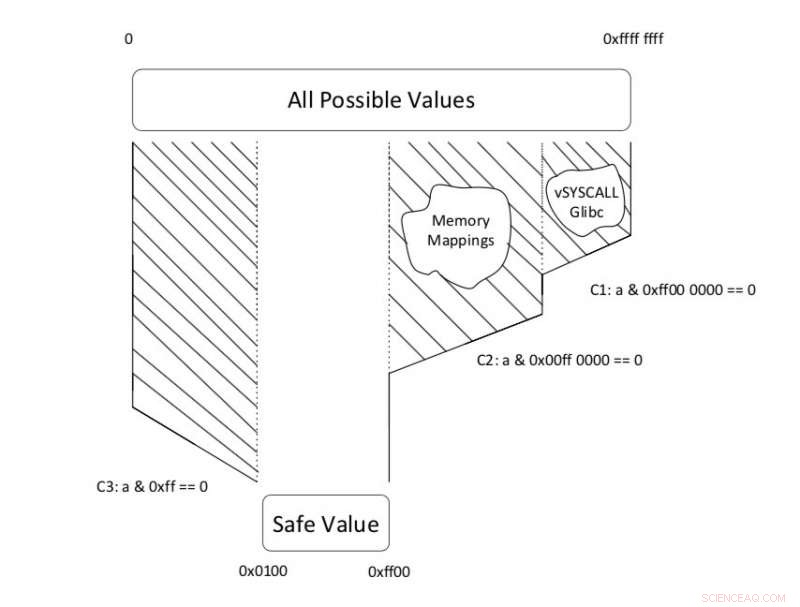

p Um bug de valor excessivamente restrito. Ao adicionar restrições ao longo do caminho que leva ao bug, eliminamos gradualmente os valores inseguros. Créditos:Hu, Hu e Dolan-Gavitt.

p Um bug de valor excessivamente restrito. Ao adicionar restrições ao longo do caminho que leva ao bug, eliminamos gradualmente os valores inseguros. Créditos:Hu, Hu e Dolan-Gavitt.

p Adicionar um grande número de bugs que são comprovadamente - mas não obviamente - não exploráveis pode confundir os invasores, levando-os a perder seu tempo e esforços na busca de explorações para esses bugs colocados intencionalmente. Os pesquisadores chamaram esse novo método de dissuadir os invasores de "percevejos".

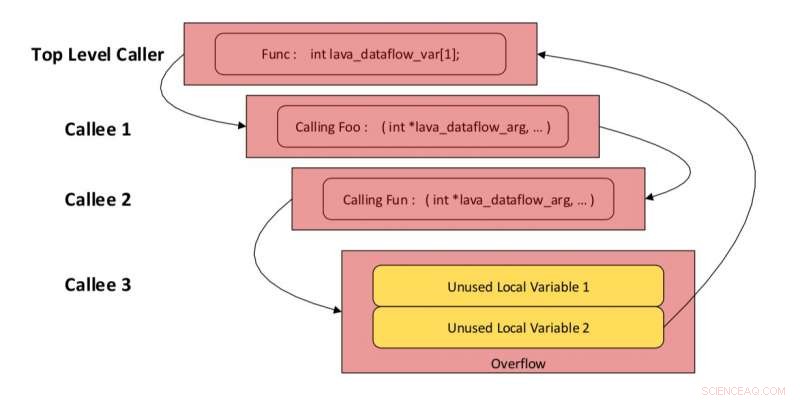

p "Nosso sistema, que adiciona insetos chaff automaticamente, destina-se a ser usado quando os desenvolvedores estão construindo software, "Dolan-Gavitt disse." Usamos duas estratégias para garantir que os bugs são seguros:garantindo que o invasor só pode corromper dados que não estão sendo usados pelo programa, ou certificando-se de que os valores que o invasor pode injetar são restritos a intervalos que podemos determinar como seguros. "

p Em seu estudo recente, os pesquisadores usaram essas duas estratégias para adicionar milhares de bugs não exploráveis ao software do mundo real automaticamente, incluindo o servidor da web NGINX e a biblioteca do codificador / decodificador libFLAC. Eles descobriram que a funcionalidade do software estava ilesa, e que os bugs chaff pareciam exploráveis para as ferramentas de triagem atuais.

p "Uma das descobertas mais interessantes é que é possível construir esses bugs não exploráveis automaticamente, de uma forma que podemos dizer que eles não são exploráveis, mas é difícil para um invasor fazer o mesmo, "Dolan-Gavitt disse." Não era óbvio para nós quando começamos que isso seria factível. Também achamos que essa abordagem de aplicação de uma espécie de lógica econômica - descobrir quais recursos do invasor são escassos e, em seguida, tentar direcioná-los - é uma área frutífera a ser explorada em segurança de software. "

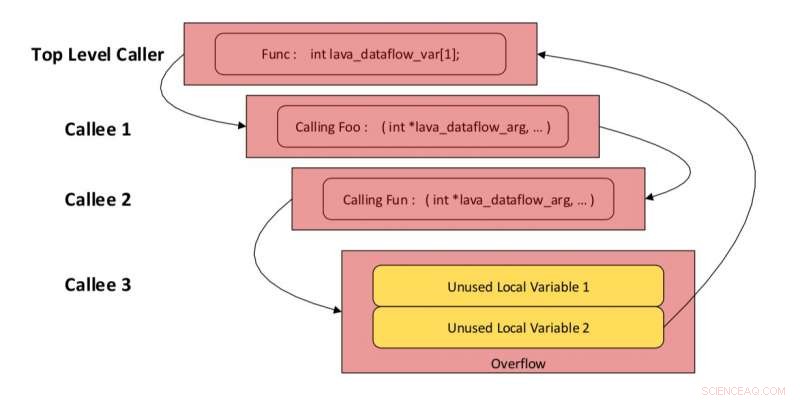

p Um bug de variável não utilizado. O fluxo de dados é adicionado para propagar os valores "não utilizados" fora do escopo inicial, escondendo o fato de que eles realmente não são usados. Créditos:Hu, Hu e Dolan-Gavitt.

p Um bug de variável não utilizado. O fluxo de dados é adicionado para propagar os valores "não utilizados" fora do escopo inicial, escondendo o fato de que eles realmente não são usados. Créditos:Hu, Hu e Dolan-Gavitt.

p Embora seu estudo tenha coletado resultados promissores, vários desafios ainda precisam ser superados para que essa abordagem se torne praticamente viável. Mais importante, os pesquisadores precisam descobrir uma maneira de tornar esses bugs não exploráveis totalmente indistinguíveis dos bugs reais.

p "Agora mesmo, os bugs que adicionamos têm uma aparência bastante artificial, portanto, os invasores podem usar esse fato para ignorar o nosso ao procurar por bugs exploráveis, "Dolan-Gavitt disse." Nosso foco principal no momento é encontrar maneiras de fazer com que os bugs que adicionamos se pareçam mais com bugs de ocorrência natural, e, em seguida, realizar experimentos para mostrar que os invasores realmente são enganados por nossos bugs. " p © 2018 Tech Xplore