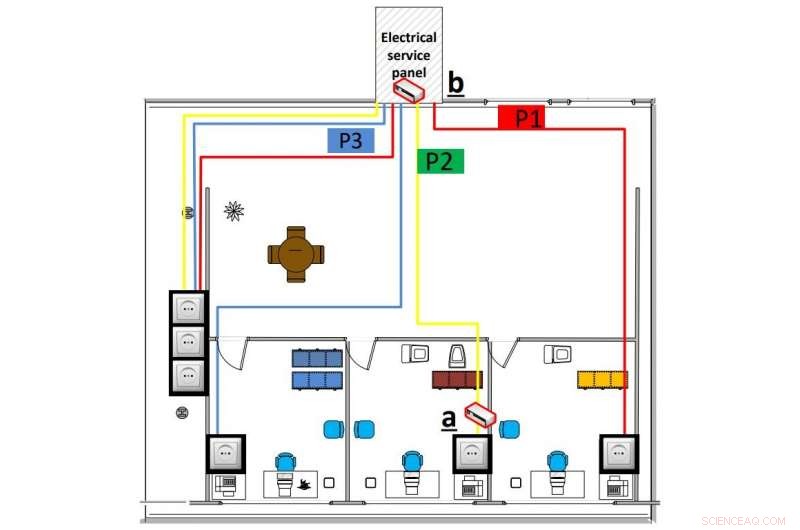

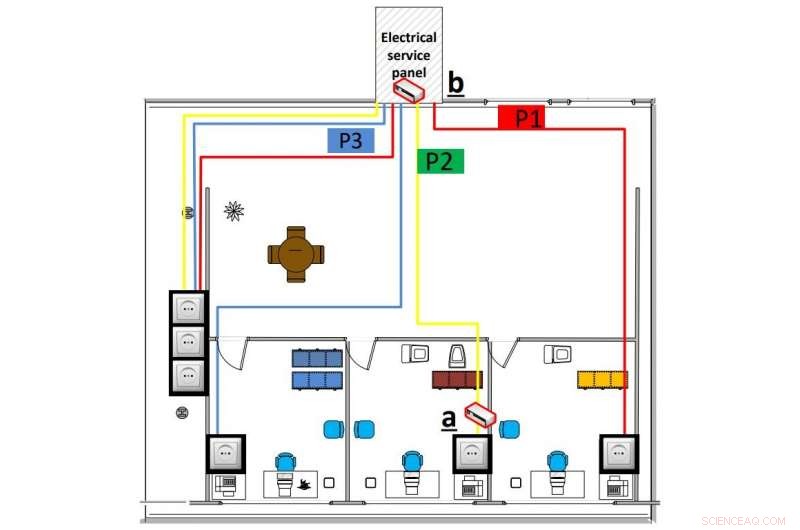

p A implantação do receptor:(a) na linha de alimentação que alimenta o computador, e (b) na linha de alimentação no painel de serviço elétrico principal. Crédito:arXiv:1804.04014 [cs.CR]

p A implantação do receptor:(a) na linha de alimentação que alimenta o computador, e (b) na linha de alimentação no painel de serviço elétrico principal. Crédito:arXiv:1804.04014 [cs.CR]

p Os detetives da segurança podem reclamar que não há mais nada a fazer? A resposta é obvia, e mais um caminho para o dano foi reconhecido na forma de fontes de alimentação que servem como uma ferramenta de exfiltração de dados. Parece que o malware que usa linhas de energia pode exfiltrar dados de computadores com air-gap. p Pesquisadores da Universidade Ben-Gurion de Negev descobriram malware que captura dados através de linhas de energia.

p "O PowerHammer funciona infectando um computador vazio com malware que altera intencionalmente os níveis de utilização da CPU para fazer com que o computador da vítima consuma mais ou menos energia elétrica, "disse Catalin Cimpanu,

BleepingComputer . Esperar, computadores vazios de ar?

p Mordechai Guri, Boris Zadov, Dima Bykhovsky, Yuval Elovici, em um artigo sobre o trabalho deles, apontou que "mesmo as redes com gap de ar não estão imunes a violações. Na última década, foi demonstrado que os invasores podem penetrar com êxito em redes sem espaço aéreo usando vetores de ataque complexos. "

p Seu papel, "PowerHammer:Exfiltrando dados de computadores com falta de ar por meio de linhas de energia" está no arXiv. Eles chamam o malware PowerHammer, e eles descreveram seu comportamento. "Os dados são modulados, codificado, e transmitido no topo das flutuações de fluxo de corrente, e então é conduzido e propagado através das linhas de transmissão. "Eles disseram que este era um fenômeno conhecido como emissão conduzida.

p Swati Khandelwal em

The Hacker News disse que foi um malware especialmente projetado, criando flutuações no fluxo atual "em um padrão semelhante ao código morse para transferir dicas de dados em forma binária (ou seja, 0 e 1). "

p Os autores escreveram, "Implementamos um código malicioso que controla o consumo de energia de um computador, regulando a utilização momentânea dos núcleos da CPU."

p Escrevendo em

SecurityWeek , Eduard Kovacs explicou que "A CPU de um computador é um consumidor significativo de energia e sua carga de trabalho tem um impacto direto no consumo de energia e implicitamente no fluxo de corrente no cabo de alimentação do dispositivo. Sobrecarregando a CPU com cálculos e parando e iniciando a carga de trabalho, é possível gerar um sinal através das linhas de energia em uma frequência especificada. "

p Richard Chirgwin,

O registro , disse, "O malware PowerHammer aumenta a utilização da CPU escolhendo núcleos que não estão atualmente em uso pelas operações do usuário (para torná-lo menos perceptível)." Ele observou que "é muito simples, porque tudo o que o invasor precisa é decidir onde colocar o grampo de corrente do receptor:perto da máquina-alvo, se você conseguir escapar, atrás da mesa telefônica, se necessário. "

p Isso mostra como eles testaram. A equipe usou duas abordagens. Um era no nível da linha:comprometendo as linhas de energia dentro do prédio que conecta o computador. O outro era no nível de fase:brincar com o painel de serviço elétrico externo do prédio.

p Chirgwin explicou que "Dependendo da abordagem do invasor, os dados podem ser filtrados entre 10 e 1, 000 bits por segundo. A velocidade mais alta funcionaria se os invasores conseguissem chegar ao cabo conectado à fonte de alimentação do computador. A velocidade mais lenta funciona se os invasores só puderem acessar o painel de serviços elétricos de um edifício. "

p Discutindo seu experimento, os autores disseram que avaliaram o canal secreto em diferentes cenários com três tipos de computadores:um PC desktop, um servidor e um dispositivo IoT de baixa potência.

p Resultados? Os autores escreveram que "Os resultados mostram que os dados podem ser exfiltrados de computadores sem ar através das linhas de energia a taxas de bits de 1000 bits / s para powerhammering de nível de linha, e 10 bit / seg para power-hammering de nível de fase. "

p Contramedidas? Vários são discutidos no artigo:monitoramento do fluxo de moeda nas linhas de energia; anexar filtros a linhas de energia; congestionamento; sistemas de detecção de intrusão baseados em host. p © 2018 Tech Xplore