Pesquisadores do Sandia National Laboratories descobriram uma vulnerabilidade no software de mapeamento do genoma de código aberto que agora foi corrigido pelos desenvolvedores. Crédito:Brent Haglund

Uma fraqueza em um software de código aberto comum para análise genômica deixou os diagnósticos médicos baseados em DNA vulneráveis a ataques cibernéticos.

Pesquisadores do Sandia National Laboratories identificaram o ponto fraco e notificaram os desenvolvedores de software, quem lançou um patch para corrigir o problema. O problema também foi corrigido na versão mais recente do software. Embora nenhum ataque desta vulnerabilidade seja conhecido, os Institutos Nacionais de Padrões e Tecnologia recentemente o descreveram em uma nota para desenvolvedores de software, pesquisadores de genômica e administradores de rede.

A descoberta revela que proteger as informações genômicas envolve mais do que o armazenamento seguro das informações genéticas de um indivíduo. A cibersegurança dos sistemas de computador que analisam dados genéticos também é crucial, disse Corey Hudson, um pesquisador de bioinformática da Sandia que ajudou a descobrir o problema.

Medicina personalizada - o processo de usar as informações genéticas de um paciente para orientar o tratamento médico - envolve duas etapas:sequenciar todo o conteúdo genético das células de um paciente e comparar essa sequência a um genoma humano padronizado. Por meio dessa comparação, os médicos identificam alterações genéticas específicas em um paciente que estão ligadas a doenças.

O sequenciamento do genoma começa com o corte e a replicação da informação genética de uma pessoa em milhões de pequenos pedaços. Em seguida, uma máquina lê cada peça inúmeras vezes e transforma as imagens das peças em sequências de blocos de construção, comumente representado pelas letras A, T, C e G. Finalmente, o software coleta essas sequências e combina cada fragmento com seu lugar em uma sequência padronizada do genoma humano. Um programa de correspondência usado amplamente por pesquisadores de genômica personalizada é chamado Burrows-Wheeler Aligner (BWA).

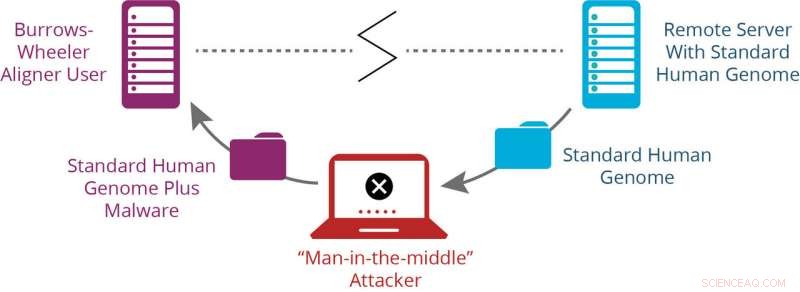

Os pesquisadores da Sandia que estudam a segurança cibernética desse programa encontraram um ponto fraco quando o programa importa o genoma padronizado de servidores do governo. A sequência padronizada do genoma viajou por canais inseguros, que criou a oportunidade para um ataque cibernético comum chamado de "man-in-the-middle".

Neste ataque, um adversário ou hacker pode interceptar a sequência padrão do genoma e, em seguida, transmiti-la a um usuário BWA junto com um programa malicioso que altera as informações genéticas obtidas no sequenciamento. O malware pode então alterar os dados genéticos brutos de um paciente durante o mapeamento do genoma, tornando a análise final incorreta sem ninguém saber. Praticamente, isso significa que os médicos podem prescrever um medicamento com base na análise genética que, se eles tivessem as informações corretas, eles sabiam que seria ineficaz ou tóxico para o paciente.

Laboratórios forenses e empresas de sequenciamento de genoma que também usam esse software de mapeamento estavam temporariamente vulneráveis a ter resultados alterados maliciosamente da mesma maneira. As informações de testes genéticos diretos ao consumidor não foram afetadas por esta vulnerabilidade porque esses testes usam um método de sequenciamento diferente do sequenciamento do genoma completo, Hudson disse.

Segurança cibernética

Para encontrar esta vulnerabilidade, Hudson e seus colegas de segurança cibernética da Universidade de Illinois em Urbana-Champaign usaram uma plataforma desenvolvida por Sandia chamada Emulytics para simular o processo de mapeamento do genoma. Primeiro, eles importaram informações genéticas simuladas para se parecerem com as de um sequenciador. Em seguida, eles fizeram dois servidores enviarem informações para o Emulytics. Um fornecia uma sequência padrão do genoma e o outro agia como o interceptor "man-in-the-middle". Os pesquisadores mapearam os resultados do sequenciamento e compararam os resultados com e sem um ataque para ver como o ataque alterou a sequência final.

"Assim que descobrimos que esse ataque pode alterar as informações genéticas de um paciente, seguimos a divulgação responsável, "Hudson disse. Os pesquisadores contataram os desenvolvedores de código aberto, que então lançou um patch para corrigir o problema. Eles também contataram órgãos públicos, incluindo especialistas em segurança cibernética da Equipe de Preparação para Emergências de Computadores dos EUA, para que eles pudessem distribuir mais amplamente informações sobre esse problema.

A pesquisa, financiado pelo programa de Pesquisa e Desenvolvimento Dirigido pelo Laboratório de Sandia, continua testando outro software de mapeamento de genoma quanto a pontos fracos de segurança. As diferenças entre cada programa de computador significam que os pesquisadores podem encontrar um semelhante, mas não idêntico, edição, Hudson disse. O financiamento do LDRD também apóia a associação ao Centro de Biologia Computacional e Medicina Genômica da National Science Foundation.

Junto com a instalação da versão mais recente do BWA, Hudson e seus colegas recomendam outras estratégias de "ciber-higiene" para proteger as informações genômicas, incluindo a transmissão de dados em canais criptografados e o uso de software que protege os dados de sequenciamento de serem alterados. Eles também incentivam os pesquisadores de segurança que rotineiramente analisam software de código-fonte aberto em busca de fraquezas a examinar os programas de genômica. Esta prática é comum em sistemas de controle industrial na rede de energia e softwares usados em infraestrutura crítica, Hudson disse, mas seria uma nova área para segurança genômica.

"Nosso objetivo é tornar os sistemas mais seguros para as pessoas que os utilizam, ajudando a desenvolver as melhores práticas, " ele disse.