Crédito:Long Cheng

Ataques orientados a dados permitem que os hackers manipulem dados não controlados e alterem o comportamento de um programa, frequentemente causando danos significativos aos sistemas afetados. Pesquisadores da Virginia Tech, Clemson University, A Pennsylvania State University e a Aalto University descobriram recentemente novas técnicas de exploração para este tipo de ataque, o que poderia informar o projeto de defesas mais eficazes.

"O ataque de programação orientada a dados (DOP), que pela primeira vez permite roubar chaves OpenSSL privadas de um servidor sem ser detectado por verificações de segurança de última geração, foi lançado em 2016, "Daphne Yao, um dos pesquisadores que realizou o estudo, disse TechXplore. "Os ataques DOP parecem ser invencíveis. Nossa equipe inteira ficou intrigada e queria descobrir que tipo de detecção poderia parar o DOP."

Atualmente, Existem dois tipos principais de ataques de corrupção de memória:ataques de fluxo de controle e orientados a dados. Ataques de fluxo de controle podem corromper os dados de controle, como o endereço de retorno ou o ponteiro do código, no espaço de memória de um programa, em última análise, desviando o fluxo de controle do programa (ou seja, ordem de execução). Ataques orientados a dados, por outro lado, são projetados para alterar o comportamento benigno de um programa, manipulando seus dados que não são de controle, sem violar a integridade do fluxo de controle. Apesar de suas diferenças, ambos os tipos de ataque podem causar sérios danos ao sistema de um computador.

Os principais objetivos do estudo realizado por Yao e seus colegas eram desmistificar os ataques orientados a dados, ajudar os defensores a entendê-los melhor, e identificar categorias de comportamentos de programa que o DOP pode impactar. Além disso, os pesquisadores queriam fornecer evidências experimentais das diferenças de comportamento entre o DOP e as execuções normais.

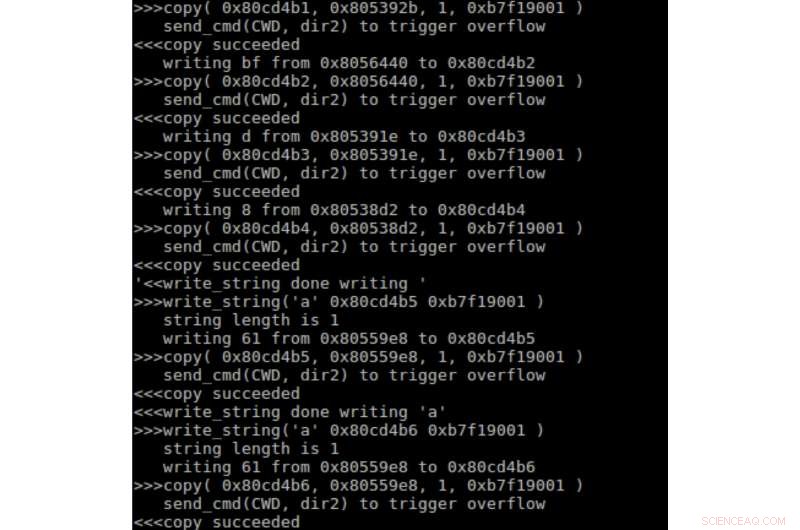

Os pesquisadores da Aalto University, Hans Liljestrand, Thomas Nyman e N. Asokan, reproduziu um exploit DOP baseado em pesquisas anteriores para uma máquina com suporte para Intel Processor Trace (PT). Este exploit DOP foi fundamental para demonstrar experimentalmente as diferenças entre o DOP e as execuções normais.

"Nossa intuição é que os programas devem de alguma forma se comportar de maneira diferente sob o ataque DOP complexo, "Yao disse." As frequências de algumas operações devem ter mudado durante o DOP. Nosso trabalho não inventa novos ataques orientados a dados, no entanto, oferecemos uma descrição abrangente e aprofundada deles. "

Embora os ataques DOP tenham se tornado cada vez mais comuns, até aqui, muito poucos estudos tentaram abordar em detalhes as ameaças que eles representam. Esses ataques normalmente corrompem variáveis de dados importantes que são direta ou indiretamente usadas para tomada de decisão e configuração.

"O perigo de ataques orientados a dados, incluindo DOP e a mais nova programação orientada a bloco (BOP), é que eles não interferem no fluxo de controle de um programa de vítima, "Yao explicou." Assim, ele foge da popular detecção de integridade de fluxo de controle (CFI). De uma perspectiva de ataque, ataques orientados a dados são muito mais vantajosos do que a programação orientada a retorno (ROP), já que os ataques ROP básicos violam amplamente a integridade do fluxo de controle e podem ser facilmente detectados por soluções CFI. "

Em seu estudo, Yao e seus colegas mapearam exploits orientados a dados, incluindo ataques DOP, delineando suas suposições, requisitos e capacidades. Eles então avaliaram experimentalmente a viabilidade de sua nova abordagem de detecção baseada em anomalias.

"Fornecemos evidências empíricas concretas que mostram que um programa sob um ataque DOP exibe padrões de comportamento substancialmente diferentes de várias maneiras, incluindo a frequência de transferências de controle em pares, a frequência de invocações de função, correlações de ramos, e comportamentos de ramificação incompatíveis, "Yao disse." Mostramos que essas diferenças causadas por ataques DOP se manifestam no Intel PT de baixo nível, um mecanismo de registro de nível de instrução altamente eficiente, Histórico, que podem ser coletados e observados. Por exemplo, traços normais e traços DOP exibem fortes diferenças na análise de agrupamento baseada em PCA. "

Em seus testes, Yao e seus colegas observaram que os ataques DOP causam efeitos colaterais em vários níveis do comportamento de fluxo de controle de um programa afetado, que frequentemente se manifestam em traços de PT. Embora os ataques DOP não alterem a ordem do fluxo de controle de um programa, eles podem modificar sua frequência e propriedades de correlação. Os pesquisadores também forneceram um resumo de casos indetectáveis, em que os ataques orientados a dados não exibem quaisquer anomalias de frequência ou correlação. No futuro, suas descobertas podem ajudar no desenvolvimento de defesas mais eficazes contra ataques DOP.

"Em nossa pesquisa futura, planejamos abordar os desafios técnicos associados à construção de uma defesa DOP implantável, "Yao disse." Estamos particularmente interessados em explorar o aprendizado profundo na detecção de anomalias induzidas por DOP a partir da enorme quantidade de toras PT de baixo nível. O principal desafio nesta área de estudo é descobrir uma maneira de evitar alarmes falsos excessivos na detecção. "

© 2019 Science X Network