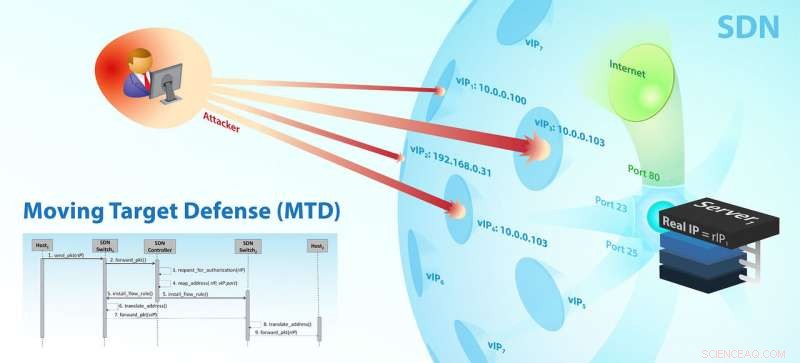

Com a defesa móvel do alvo, a incerteza aumenta e confunde o adversário, quem tem que gastar mais recursos, como tempo e / ou poder computacional, para descobrir vulnerabilidades de um sistema de destino. Crédito:Exército dos EUA

Uma equipe de pesquisadores do Laboratório de Pesquisa do Exército dos EUA, a Universidade de Canterbury na Nova Zelândia e o Instituto de Ciência e Tecnologia de Gwangju na República da Coréia deram um passo em direção ao desenvolvimento de técnicas de defesa de alvos móveis em redes definidas por software. Este é um tópico de pesquisa de segurança cibernética exigente, cientistas disseram.

Esta colaboração surgiu dos esforços dos pesquisadores de ARL, Dr. Jin-Hee Cho (agora na Virginia Tech no Departamento de Ciência da Computação), O Dr. Terrence J. Moore e a Dra. Frederica Nelson alcançando pesquisadores nas regiões da Ásia-Pacífico por meio do programa de colaboração internacional administrado pelo Centro de Tecnologia Internacional do Exército dos EUA no Pacífico.

Ataques cibernéticos em sistemas de computador estão se tornando mais comuns. Qualquer empresa com informações em um sistema de computador conectado à internet pode se tornar vítima de alguém ou algum grupo que queira roubar ou destruir os dados da empresa para seu próprio uso, ou por resgate.

Isso é possível devido à forma como a Internet está configurada, pesquisadores disseram. Para acessar o conteúdo de um site, um computador precisa saber onde pedir as informações. Os sites têm um endereço, o que é conhecido como protocolo de internet, ou IP, Morada; Contudo, eles não são usados apenas para sites. Todo computador conectado à Internet possui um endereço IP.

Os atacantes cibernéticos têm tempo para descobrir os endereços IP dos computadores que eles acham que podem ter informações valiosas e atacá-los usando um código que é mais comumente conhecido como vírus de computador ou worms.

Se o computador ou sistema atacado possuir um sistema de segurança, como um firewall ou software antivírus, ele pode ser capaz de reconhecer algum código como ruim e evitar que seja infectado.

O que os ciberataques fazem é modificar ligeiramente seu código inválido para que não seja reconhecido até que o sistema de segurança do computador seja atualizado ou corrigido.

Essencialmente, a resposta defensiva típica a esses ataques é passiva, disseram os pesquisadores. Os atacantes têm tempo para se preparar, planeje e execute seus ataques, ao passo que as vítimas em potencial só reagem depois que um invasor invade um sistema de computador.

Recentemente, um novo tipo de defesa pró-ativa está sendo considerado para proteger informações importantes em sistemas de computador. Esta abordagem é conhecida como defesa de alvo móvel, ou MTD.

"O conceito de MTD foi introduzido com o objetivo de aumentar a confusão ou incerteza do adversário, alterando dinamicamente a superfície de ataque, que consiste nas vulnerabilidades alcançáveis e exploráveis, "Disse Cho." O MTD pode fazer com que a inteligência do adversário obtida com o monitoramento anterior não seja mais útil e, conseqüentemente, resulta em más decisões de ataque. "

A ideia básica que se aplica a endereços IP em redes de computadores é a seguinte:Altere o endereço IP do computador com freqüência suficiente para que o invasor perca de vista onde sua vítima está; Contudo, isso pode ser caro, portanto, a abordagem adotada pelos pesquisadores na colaboração aqui usa algo conhecido como rede definida por software.

Isso permite que os computadores mantenham seus endereços IP reais fixos, mas os mascara do resto da Internet com endereços IP virtuais que mudam com frequência.

Moore acrescentou que, como sugere o ditado, é mais difícil atingir um alvo em movimento.

"MTD aumenta a incerteza e confunde o adversário, como o tempo não é mais uma vantagem, "Moore disse." O adversário tem que gastar mais recursos, como tempo e / ou poder computacional, para descobrir vulnerabilidades de um sistema alvo, mas terá mais dificuldade em explorar quaisquer vulnerabilidades encontradas no passado, já que sua localização ou acessibilidade mudam constantemente. "

De acordo com o professor Hyuk Lim do GIST na República da Coréia, essa abordagem de defesa proativa fornece serviços de defesa antes que os invasores entrem no sistema de destino.

"Tomar ações proativamente requer sobrecarga extra para adicionar outra camada de força de defesa, "Kim disse." Portanto, implantar os mecanismos de defesa e segurança proativos não é gratuito, mas traz um custo porque o sistema precisa mudar constantemente a superfície de ataque, como endereços IP. Este custo pode ser mitigado até certo ponto, alavancando a tecnologia chamada 'Rede Definida por Software'. A tecnologia SDN fornece gerenciamento programático e dinâmico altamente eficiente da política de rede, removendo o controle de rede de dispositivos individuais em uma rede para um controlador centralizado. A configuração da rede pode ser definida pelo controlador SDN, permitindo operações de rede mais confiáveis e responsivas sob condições variáveis. "

Nelson explicou a razão pela qual essas técnicas de MTD baseadas em SDN são essenciais para apoiar a visão do Exército e dos combatentes.

"A tecnologia-chave das técnicas de MTD baseadas em SDN, em desenvolvimento pela equipe de pesquisa, é altamente relevante para apoiar a execução da missão dos combatentes, impedindo de forma proativa os ataques em potencial, que pode proteger o sistema de defesa para que os combatentes possam executar adequadamente a missão na presença de pessoas altamente dinâmicas, adversários hostis e inovadores em ambientes táticos contestados, "Disse Nelson.

A equipe de UC na Nova Zelândia liderou o esforço de desenvolvimento da tecnologia MTD chamada de Multiplexação de IP Virtual Aleatória Flexível, ou seja, FRVM.

"Em FRVM, enquanto o endereço IP real de um servidor host permanece inalterado, mas permanece oculto, um endereço IP virtual do servidor-host continua sendo aleatoriamente e periodicamente alterado onde o mapeamento / remapeamento de IP (ou seja, chamado multiplexação / demultiplexação) é realizada por um controlador SDN, "disse Dilli P. Sharma, estudante de doutorado no grupo de pesquisa de segurança cibernética do Prof. DongSeong Kim na UC, Nova Zelândia. "Isso efetivamente força o adversário a jogar o equivalente a um jogo de fachada honesto. No entanto, em vez de adivinhar entre três shells (endereços IP) para encontrar uma ervilha (um serviço de rede em execução), o adversário deve adivinhar entre 65, 536 conchas, determinado espaço de endereço2 ^ 16. Este protocolo MTD é novo porque fornece alta flexibilidade para ter vários, aleatória, endereços IP variantes no tempo em um host, o que implica que o adversário exigirá mais tempo para descobrir um endereço IP do host de destino. "

Nesta pesquisa, a equipe formulou a arquitetura e os protocolos de comunicação para o MTD baseado em (des) multiplexação IP proposto para ser aplicado em ambientes SDN.

A equipe também validou a eficácia do FRVM sob vários graus de ataques de varredura em termos da probabilidade de sucesso do ataque.

Os resultados preliminares da avaliação do FRVM foram apresentados na 17ª Conferência Internacional sobre Confiança do Instituto de Engenheiros Elétricos e Eletrônicos, Segurança e privacidade em computação e comunicações, ou TrustCom'18, realizada em Nova York em agosto.

"Nossa próxima etapa é estudar a compensação no FRVM entre os dois objetivos conflitantes de segurança e desempenho do sistema, já que a defesa proativa pode introduzir efeitos adversos ao executar técnicas de MTD ao mesmo tempo em que se obtém segurança aprimorada, "Kim disse.