Crédito:Universidade da Califórnia - San Diego

Uma equipe de médicos e cientistas da computação da Universidade da Califórnia mostrou que é fácil modificar resultados de exames médicos remotamente, atacando a conexão entre os dispositivos de laboratório do hospital e os sistemas de registros médicos.

Esses tipos de ataques podem ser mais provavelmente usados contra alvos de alto perfil, como chefes de estado e celebridades, do que contra o público em geral. Mas eles também podem ser usados por um estado-nação para paralisar a infraestrutura médica dos Estados Unidos.

Os pesquisadores da UC San Diego e UC Davis detalharam suas descobertas em 9 de agosto na conferência Black Hat 2018 em Las Vegas, onde fizeram uma demonstração do ataque. Chamado de Pestilência, o ataque é apenas uma prova de conceito e não será divulgado para o público em geral. Embora as vulnerabilidades exploradas pelos pesquisadores não sejam novas, esta é a primeira vez que uma equipe de pesquisa mostra como eles podem ser explorados para comprometer a saúde do paciente.

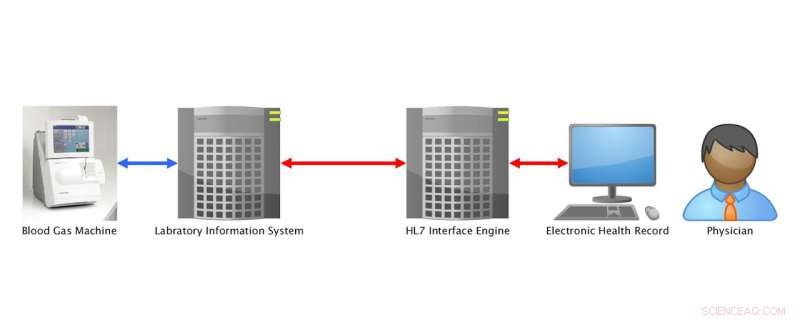

Essas vulnerabilidades surgem dos padrões usados para transferir dados de pacientes dentro de redes hospitalares, conhecido como padrões de nível de saúde sete, ou HL7. Essencialmente, a linguagem que permite que todos os dispositivos e sistemas em uma instalação médica se comuniquem, O HL7 foi desenvolvido na década de 1970 e permaneceu intocado por muitos dos avanços da segurança cibernética feitos nas últimas quatro décadas.

A implementação de padrões sobre equipamentos médicos antigos por pessoal com pouco ou nenhum treinamento em segurança cibernética fez com que quantidades incontáveis de dados de pacientes circulassem de maneira insegura. Especificamente, os dados são transmitidos como texto simples não criptografado em redes que não exigem nenhuma senha ou outras formas de autenticação.

A pirataria de dados em hospitais tem sido notícia nos últimos anos. Mas os pesquisadores querem chamar a atenção para como esses dados, uma vez comprometido, poderia ser manipulado. "A saúde é diferente de outros setores porque a manipulação da infraestrutura crítica tem o potencial de impactar diretamente a vida humana, seja pela manipulação direta dos próprios dispositivos ou pelas redes que os conectam, "os pesquisadores escrevem em um white paper lançado em conjunto com a demonstração do Black Hat.

As vulnerabilidades e metodologias utilizadas para criar a ferramenta Pestilence foram publicadas anteriormente. A inovação aqui é combinar o know-how da ciência da computação e o conhecimento dos médicos para explorar os pontos fracos do padrão HL7 e impactar negativamente o processo de atendimento ao paciente.

A equipe inclui o Dr. Christian Dameff, um médico de emergência e colega de informática clínica, e Maxwell Bland, um estudante de mestrado em ciência da computação, ambos na UC San Diego, e Dr. Jeffrey Tully, um residente de anestesiologia no UC Davis Medical Center. Os médicos precisam ser capazes de confiar que seus dados são precisos, Disse Tully. "Como médico, Meu objetivo é educar meus colegas de que a confiança implícita que depositamos nas tecnologias e infraestrutura que usamos para cuidar de nossos pacientes pode ser perdida, e que a consciência e a vigilância desses modelos de ameaça são essenciais para a prática da medicina no século 21, " ele disse.

Proteger os dados contra manipulação é fundamental. "Estamos falando sobre isso porque estamos tentando proteger os dispositivos e a infraestrutura de saúde antes que os sistemas médicos sofram uma falha grave, "Dameff disse." Precisamos consertar isso agora. "

Os pesquisadores descrevem as contra-medidas que os sistemas médicos podem tomar para se protegerem contra esses tipos de ataque.

A ferramenta Pestilence

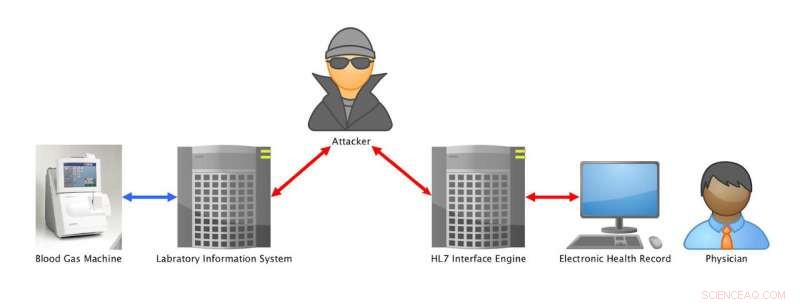

Os pesquisadores usaram o que é chamado de "ataque homem no meio, "onde um computador se insere entre a máquina do laboratório e o sistema de registros médicos. Bland, o estudante de graduação em ciência da computação da UC San Diego, automatizou o ataque para que pudesse lidar com grandes quantidades de dados remotamente. Os pesquisadores não se infiltraram em um sistema hospitalar existente, claro. Em vez de, eles construíram uma bancada de testes composta de dispositivos de teste de laboratório médico, computadores e servidores. Isso permitiu que a equipe executasse testes, como análises de sangue e urina, interceptar os resultados do teste, altere-os e, em seguida, envie as informações modificadas para um sistema de registros médicos.

Os pesquisadores pegaram resultados de exames de sangue normais e os modificaram para fazer parecer que o paciente estava sofrendo de cetoacidose diabética, ou DKA, uma complicação grave do diabetes. Este diagnóstico faria com que os médicos prescrevessem um soro de insulina, que em um paciente saudável pode levar ao coma, ou mesmo a morte.

Os pesquisadores também modificaram os resultados dos exames de sangue normais para parecer que o paciente tinha potássio extremamente baixo. O tratamento com potássio IV em um paciente saudável causaria um ataque cardíaco, o que provavelmente seria fatal.

Os pesquisadores usaram um "ataque man in the middle" para interceptar e modificar dados transmitidos de um sistema de informações de laboratório para um sistema de registro médico eletrônico. Crédito:Universidade da Califórnia - San Diego

Contramedidas

Os pesquisadores detalham uma série de etapas que hospitais e agências governamentais podem tomar para proteger a infraestrutura médica em seu white paper Black Hat.

Os hospitais precisam melhorar suas práticas de segurança. Especificamente, Os sistemas de registros médicos e dispositivos médicos precisam ser protegidos por senha e protegidos por firewall. Cada dispositivo e sistema na rede precisa ser restrito à comunicação com apenas um servidor, para limitar as oportunidades dos hackers de penetrar nas redes dos hospitais. Isso é chamado de "segmentação de rede" e é a melhor maneira de proteger a infraestrutura médica, disse Bland, o estudante de graduação em ciência da computação na Escola de Engenharia Jacobs na UC San Diego.

Os pesquisadores também gostariam de aumentar a conscientização sobre um novo padrão que poderia substituir o HL7:o Fast Healthcare Interoperability Resource, ou FHIR, permitiria comunicações criptografadas dentro de redes hospitalares.

A equipe de TI do hospital deve ser informada sobre os problemas de segurança cibernética e treinada para implementar defesas contra ataques em potencial, pesquisadores disseram. Por exemplo, O pessoal de TI precisa saber como configurar redes e servidores para oferecer suporte à criptografia. Os pesquisadores apontam um relatório de 2017 de uma força-tarefa de Saúde e Serviços Humanos afirmando que 80% do pessoal de TI do hospital não é treinado em segurança cibernética.

Além disso, a segurança cibernética precisa se tornar parte do processo de aprovação da FDA para dispositivos de saúde, disseram os pesquisadores. Os fabricantes devem ser incentivados a adotar os sistemas operacionais mais novos e seguros. Por exemplo, hoje, muitos dispositivos médicos ainda funcionam no Windows XP, um sistema operacional que foi lançado em 2001 e não é mais compatível com a Microsoft - o que significa que as vulnerabilidades não foram corrigidas. Esses dispositivos não podem ser atualizados facilmente, pois eles precisam ser colocados off-line, o que comprometeria o atendimento ao paciente. Além disso, alguns dispositivos também são informados para serem atualizados.

"Trabalhando juntos, somos capazes de aumentar a conscientização sobre vulnerabilidades de segurança que têm o potencial de impactar o atendimento ao paciente e, em seguida, desenvolver soluções para remediá-las, "UC Davis 'Tully disse.