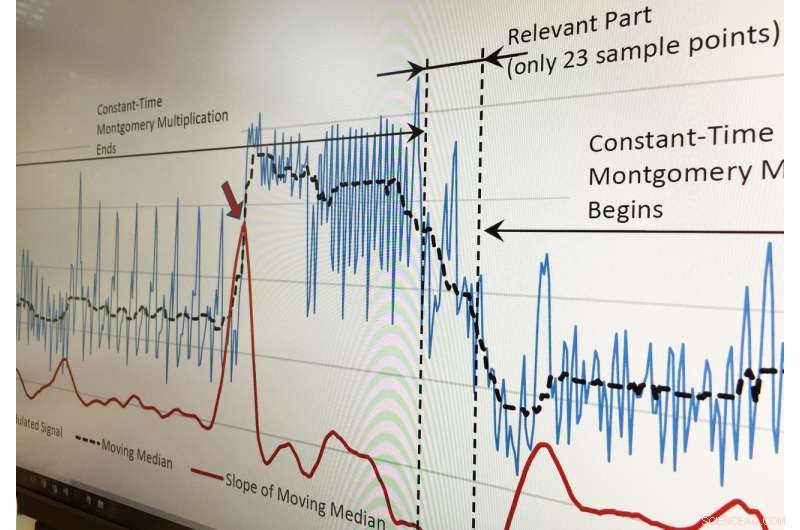

Análise do sinal modulado em AM mostrando a porção relevante para a segurança do software de criptografia. Crédito:Georgia Tech

Pesquisadores de segurança cibernética do Instituto de Tecnologia da Geórgia ajudaram a fechar uma vulnerabilidade de segurança que poderia ter permitido que hackers roubassem chaves de criptografia de um pacote de segurança popular, ouvindo brevemente sinais de "canal lateral" não intencionais de smartphones.

O ataque, que foi relatado aos desenvolvedores de software antes de ser publicado, aproveitou a programação que foi, ironicamente, projetado para fornecer melhor segurança. O ataque usou sinais eletromagnéticos interceptados de telefones que poderiam ter sido analisados por um pequeno dispositivo portátil de custo inferior a mil dólares. Ao contrário das tentativas anteriores de interceptação, que exigiam a análise de muitos logins, o ataque "One &Done" foi executado pela escuta de apenas um ciclo de descriptografia.

“Isso é algo que poderia ser feito em um aeroporto para roubar informações das pessoas sem levantar suspeitas e tornar o chamado 'ataque ao café' muito mais realista, "disse Milos Prvulovic, cadeira associada da Escola de Ciência da Computação da Georgia Tech. "Os projetistas de software de criptografia agora têm outro problema que precisam levar em consideração, porque a espionagem contínua por longos períodos de tempo não seria mais necessária para roubar essas informações."

Acredita-se que o ataque do canal lateral seja o primeiro a recuperar o expoente secreto de uma chave de criptografia em uma versão moderna do OpenSSL sem depender da organização e / ou do tempo do cache. OpenSSL é um programa de criptografia popular usado para interações seguras em sites e para autenticação de assinaturas. O ataque mostrou que uma única gravação de um rastreamento de chave de criptografia foi suficiente para quebrar 2.048 bits de uma chave RSA privada.

Resultados da pesquisa, que foi apoiado em parte pela National Science Foundation, a Agência de Projetos de Pesquisa Avançada de Defesa (DARPA), e o Laboratório de Pesquisa da Força Aérea (AFRL) será apresentado no 27º Simpósio de Segurança USENIX, dia 16 de agosto, em Baltimore.

Depois de atacar com sucesso os telefones e uma placa de sistema embutida - que usava processadores ARM - os pesquisadores propuseram uma correção para a vulnerabilidade, que foi adotado nas versões do software disponibilizadas em maio.

Os ataques de canal lateral extraem informações confidenciais de sinais criados por atividade eletrônica em dispositivos de computação durante a operação normal. Os sinais incluem emanações eletromagnéticas criadas por fluxos de corrente dentro dos dispositivos computacionais e circuitos de entrega de energia, variação no consumo de energia, e também som, variação de temperatura e potencial do chassi. Essas emanações são muito diferentes dos sinais de comunicação que os dispositivos são projetados para produzir.

Milos Prvulovic e Alenka Zajic usam uma pequena sonda perto do telefone para capturar o sinal que é digitalizado por um receptor de rádio para realizar o ataque do canal lateral. Crédito:Allison Carter, Georgia Tech

Em sua demonstração, Prvulovic e o colaborador Alenka Zajic ouviram em dois telefones Android diferentes usando sondas localizadas perto, mas sem tocar nos dispositivos. Em um ataque real, os sinais podem ser recebidos de telefones ou outros dispositivos móveis por antenas localizadas sob as mesas ou escondidas em móveis próximos.

O ataque "One &Done" analisou sinais em uma banda relativamente estreita (40 MHz de largura) em torno das frequências de clock do processador dos telefones, que estão perto de 1 GHz (1, 000 MHz). Os pesquisadores tiraram proveito de uma uniformidade na programação que foi projetada para superar vulnerabilidades anteriores envolvendo variações na forma como os programas operam.

"Qualquer variação é essencialmente vazamento de informações sobre o que o programa está fazendo, mas a constância nos permitiu apontar onde precisávamos olhar, "disse Prvulovic." Assim que colocamos o ataque em ação, fomos capazes de sugerir uma correção para ele rapidamente. Os programadores precisam entender que partes do código que estão trabalhando em bits secretos precisam ser escritas de uma maneira muito particular para evitar que vazem. "

Os pesquisadores agora estão procurando outro software que pode ter vulnerabilidades semelhantes, e espera desenvolver um programa que permita a análise automatizada de vulnerabilidades de segurança.

"Nosso objetivo é automatizar esse processo para que possa ser usado em qualquer código, "disse Zajic, professor associado da Escola de Engenharia Elétrica e da Computação da Georgia Tech. "Gostaríamos de ser capazes de identificar partes do código que podem estar vazando e exigir uma correção. Agora, encontrar essas porções requer considerável experiência e exame manual. "

Ataques de canal lateral ainda são relativamente raros, mas Prvulovic diz que o sucesso de "One &Done" demonstra uma vulnerabilidade inesperada. A disponibilidade de dispositivos de processamento de sinal de baixo custo, pequenos o suficiente para serem usados em cafeterias ou aeroportos, pode tornar os ataques mais práticos.

"Agora temos dispositivos relativamente baratos e compactos - menores do que uma unidade USB - que são capazes de analisar esses sinais, "disse Prvulovic." Dez anos atrás, a análise desse sinal levaria dias. Agora leva apenas alguns segundos, e pode ser feito em qualquer lugar - não apenas em um ambiente de laboratório. "

Os produtores de dispositivos móveis estão se tornando mais conscientes da necessidade de proteger os sinais eletromagnéticos dos telefones, tablets e laptops contra interceptação, protegendo suas emissões de canal lateral. Melhorar o software em execução nos dispositivos também é importante, mas Prvulovic sugere que os usuários de dispositivos móveis também devem desempenhar um papel de segurança.

"Isso é algo que precisa ser tratado em todos os níveis, "ele disse." Uma combinação de fatores - melhor hardware, software melhor e higiene cuidadosa do computador - tornam você mais seguro. Você não deve ser paranóico sobre o uso de seus dispositivos em locais públicos, mas você deve ter cuidado ao acessar sistemas bancários ou conectar seu dispositivo a carregadores USB desprotegidos. "

Além dos já mencionados, a pesquisa envolveu Monjur M. Alam, Haider A. Khan, Moutmita Dey, Nishith Sinha e Robert Callen, todos da Georgia Tech.