Existem sistemas que protegem seus dados no ciberespaço, mas quem está protegendo os guardas?

Crédito:Shutterstock

Usamos dispositivos conectados à Internet para acessar nossas contas bancárias, manter nossos sistemas de transporte em movimento, nos comunicar com nossos colegas, ouvir música, realizar tarefas comercialmente sensíveis e pedir pizza. A segurança digital é parte integrante de nossas vidas, todos os dias.

E à medida que nossos sistemas de TI se tornam mais complexos, o potencial de vulnerabilidades aumenta. Mais e mais organizações estão sendo violadas, levando a perdas financeiras, cadeias de suprimentos interrompidas e fraude de identidade.

A melhor prática atual em arquitetura de tecnologia segura usada por grandes empresas e organizações é uma abordagem de "confiança zero". Em outras palavras, nenhuma pessoa ou sistema é confiável e toda interação é verificada por meio de uma entidade central.

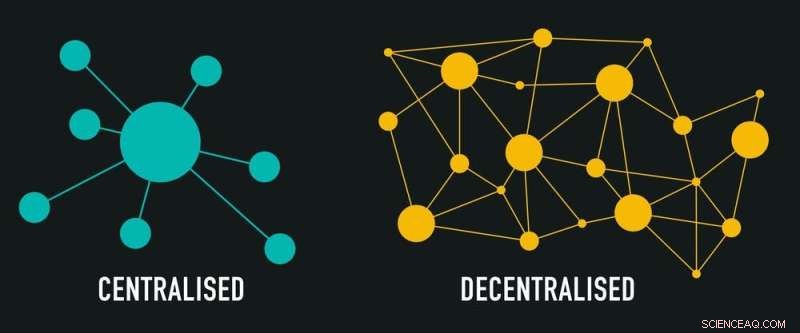

Infelizmente, a confiança absoluta é então colocada no sistema de verificação que está sendo usado. Portanto, violar esse sistema dá ao invasor as chaves do reino. Para resolver esse problema, a "descentralização" é um novo paradigma que remove qualquer ponto único de vulnerabilidade.

Nosso trabalho investiga e desenvolve os algoritmos necessários para configurar um sistema de verificação descentralizado eficaz. Esperamos que nossos esforços ajudem a proteger as identidades digitais e reforcem a segurança dos processos de verificação em que muitos de nós confiamos.

Nunca confie, sempre verifique Um sistema de confiança zero implementa a verificação em todas as etapas possíveis. Todos os usuários são verificados e todas as ações que eles realizam também são verificadas antes da implementação.

A adoção dessa abordagem é considerada tão importante que o presidente dos EUA, Joe Biden, fez uma ordem executiva no ano passado exigindo que todas as organizações do governo federal dos EUA adotem uma arquitetura de confiança zero. Muitas organizações comerciais estão seguindo o exemplo.

No entanto, em um ambiente de confiança zero, a fé absoluta é (contra-intuitivamente) colocada no sistema de validação e verificação, que na maioria dos casos é um sistema de Gerenciamento de Identidade e Acesso (IAM). Isso cria uma única entidade confiável que, se violada, dá acesso irrestrito a todos os sistemas da organização.

Um invasor pode usar as credenciais roubadas de um usuário (como nome de usuário e senha) para se passar por esse usuário e fazer qualquer coisa que ele esteja autorizado a fazer, seja abrir portas, autorizar determinados pagamentos ou copiar dados confidenciais.

A descentralização (o mesmo conceito que sustenta o blockchain) refere-se a uma transferência de autoridade dentro de um sistema, de um ponto central de controle, para várias entidades diferentes. Crédito:Shutterstock

No entanto, se um invasor obtiver acesso a todo o sistema IAM, ele poderá fazer tudo o que o sistema for capaz. Por exemplo, eles podem conceder a si mesmos autoridade sobre toda a folha de pagamento.

Em janeiro, a empresa de gerenciamento de identidade Okta foi hackeada. O Okta é um serviço de logon único que permite que os funcionários de uma empresa tenham uma senha para todos os sistemas da empresa (já que grandes empresas costumam usar vários sistemas, cada um exigindo credenciais de login diferentes).

Quando o Okta foi hackeado, grandes empresas que usam seus serviços, incluindo a FedEx, ficaram preocupadas que suas contas pudessem ser comprometidas. O invasor acessou alguns dados, mas não obteve controle sobre nenhuma conta.

Descentralizando a confiança Em nosso trabalho mais recente, refinamos e validamos algoritmos que podem ser usados para criar um sistema de verificação descentralizado, o que tornaria o hacking muito mais difícil. Nosso colaborador da indústria, TIDE, desenvolveu um sistema protótipo usando os algoritmos validados.

Atualmente, quando um usuário configura uma conta em um sistema IAM, ele escolhe uma senha que o sistema deve criptografar e armazenar para uso posterior. Mas mesmo de forma criptografada, as senhas armazenadas são alvos atraentes. E embora a autenticação multifator seja útil para confirmar a identidade de um usuário, ela pode ser contornada.

Se as senhas pudessem ser verificadas sem precisar ser armazenadas assim, os invasores não teriam mais um alvo claro. É aí que entra a descentralização.

Em vez de depositar confiança em uma única entidade central, a descentralização deposita confiança na rede como um todo, e essa rede pode existir fora do sistema IAM que a utiliza. A estrutura matemática dos algoritmos que sustentam a autoridade descentralizada garante que nenhum nó único possa agir sozinho.

Além disso, cada nó na rede pode ser operado por uma organização independente, como um banco, empresa de telecomunicações ou departamentos governamentais. Portanto, roubar um único segredo exigiria hackear vários nós independentes.

Mesmo no caso de uma violação do sistema IAM, o invasor só teria acesso a alguns dados do usuário, não a todo o sistema. E para obter autoridade sobre toda a organização, eles precisariam violar uma combinação de 14 nós operacionais independentes. Isso não é impossível, mas é muito mais difícil.

Mas matemática bonita e algoritmos verificados ainda não são suficientes para fazer um sistema utilizável. Há mais trabalho a ser feito antes que possamos levar a autoridade descentralizada de um conceito para uma rede funcional que manterá nossas contas seguras.