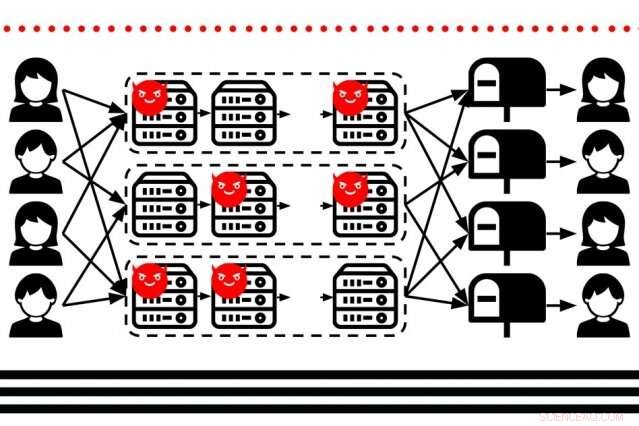

Em um novo esquema de proteção de metadados, os usuários enviam mensagens criptografadas para várias cadeias de servidores, com cada cadeia matematicamente garantida de ter pelo menos um servidor livre de hackers. Cada servidor descriptografa e embaralha as mensagens em ordem aleatória, antes de atirar neles para o próximo servidor da fila. Crédito:Massachusetts Institute of Technology

Os pesquisadores do MIT desenvolveram um sistema escalável que protege os metadados - como quem é o correspondente e quando - de milhões de usuários em redes de comunicação, para ajudar a proteger as informações contra possível vigilância em nível estadual.

Os esquemas de criptografia de dados que protegem o conteúdo das comunicações online são predominantes hoje. Aplicativos como WhatsApp, por exemplo, use "criptografia ponta a ponta" (E2EE), um esquema que garante que bisbilhoteiros de terceiros não possam ler mensagens enviadas por usuários finais.

Mas a maioria desses esquemas negligencia os metadados, que contém informações sobre quem está falando, quando as mensagens são enviadas, o tamanho da mensagem, e outras informações. Muitas vezes, isso é tudo que um governo ou outro hacker precisa saber para rastrear um indivíduo. Isso pode ser especialmente perigoso para, dizer, um denunciante do governo ou pessoas que vivem em regimes opressores conversando com jornalistas.

Os sistemas que protegem totalmente os metadados do usuário com privacidade criptográfica são complexos, e eles sofrem de problemas de escalabilidade e velocidade que até agora limitaram sua praticidade. Alguns métodos podem operar rapidamente, mas fornecem uma segurança muito mais fraca. Em um artigo apresentado no Simpósio USENIX sobre Projeto e Implementação de Sistemas em Rede, os pesquisadores do MIT descrevem "XRD" (para Crossroads), um esquema de proteção de metadados que pode lidar com comunicações criptográficas de milhões de usuários em minutos, enquanto os métodos tradicionais com o mesmo nível de segurança levariam horas para enviar as mensagens de todos.

"Há uma grande falta de proteção para metadados, que às vezes é muito sensível. O fato de eu estar enviando uma mensagem para alguém não é protegido por criptografia, "diz o primeiro autor Albert Kwon Ph.D. 19, recém-formado no Laboratório de Ciência da Computação e Inteligência Artificial (CSAIL). "A criptografia pode proteger bem o conteúdo. Mas como podemos proteger totalmente os usuários de vazamentos de metadados que um adversário em nível estadual pode aproveitar?"

Se juntando a Kwon no papel estão David Lu, é graduando no Departamento de Engenharia Elétrica e Ciência da Computação; e Srinivas Devadas, o Professor Edwin Sibley Webster de Engenharia Elétrica e Ciência da Computação no CSAIL.

Nova rotação em redes de mistura

A partir de 2013, divulgações de informações classificadas por Edward Snowden revelaram ampla vigilância global por parte do governo dos EUA. Embora a coleta em massa de metadados pela Agência de Segurança Nacional tenha sido posteriormente descontinuada, em 2014, o ex-diretor da NSA e da Agência Central de Inteligência Michael Hayden explicou que o governo muitas vezes pode contar apenas com metadados para encontrar as informações que procura. Como acontece, foi mais ou menos na época em que Kwon começou seu doutorado. estudos.

"Isso foi como um soco para as comunidades de criptografia e segurança, "Kwon diz." Isso significava que a criptografia não estava realmente fazendo nada para impedir a espionagem a esse respeito. "

Kwon passou a maior parte de seu Ph.D. programa com foco na privacidade de metadados. Com XRD, Kwon diz que "deu uma nova guinada" em um esquema tradicional de proteção de metadados E2EE, chamado de "redes de mistura, "que foi inventado há décadas, mas tem problemas de escalabilidade.

Redes de mistura usam cadeias de servidores, conhecido como mixes, e criptografia de chave pública-privada. O primeiro servidor recebe mensagens criptografadas de muitos usuários e descriptografa uma única camada de criptografia de cada mensagem. Então, ele embaralha as mensagens em ordem aleatória e as transmite para o próximo servidor, que faz a mesma coisa, e assim por diante na cadeia. O último servidor descriptografa a camada de criptografia final e envia a mensagem ao receptor de destino.

Os servidores conhecem apenas as identidades da origem imediata (o servidor anterior) e do destino imediato (o próximo servidor). Basicamente, o embaralhamento e as informações de identidade limitadas quebram o vínculo entre os usuários de origem e de destino, tornando muito difícil para os bisbilhoteiros obterem essas informações. Contanto que um servidor na cadeia seja "honesto" - o que significa que segue o protocolo - os metadados estão quase sempre seguros.

Contudo, "ataques ativos" podem ocorrer, em que um servidor malicioso em uma rede mista interfere nas mensagens para revelar as origens e destinos do usuário. Resumidamente, o servidor malicioso pode descartar mensagens ou modificar os tempos de envio para criar padrões de comunicação que revelam links diretos entre usuários.

Alguns métodos adicionam provas criptográficas entre os servidores para garantir que não haja violação. Eles dependem de criptografia de chave pública, que é seguro, mas também é lento e limita o dimensionamento. Para XRD, os pesquisadores inventaram uma versão muito mais eficiente das provas criptográficas, chamado "embaralhamento híbrido agregado, "que garante que os servidores estão recebendo e embaralhando as mensagens corretamente, para detectar qualquer atividade maliciosa do servidor.

Cada servidor possui uma chave privada secreta e duas chaves públicas compartilhadas. Cada servidor deve conhecer todas as chaves para descriptografar e embaralhar as mensagens. Os usuários criptografam mensagens em camadas, usando a chave privada secreta de cada servidor em sua respectiva camada. Quando um servidor recebe mensagens, ele os descriptografa e embaralha usando uma das chaves públicas combinadas com sua própria chave privada. Então, ele usa a segunda chave pública para gerar uma prova confirmando que tinha, na verdade, embaralhou cada mensagem sem descartar ou manipular nenhuma. Todos os outros servidores da cadeia usam suas chaves privadas secretas e as chaves públicas dos outros servidores de uma forma que verifica essa prova. Se, em qualquer ponto da cadeia, um servidor não produz a prova ou fornece uma prova incorreta, é imediatamente identificado como malicioso.

Isso se baseia em uma combinação inteligente do esquema de chave pública popular com um chamado "criptografia autenticada, "que usa apenas chaves privadas, mas é muito rápido na geração e verificação das provas. Desta forma, O XRD atinge uma segurança rígida com a criptografia de chave pública enquanto é executado de forma rápida e eficiente.

Para aumentar ainda mais a eficiência, eles dividem os servidores em várias cadeias e dividem seu uso entre os usuários. (Esta é outra técnica tradicional que eles aprimoraram.) Usando algumas técnicas estatísticas, eles estimam quantos servidores em cada cadeia podem ser maliciosos, com base em endereços IP e outras informações. A partir desse, eles calculam quantos servidores precisam estar em cada cadeia para garantir que haja pelo menos um servidor honesto. Então, eles dividem os usuários em grupos que enviam mensagens duplicadas para vários, cadeias aleatórias, o que protege ainda mais sua privacidade e acelera as coisas.

Chegando em tempo real

Em simulações de computador de atividade de 2 milhões de usuários enviando mensagens em uma rede de 100 servidores, O XRD conseguiu transmitir as mensagens de todos em cerca de quatro minutos. Sistemas tradicionais usando o mesmo servidor e números de usuário, e fornecendo a mesma segurança criptográfica, levou de uma a duas horas.

"Isso parece lento em termos de velocidade absoluta no mundo da comunicação de hoje, "Kwon diz." Mas é importante ter em mente que os sistemas mais rápidos no momento [para proteção de metadados] levam horas, enquanto o nosso leva minutos. "

Próximo, os pesquisadores esperam tornar a rede mais robusta para poucos usuários e nos casos em que os servidores ficam offline no meio das operações, e para acelerar as coisas. "Quatro minutos são aceitáveis para mensagens e e-mails confidenciais em que a vida de duas partes está em perigo, mas não é tão natural quanto a internet de hoje, "Kwon diz." Queremos chegar ao ponto em que estamos enviando mensagens protegidas por metadados quase em tempo real. "

Esta história foi republicada por cortesia do MIT News (web.mit.edu/newsoffice/), um site popular que cobre notícias sobre pesquisas do MIT, inovação e ensino.