A ilustração mostra como dispositivos baratos podem transformar sinais de Wi-Fi em detectores de movimento. Crédito:Universidade de Chicago

Como dispositivos conectados, como assistentes de voz, câmeras de segurança, e aparelhos inteligentes crescem em popularidade, as casas e escritórios onde estão instalados ficam cada vez mais cheios de uma densa teia de sinais wi-fi.

Um novo estudo da Universidade de Chicago e da Universidade da Califórnia, Pesquisadores de Santa Bárbara descobriram que invasores externos podem usar tecnologia barata para transformar esses sinais ambientais em detectores de movimento, monitorar a atividade dentro de um edifício sem serem detectados.

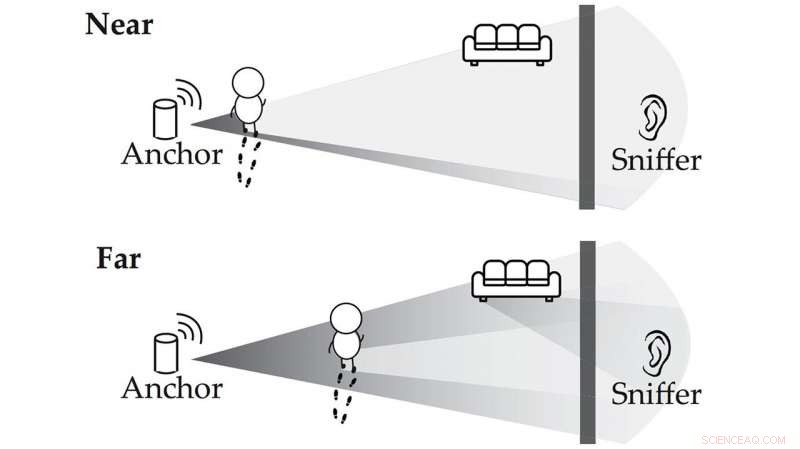

Com apenas um pequeno, receptor Wi-Fi disponível comercialmente, um invasor de fora do site de destino pode medir a força dos sinais emitidos por dispositivos conectados e monitorar um site remotamente quanto ao movimento, detectar se uma sala está ocupada. A pesquisa, liderado pelos principais cientistas da computação da UChicago, Heather Zheng e Ben Zhao, revela a técnica desses ataques, bem como defesas potenciais.

"É o que chamamos de ataque silencioso de vigilância, "disse Zheng, Professor Neubauer de Ciência da Computação da Universidade de Chicago e especialista em redes, segurança e tecnologias sem fio. "Não se trata apenas de privacidade, é mais sobre proteção de segurança física. Apenas ouvindo os sinais de Wi-Fi existentes, alguém será capaz de ver através da parede e detectar se há atividade ou onde há um humano, mesmo sem saber a localização dos dispositivos. Eles podem essencialmente fazer uma vigilância de monitoramento de muitos locais. Isso é muito perigoso. "

A pesquisa baseia-se em descobertas anteriores que expuseram a capacidade de "ver através das paredes" usando sinais Wi-Fi. Contudo, métodos anteriores detectaram atividade interna enviando sinais para o edifício e medindo como eles são refletidos de volta para um receptor, um método que seria fácil de detectar e se defender. A nova abordagem requer apenas "escuta passiva" dos sinais de Wi-Fi existentes em um edifício, não precisa transmitir nenhum sinal ou quebrar a criptografia, e torna-se mais preciso quando mais dispositivos conectados estão presentes, levantando questões de segurança significativas.

"O preocupante aqui é que o invasor tem um custo mínimo, pode ficar em silêncio sem emitir nenhum sinal, e ainda conseguir informações sobre você, "Zheng disse.

Dispositivos conectados normalmente não se comunicam com a Internet diretamente, mas faça isso transmitindo regularmente sinais para um ponto de acesso, um dispositivo de hardware, como um roteador. Quando uma pessoa anda nas proximidades de um dos dispositivos nesta conversa, muda o sinal sutilmente, de modo que a perturbação pode ser detectada por um receptor próximo "farejando" o sinal. Isso é informação suficiente para um observador saber se uma pessoa (ou animal grande, os pesquisadores acrescentam) está na sala, com altíssima precisão.

Como a maioria dos materiais de construção não bloqueia a propagação de sinais Wi-Fi, o receptor nem mesmo precisa estar na mesma sala ou prédio que o ponto de acesso ou dispositivos conectados para captar essas alterações. Esses sniffers de Wi-Fi estão disponíveis na prateleira e são baratos, normalmente menos de $ 20. Eles também são pequenos e discretos, fácil de esconder perto de locais de destino, e passivo - não enviando nenhum sinal que pudesse ser detectado pelo alvo.

Os pesquisadores também sugeriram diferentes métodos para bloquear essa técnica de vigilância. Uma proteção seria isolar edifícios contra vazamento de Wi-Fi; Contudo, isso também evitaria sinais desejáveis, como torres de celular, de entrar. Em vez de, eles propõem um método técnico simples onde os pontos de acesso emitem um "sinal de cobertura" que se mistura com os sinais dos dispositivos conectados, produzindo dados falsos que confundiriam qualquer um que fareje por assinaturas de movimento de Wi-Fi.

"O que o hacker verá é que sempre há pessoas por perto, então, essencialmente, você está criando ruído, e eles não podem dizer se há uma pessoa real lá ou não, "Zheng disse." Você pode pensar nisso como um botão de privacidade em seu ponto de acesso; você clica nele e sacrifica um pouco da largura de banda, mas protege sua privacidade. "

Zheng espera que os fabricantes de roteadores considerem a introdução desse recurso de privacidade em modelos futuros; algumas dessas empresas anunciaram novos recursos que usam um método semelhante para detecção de movimento, comercializado como um benefício de segurança doméstica. A pesquisa da UChicago já recebeu atenção da Technology Review, Business Insider e outras publicações de tecnologia, sensibilizando para esta nova vulnerabilidade.

O estudo também reflete uma crescente área de pesquisa no Departamento de Ciência da Computação, examinar questões relacionadas a dispositivos conectados da "Internet das Coisas" cada vez mais comuns. O Grupo de Segurança e Privacidade de IoT, que inclui Zhao e Zheng e membros adicionais do corpo docente, incluindo Nick Feamster, Blase Ur, e Marshini Chetty, investigará os benefícios e as vulnerabilidades potenciais dessas tecnologias, e um novo IoT Lab no Center for Data and Computing fornece dispositivos para pesquisadores e estudantes hackearem e estudarem para a pesquisa.