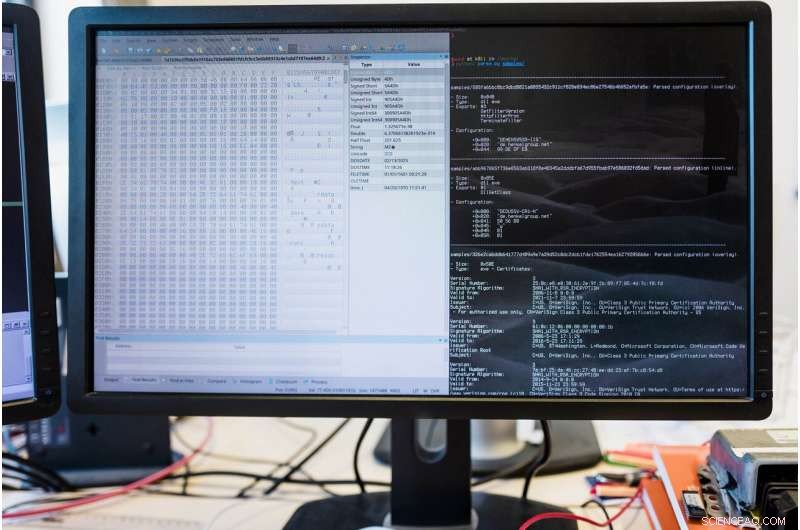

O código binário - visível à esquerda - é mais ou menos ilegível para os humanos. Parte do trabalho dos pesquisadores de Bochum é traduzi-lo para uma linguagem compreensível. Crédito:RUB, Kramer

Juntamente com uma equipe de investigação da Bayerischer Rundfunk (BR) e Norddeutscher Rundfunk (NDR), pesquisadores da Ruhr-Universität Bochum descobriram como o grupo de hackers Winnti, também conhecido como APT10, comete seus ataques a empresas alemãs e internacionais que foram suas vítimas até agora. Winnti supostamente opera na China há pelo menos 10 anos, espionando empresas em todo o mundo. Na Alemanha, ataques às empresas Thyssen-Krupp e Bayer vieram à tona.

Após análises conduzidas pela equipe chefiada pelo Professor Thorsten Holz no Instituto Horst Görtz para Segurança de TI em Bochum, pelo menos uma dúzia de empresas foram impactadas pelo software Winnti, entre eles, seis corporações DAX. Os principais alvos são empresas da indústria química e de semicondutores, indústrias farmacêuticas e de telecomunicações e fabricantes de videogames. A mídia noticiou os resultados da investigação em 24 de julho de 2019.

Malware modular

A agência de notícias BR e NDR consultou Thorsten Holz e seu Ph.D. aluno Moritz Contag como co-pesquisadores. Eles são especialistas em análise de software, especificamente na análise de código binário. Eles queriam descobrir o funcionamento da espionagem Winnti em detalhes.

"Hoje, existem três gerações de software Winnti, "explica Thorsten Holz, palestrante no Casa Cluster of Excellence (Cibersegurança na era dos adversários em grande escala). "O software é baseado em uma estrutura modular. O grupo pode usar qualquer módulo para montar malware especificamente para o respectivo propósito e sob medida para a empresa vítima." Por exemplo, o kit de construção pode conter um módulo que oculta o software em um dos servidores da empresa-alvo, um módulo que coleta informações na intranet da empresa, e um módulo que estabelece um canal de comunicação externo.

Servidor de controle para malware parcialmente integrado na intranet

O código binário do software inclui um arquivo de configuração que contém opções para controlar o malware. O código binário pode ser executado diretamente pelo processador, mas é mais ou menos ilegível para os humanos. Os especialistas em TI de Bochum traduziram o código para uma linguagem legível e demonstraram que os arquivos continham, por exemplo, informações sobre qual servidor controlava o malware e onde o malware estava localizado no sistema da vítima.

O grupo de hackers costumava usar servidores externos para controlar o malware, mas às vezes servidores de intranet comprometidos eram usados para essa finalidade, também. "Interessantemente suficiente, os arquivos de configuração também incluem dicas de quais empresas ou organizações foram atacadas, "explica Thorsten Holz." Presumivelmente, isso ajuda o grupo a organizar seus ataques. "

Os arquivos de malware analisados foram extraídos do banco de dados Virustotal. Qualquer usuário pode usar este serviço para fazer upload de arquivos e verificá-los por 50 antivírus. Todos os arquivos carregados são salvos em um banco de dados.

Depois de analisar diferentes versões do malware, Moritz Contag usou suas descobertas para analisar várias centenas de arquivos de configuração. Ele também extraiu com êxito os certificados usados pelos invasores para ocultar mais completamente o malware.

Os jornalistas investigativos contataram 14 empresas para alertá-las sobre uma possível infecção por malware. Algumas das empresas visadas admitiram que foram vítimas de um ataque; várias análises ainda estão em andamento. O grupo Winnti não tem apenas como alvo as empresas, mas também o governo de Hong Kong. A mídia, portanto, suspeita que Winnti pode não estar apenas envolvida na indústria, mas também na espionagem política.

A infecção por malware geralmente é conduzida por meio de e-mails de phishing. Se um usuário clicar em um link ou abrir um anexo em um e-mail, O software Winnti se instala no sistema. Os invasores então usam esse sistema para outros ataques dentro da intranet. O software pode se ocultar despercebido em um servidor infectado até que seja ativado por um sinal do servidor de controle. Subseqüentemente, o programa se comunica com o servidor de controle por meio de um canal criptografado, por exemplo, enviando dados específicos da intranet para os invasores.

"Nossa análise também mostrou que o software Winnti frequentemente permanece inativo por semanas ou meses; em seguida, torna-se ativo por um dia ou talvez uma semana, antes de desligar novamente, "Thorsten Holz diz.

Ataques em sistemas Linux detectados

O software Winnti visa infectar sistemas Windows. Contudo, agora também existe uma versão para Linux, descoberto em março de 2019. "Estudamos esta versão do malware, também, "diz Thorsten Holz." Funciona muito bem como Winnti. "