Um invasor que possui a chave e todos os fragmentos de dados, exceto um, não é capaz de descriptografar nem mesmo uma pequena parte dos dados iniciais. Crédito:Kapusta, Memmi e Rambaud.

Uma equipe de pesquisadores da Telecom ParisTech desenvolveu um novo método para proteger dados criptografados contra a exposição de chaves. Seu algoritmo, apresentado em um artigo pré-publicado no arXiv, transforma, fragmenta e dispersa os dados para que permaneçam protegidos, a menos que todos os nós de armazenamento estejam comprometidos.

"Hoje em dia, observamos duas coisas, "Katarzyna Kapusta, um dos pesquisadores que realizou o estudo, disse TechXplore. "Por um lado, a popularidade da terceirização de dados ainda está crescendo. Por outro lado, a cada dois meses, testemunhamos uma grande violação de dados, expondo os dados dos usuários. Os invasores estão se tornando cada vez mais poderosos. Às vezes, eles são capazes de adquirir chaves de criptografia usando suborno ou coerção. Em tais situações, simplesmente criptografar dados pode não ser suficiente. "

De acordo com Kapusta, um método de criptografia é tão bom quanto a estratégia de geração e gerenciamento de chaves empregada por usuários individuais. Em colaboração com seus colegas Gérard Memmi e Matthieu Rambaud, ela, portanto, decidiu desenvolver um método mais eficaz para proteger os dados criptografados do usuário contra ataques maliciosos.

“Propomos um conjunto de métodos que combinam criptografia com fragmentação e dispersão de dados, "Kapusta disse." Eles visam reforçar a confidencialidade dos dados para proteger contra um invasor que foi capaz de adquirir as chaves de criptografia. "

Os algoritmos clássicos de criptografia simétrica funcionam criptografando dados em um texto cifrado usando uma chave de criptografia que precisa ser mantida em segredo. Isso significa que se a chave de criptografia for encontrada por um invasor, os dados tornam-se vulneráveis.

Transformação tudo ou nada (AONT), também conhecido como protocolo tudo ou nada, é um método de criptografia introduzido pela primeira vez por Ronald L. RIvest no final dos anos 1990. Ele funciona transformando os dados de entrada em um texto cifrado para que só possa ser descriptografado quando o texto cifrado estiver completo.

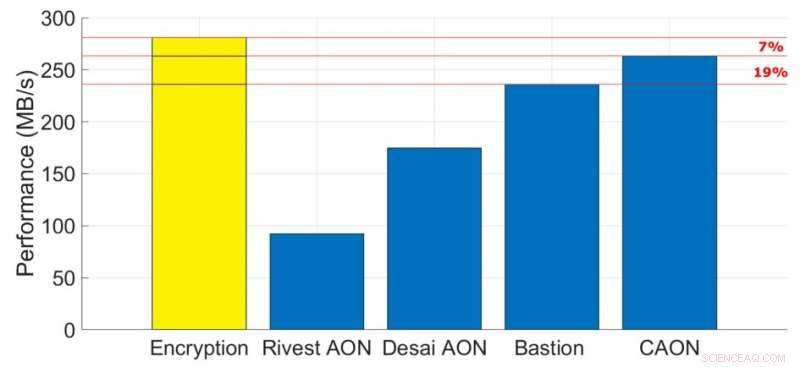

Um benchmark de desempenho, comparação entre CAON e outras técnicas, criptografia simples (AES-NI no modo CTR, amarelo) é usado como linha de base. Crédito:Kapusta, Memmi e Rambaud.

"A criptografia tudo ou nada reforça a confidencialidade dos dados, protegendo os dados contra chaves de criptografia fracas ou vazadas, "Kapusta explicou." Ele produz um texto cifrado que só pode ser decifrado quando estiver completo. Os fragmentos desse texto cifrado são resistentes a uma situação de exposição da chave:não é possível decifrar a parte dos dados dentro de um fragmento sem o resto dos fragmentos, e isso mesmo se a chave de criptografia for conhecida. Criptografar dados usando um AON, então, fragmentar e dispersar o texto cifrado obtido reforça a confidencialidade dos dados. "

Quando combinado com fragmentação e dispersão de dados, As abordagens AONT podem proteger os dados de invasores que adquirem a chave de criptografia, mas não conseguem reunir todos os fragmentos de dados. Contudo, pois exigem pelo menos duas rodadas de criptografia de dados, esses métodos normalmente resultam em uma diminuição significativa no desempenho. O estudo realizado por Kapusta e seus colegas aborda as limitações das abordagens AONT existentes, introdução de um método alternativo denominado tudo ou nada circular (CAON).

"A criptografia simétrica clássica é o principal componente de cada método tudo ou nada que protege contra invasores menos poderosos sem o conhecimento das chaves de criptografia, ", Disse Kapusta." A proteção contra invasores mais poderosos que possuem as chaves é obtida pela combinação da criptografia com um componente que cria dependências entre os dados dentro do texto cifrado que protegerá contra a exposição da chave. Em métodos AON mais antigos, este componente é uma etapa de pré-processamento, enquanto no AON recente, essas dependências são criadas após a criptografia de dados. CAON pertence ao segundo grupo da AON, à medida que aplica uma transformação linear sobre os dados criptografados. Essa transformação de blocos de dados 'exclusivos' de forma encadeada - cada bloco é exclusivo - ou com seu predecessor, e o primeiro bloco que não possui um predecessor natural é exclusivo-orado com o último. "

A principal diferença entre CAON e outras abordagens AON é que a primeira requer apenas uma única operação XOR por bloco de dados, que é o mínimo possível em termos de processamento adicional. Isso o torna significativamente mais rápido do que as abordagens AON existentes, incluindo o esquema de Bastion, um método recentemente desenvolvido que protege dados fragmentados contra a exposição de chaves usando uma única rodada de criptografia de dados e transformação linear de pós-processamento.

"O CAON permite a proteção de dados terceirizados contra a exposição de chaves sem sobrecarregar o desempenho, ", Disse Kapusta." A sobrecarga proveniente da transformação de pós-processamento aplicada aos dados criptografados é quase insignificante. Os AON anteriores eram lentos e, portanto, não práticos. "

No futuro, O CAON pode proteger os dados do usuário online contra ataques de exposição de chave. Por exemplo, pode ser integrado em sistemas modernos de armazenamento distribuído ou soluções multi-nuvem, oferecendo maior confidencialidade sem os custos normalmente associados aos métodos de criptografia AONT.

A equipe agora está trabalhando em novos métodos de combinação de criptografia, fragmentação e dispersão de dados que podem ser aplicadas à computação em nuvem ou computação de ponta da IoT. Mais especificamente, eles estão planejando lançar uma implementação de código aberto refinado do CAON.

© 2019 Science X Network