Hackers provaram ser capazes de sequestrar imagens de câmeras de vigilância. Os caçadores de segurança estão chamando a vulnerabilidade de dia zero de Peekaboo. Em resumo, certas câmeras de vigilância conectadas à Internet, pode ser vulnerável a controle remoto. "Uma vez explorado, O Peekaboo daria aos cibercriminosos acesso ao sistema de gerenciamento de controle (CMS), expor as credenciais para todas as câmeras de vigilância por vídeo conectadas, "disse a Tenable Research.

Charlie Osborne para ZDNet disse na segunda-feira que o bug foi divulgado pela Tenable Research, um grupo de segurança cibernética.

Na realidade, você pode verificar o site da Tenable para uma descrição completa do que seus detetives encontraram e por que isso é importante. A Tenable Research em um comunicado à imprensa disse que havia revelado a vulnerabilidade, que afeta as versões de firmware anteriores a 3.9.0, para NUUO.

O bug foi atribuído como CVE-2018-1149.

Tenable disse que a vulnerabilidade chamada Peekaboo diz respeito a "permitir a execução remota de código em gravadores de vídeo em rede IoT para sistemas de vigilância por vídeo que permitiriam que invasores visualizassem feeds remotamente e adulterassem gravações".

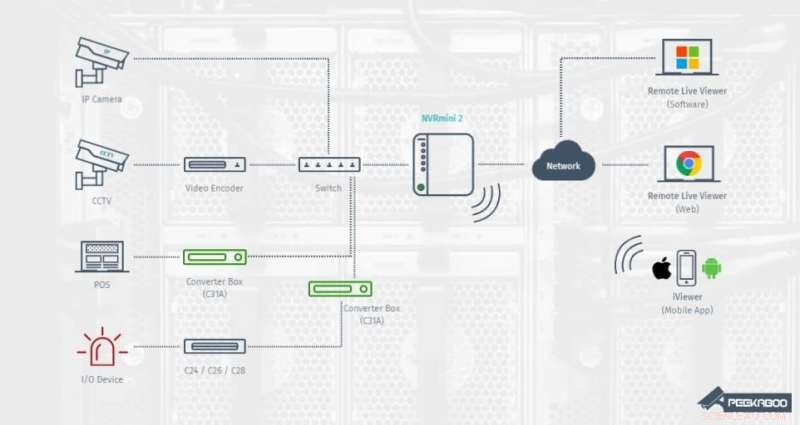

O dispositivo vulnerável que ocupa o centro do palco é o NVRMini2. É de NUUO, que oferece televisão em circuito fechado (CCTV), software e hardware de vigilância e vídeo. O software da NUUO é implantado por muitos sistemas de vigilância por vídeo em todo o mundo. Um comunicado à imprensa da Tenable observou que "software e dispositivos NUUO são comumente usados para monitoramento de vídeo baseado na web e vigilância em setores como varejo, transporte, Educação, governo e bancos. "

O que é NVRMini2? Shaun Nichols em O registro disse que é "um dispositivo conectado à rede que armazena gravações de vídeo e atua como um gateway de controle para administradores e visualizadores remotos".

A discussão da Tenable disse que é assim que as imagens de várias câmeras podem ser vistas e gravadas simultaneamente.

"Encontramos um estouro de buffer de pilha não autenticado ... permitindo a execução remota de código. Esta vulnerabilidade tem uma pontuação base CVSSv2 de 10,0 e uma pontuação temporal de 8,6; é classificada como gravidade crítica." Eles disseram que também encontraram um backdoor no código de depuração restante.

O que poderia acontecer se os criminosos conseguissem uma exploração? A Tenable disse que "os cibercriminosos podem desconectar as transmissões ao vivo e adulterar as filmagens de segurança".

A boa notícia é que a NUUO informou a Tenable que um patch está sendo desenvolvido e os clientes afetados devem entrar em contato com a NUUO para obter mais informações. (No momento da redação deste artigo, em 18 de setembro, uma lista de tempo no site da Tenable datada de 17/09/2018 - dizia "NUUO diz que haverá um lançamento amanhã.")

"Enquanto isso, "disse Tenable, "aconselhamos os usuários finais afetados a restringir e controlar o acesso à rede aos dispositivos vulneráveis apenas para usuários autorizados e legítimos." Também, A Tenable lançou um plugin para avaliar se as organizações são vulneráveis ao Peekaboo.

Renaud Deraison, cofundador e CTO da Tenable, também tinha algumas observações a fazer sobre o quadro geral, em uma entrevista com Poste de Ameaça . "Acreditamos que dispositivos IoT vulneráveis como esses levantam sérias questões sobre como nós, como uma indústria, podemos gerenciar um grande número de dispositivos. Mesmo em um ambiente corporativo, se o número de dispositivos conectados crescer na taxa prevista, vamos precisar repensar nossa cadência e metodologia de patching, " ele disse.

© 2018 Tech Xplore