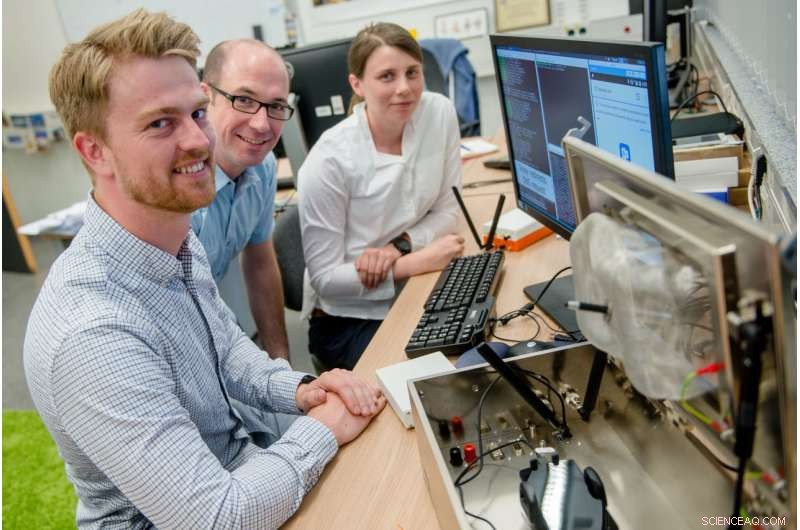

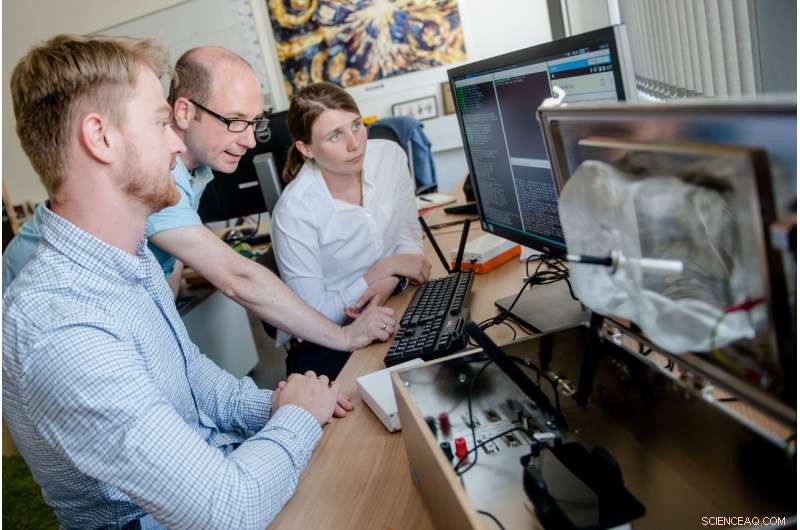

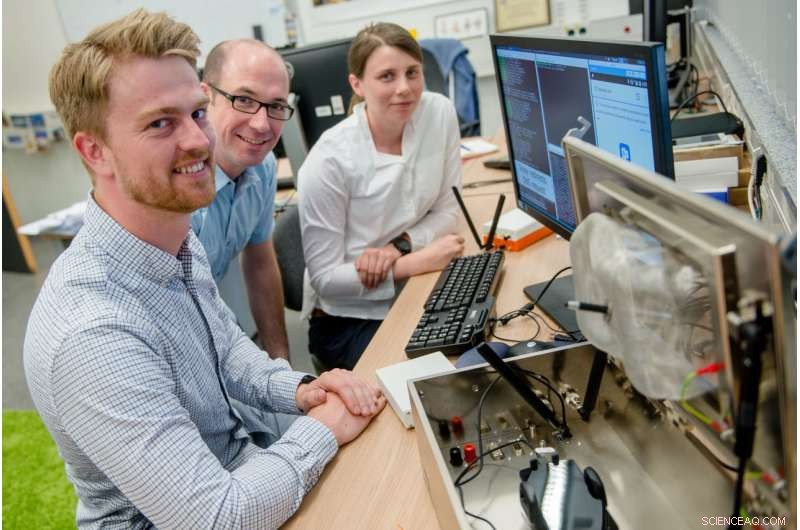

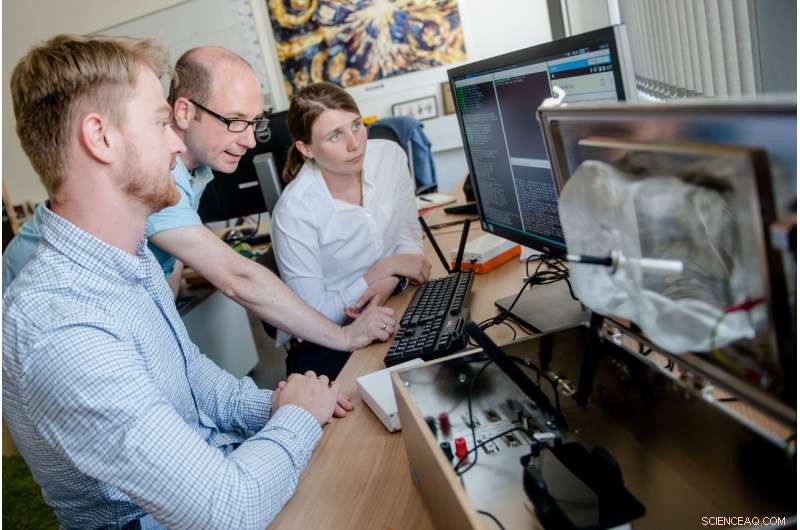

p David Rupprecht, Thorsten Holz e Katharina Kohls (da esquerda) usam rádios definidos por software para testar ataques à rede LTE em condições de laboratório. Crédito:RUB, Marquard

p David Rupprecht, Thorsten Holz e Katharina Kohls (da esquerda) usam rádios definidos por software para testar ataques à rede LTE em condições de laboratório. Crédito:RUB, Marquard

p Ao abusar dos pontos fracos de segurança no padrão de telefonia móvel LTE, Os invasores são capazes de identificar quais páginas da Web um usuário visita e redirecioná-lo para um site fraudulento. Este é o resultado de um estudo realizado por especialistas em segurança do Instituto Horst Görtz da Ruhr-Universität Bochum. Todos os dispositivos usando LTE, também conhecido como 4G, são afetados, ou seja, quase todos os telefones celulares e tablets, bem como certos dispositivos domésticos conectados à rede. As fraquezas são impossíveis de fechar; e ainda estão presentes no próximo padrão de telefonia móvel 5G, cuja padronização está atualmente pendente. Ainda, o problema pode ser resolvido com a ajuda de outros mecanismos de segurança em navegadores ou aplicativos. p Os resultados foram publicados por David Rupprecht, Katharina Kohls, Prof Dr. Thorsten Holz e Prof Dra. Christina Pöpper no site https://aLTEr-Attack.net.

p

Redirecionando usuários para sites errados

p A carga transmitida via LTE é criptografada, mas sua integridade não é verificada. "Um invasor pode alterar o fluxo de dados criptografados e redirecionar as mensagens para seu próprio servidor sem alertar o usuário, "explica David Rupprecht. Para isso, o invasor deve estar próximo ao telefone celular que ele almeja. Usando equipamentos especiais, ele intercepta a comunicação entre o telefone e a estação base e redireciona o usuário para um site falso alterando as mensagens. Nesse site, o invasor pode, então, realizar qualquer ação que ele escolher, incluindo o monitoramento das senhas à medida que são inseridas.

p "Sites e aplicativos que implantam o protocolo de segurança HTTPS na configuração correta fornecem proteção adequada contra redirecionamento, "diz Rupprecht. Eles alertam o usuário sempre que ele está prestes a ser redirecionado para uma página falsa. No entanto, não é possível evitar que um invasor monitore certas informações e atividades realizadas no telefone celular, por exemplo, a identidade do usuário e os sites que ele visualiza.

p Os pesquisadores de Bochum demonstraram que apenas o padrão de tráfego - ou seja, o volume de carga enviado por um telefone dentro de um período de tempo específico - dá uma indicação dos sites visualizados pelo usuário. Para acessar essas informações, o invasor não precisa interceptar ativamente a comunicação entre o telefone móvel e a estação base; em vez, a simples gravação passiva dos metadados transmitidos resolve o problema.

p David Rupprecht, Thorsten Holz e Katharina Kohls (da esquerda) usam rádios definidos por software para testar ataques à rede LTE em condições de laboratório. Crédito:RUB, Marquard

p David Rupprecht, Thorsten Holz e Katharina Kohls (da esquerda) usam rádios definidos por software para testar ataques à rede LTE em condições de laboratório. Crédito:RUB, Marquard

p

Equipamento padrão suficiente para realizar ataques

p Os ataques descritos acima podem ser realizados usando equipamentos disponíveis comercialmente que podem ser adquiridos a um preço de aproximadamente 4, 000 euros. Em seus experimentos, os pesquisadores utilizaram um PC e dois chamados rádios definidos por software que permitem o envio e recebimento de sinais LTE. Um dos dispositivos finge que o telefone é uma rede de telefonia móvel; o outro finge que a verdadeira rede de telefonia móvel é o telefone. Assim, o sistema é capaz de alterar dados específicos, durante a transmissão da maior parte dos dados inalterados. Dependendo do equipamento, o invasor pode manter a distância de várias centenas de metros do telefone visado durante o ataque.

p "As documentações LTE mostraram que uma proteção de integridade que evitaria ataques foi deliberadamente omitida, "diz Thorsten Holz. O motivo:para implementar a medida de segurança, quatro bytes adicionais teriam de ser anexados a cada carga útil. “A transmissão de dados teria se tornado cara para as operadoras de rede, e assim a proteção da integridade foi considerada dispensável, "continua Holz.

p No próximo padrão de telefonia móvel 5G, proteção de integridade geral não foi fornecida no momento. Os desenvolvedores teriam que configurar os dispositivos corretamente para que a proteção se tornasse efetiva. Os pesquisadores estão defendendo a eliminação da lacuna de segurança no novo padrão de telefonia móvel por padrão.

p A equipe apresentará a lacuna de segurança no Simpósio IEEE sobre Segurança e Privacidade que acontecerá em São Francisco em maio de 2019. O estudo foi conduzido sob a égide do projeto Bercom, abreviação de "Projeto para uma plataforma de sistema pan-europeia para infraestruturas críticas resilientes".