Ataque de pesquisadores ao sistema de privacidade de dados mostra vazamentos de ruído nos próprios dados que está tentando proteger

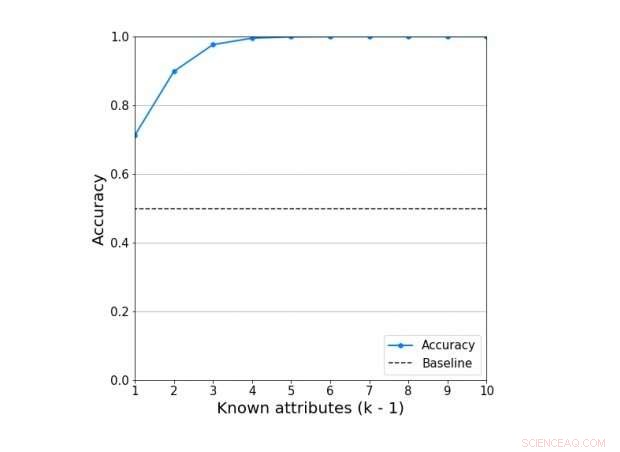

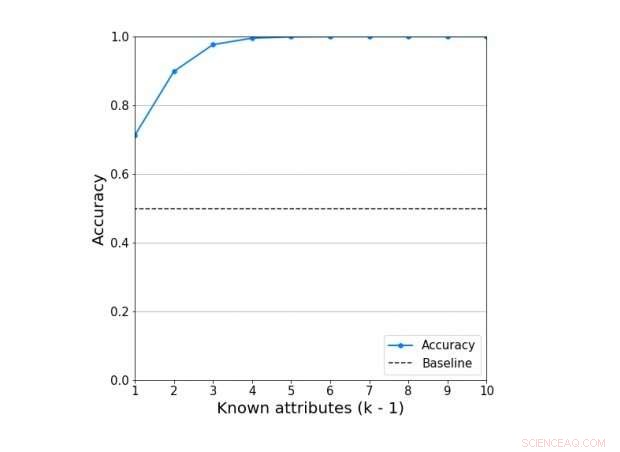

p No ataque de exploração de ruído, os pesquisadores podem determinar as informações privadas de um indivíduo com alta precisão, conhecendo apenas alguns atributos sobre o indivíduo. Crédito:Gadotti et al.

p No ataque de exploração de ruído, os pesquisadores podem determinar as informações privadas de um indivíduo com alta precisão, conhecendo apenas alguns atributos sobre o indivíduo. Crédito:Gadotti et al.

p Demonstrando o quão desafiador é manter os dados privados seguros, pesquisadores do Imperial College London apresentaram um ataque a um novo sistema de privacidade de dados chamado Diffix, cuja tecnologia inovadora foi recentemente comercializada e aprovada pela autoridade francesa de proteção de dados CNIL para satisfazer todos os critérios do GDPR (Regulamento Geral de Proteção de Dados) - a nova lei de proteção de dados da UE que entrará em vigor no final de maio. p Mas agora os pesquisadores mostraram que, usando apenas cinco atributos de um indivíduo e fazendo 10 perguntas cuidadosamente escolhidas para o sistema baseado em consultas, é possível determinar os atributos privados do indivíduo com até 99% de precisão.

p Os pesquisadores, Andrea Gadotti, Florimond Houssiau, Luc Rocher, e Yves-Alexandre de Montjoye dos departamentos de computação e ciência de dados do Imperial College London, escreveram um artigo sobre seu ataque de exploração de ruído em Diffix, que foi desenvolvido pela start-up alemã Aircloak. O Diffix usa tecnologia pioneira de pesquisadores do Instituto Max Planck ao longo de vários anos.

p Como explicam os pesquisadores do Imperial College London, o objetivo do ataque é destacar a necessidade de transparência total de todos os novos sistemas de privacidade de dados, junto com uma comunidade que tem acesso total às técnicas para detectar e discutir potenciais vulnerabilidades.

p "Precisamos aceitar que nenhum sistema é perfeito, "os pesquisadores escrevem em seu blog no Grupo de Privacidade Computacional." Haverá ataques, e alguns deles terão sucesso. Precisamos nos preparar para isso e aprender com as melhores práticas de segurança:garantindo que existam várias camadas de segurança, não ter todos os dados em um só lugar (o que Jean-Pierre Hubaux chama de abordagem de Fort Knox), etc. Também precisamos que os padrões e sistemas sejam completamente transparentes e abertos. A construção de sistemas seguros requer que qualquer pessoa seja capaz de revisar o código sem barreiras técnicas ou legais, propor soluções e aproveitar o trabalho existente. "

p Os sistemas de proteção de privacidade de dados estão evoluindo rapidamente, com abordagens tradicionais baseadas em anonimato de dados agora obsoleto, devido em parte aos grandes tamanhos e usos de conjuntos de dados modernos. Alternativas ao anonimato de dados, como sistemas baseados em consultas, como o usado pela Diffix, fornecer uma nova solução promissora. Nestes sistemas, os usuários podem fazer perguntas sobre o sistema de dados e receber resultados agregados como respostas. Este método visa encontrar um equilíbrio entre o uso dos dados para fins úteis, como realizar pesquisas e combater doenças, mantendo a privacidade individual.

p Em Diffix, a proteção da privacidade vem em grande parte da adição de ruído. Ironicamente, os pesquisadores exploram esse ruído em seu ataque para inferir informações privadas de indivíduos no banco de dados. Para fazer isso, eles implementam um ataque de interseção, em que eles colocam duas consultas que solicitam o número de indivíduos no conjunto de dados que atendem a certas condições. As duas consultas diferem por apenas uma condição, de modo que, calculando a diferença entre os resultados, seja possível anular parte do ruído. Os pesquisadores mostraram que, obtendo cinco pares desses resultados, e, em seguida, realizar um teste estatístico (o teste da razão de verossimilhança), é possível determinar certas informações sobre um indivíduo - por exemplo, se a pessoa tem ou não HIV.

p Embora os pesquisadores apontem algumas limitações de seu ataque, eles acreditam que isso expõe uma vulnerabilidade séria do sistema, e fornece um lembrete de que a proteção da privacidade continuará a ser um desafio constante. p © 2018 Tech Xplore