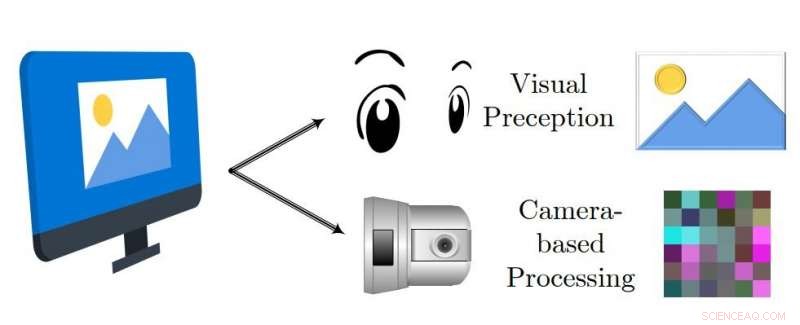

Ilustração do princípio D2C oculto:o mesmo quadro na tela tem dados de imagem visualmente perceptíveis de alta qualidade e mensagem oculta imperceptível. Crédito:arXiv:2002.01078 [cs.CR]

Os dados podem ser roubados de um computador pessoal com air gap apenas usando variações no brilho da tela. Pesquisadores da Universidade Ben-Gurion escreveram um artigo sobre isso.

Conforme a equipe os define, "Computadores com air gap são sistemas mantidos isolados da Internet, pois armazenam ou processam informações confidenciais."

O fato de eles terem feito mais uma descoberta sobre como extrair dados confidenciais de um computador não foi um choque para Segurança Nu , que reconheceu que "Pesquisadores da Universidade Ben-Gurion de Negev fizeram seu nome descobrindo como obter dados de computadores sem ar. Eles criaram maneiras de se comunicar usando alto-falantes, LEDs piscando em PCs, luzes infravermelhas em câmeras de vigilância, e até fãs de computador. "

Graham Cluley escrevendo em Tripwire calculado, OK, "Pode não ser a maneira mais eficiente de roubar dados de uma organização, muito menos o mais prático, mas os pesquisadores da Universidade Ben-Gurion, em Israel, mais uma vez detalharam uma maneira criativa de extrair informações de um computador sem ar. "

Mordechai Guri, chefe do centro de pesquisa de segurança cibernética da Universidade Ben-Gurion em Israel, "falou sobre o processo, Shane McGlaun em HotHardware tinha alguns detalhes. O hack foi possível por meio de algo chamado "canal óptico secreto". Ele permitia o roubo de dados de computadores "sem necessidade de conectividade de rede ou contato físico com os dispositivos".

Como assim? Geek.com's Jordan Minor:"Ao infectar o PC de destino com o malware certo, o monitor muda sutilmente o brilho do monitor LCD. "

O ladrão está gravando as informações comunicadas por meio dessas mudanças no brilho e pode roubar quaisquer dados confidenciais desejados.

Mohit Kumar em The Hacker News referiu-se à ideia fundamental por trás da codificação e decodificação de dados, onde o malware codifica as informações coletadas como um fluxo de bytes e, em seguida, modula-as como sinais '1' e '0'. Neste caso de ataque, o ladrão usa pequenas mudanças no brilho da tela LCD para modular informações binárias em padrões.

Matthew Humphries em PCMag também explicou do que se tratava o processo:

"O roubo de dados da máquina infectada é conseguido codificando as informações e transmitindo-as usando as mudanças de brilho da tela em um padrão sequencial, que é muito semelhante ao funcionamento do código Morse. O único outro requisito para que isso funcione é uma câmera apontada para a tela que pode gravar ou transmitir o padrão que está sendo transmitido. Assim que o padrão for recebido, ele pode ser convertido de volta em dados significativos. "

A tela do computador, por sua vez, serve como uma ferramenta fundamental.

O invasor pode coletar o fluxo de dados, disse Kumar, "usando a gravação de vídeo da tela do computador comprometido, tirada por uma câmera de vigilância local, câmera do smartphone, ou uma webcam e pode reconstruir as informações exfiltradas usando técnicas de processamento de imagem. "

O artigo dos pesquisadores é intitulado "BRIGHTNESS:Leaking Sensitive Data from Air-Gapped Workstations via Screen Brightness, "e os autores são Mordechai Guri, Dima Bykhovsky e Yuval Elovici. O jornal está em arXiv.

Em seu jornal, eles notaram que o canal óptico oculto era invisível - e podia até funcionar enquanto o usuário trabalhava no computador. A bola está do lado do hacker. "As pequenas mudanças no brilho são invisíveis para os humanos, mas podem ser recuperadas de fluxos de vídeo capturados por câmeras, como uma câmera de segurança local, câmera de smartphone ou webcam, "afirmaram.

Sim, existem contra-medidas e os autores propuseram várias.

Incluídas em suas idéias de contramedidas estavam "políticas organizacionais destinadas a restringir a acessibilidade de computadores sensíveis", colocando-os em áreas seguras, e onde apenas pessoal autorizado tinha permissão para acessá-los.

Qualquer tipo de câmera, disse outro, seria proibida dentro do perímetro de certas áreas restritas.

Outra contramedida assumiu a forma de um filme polarizado cobrindo a tela. Embora o usuário tenha uma visão clara, "humanos e câmeras à distância" veriam uma tela escurecida.

Cyber Security Labs da Ben-Gurion University postou uma demonstração em vídeo em 4 de fevereiro. Nesta demonstração, a tela secretamente exfiltrou o texto de "Winnie-the-Pooh" de A.A. Milne.

O vídeo gerou comentários, tal como, Por que colocar tudo isso aí?

"Você não está fazendo nada além de prejudicar os outros ao disponibilizar essas informações, "disse um comentário ... Você está prestando um péssimo serviço à comunidade de segurança e ao público ao postar conteúdo abertamente como este."

Contudo, outro comentário apontou que este não era um problema do fabricante, e "realmente não é algo que pode ser corrigido. Isso está usando uma função normal, brilho do ecrã. Bloquear a capacidade de qualquer aplicativo de ajustar o brilho da tela faria mais mal do que bem. "

Outro comentário veio em defesa da equipe de pesquisa. "É importante trazer essas coisas à tona e torná-las públicas, para que possamos propor contra-medidas ".

Enquanto isso, quão preocupante é esse problema do computador?

Minor compartilhou sua perspectiva sobre os resultados da pesquisa:"Este é mais um exercício sobre o que é possível do que o que é viável, "ele escreveu. Minor disse que tal hack precisa" tanto de configuração anterior que nenhum golpista vai fazer isso aleatoriamente em você, do nada. " unidade USB física. "

Cluley fez um comentário semelhante. "Parece um grande esforço para ir, e muito além do desejo do cibercriminoso típico. Minha sensação é que, em muitos casos, se você realmente quiser colocar as patas nos dados daquele computador, pode haver maneiras mais fáceis de obtê-lo do que esta. "

Mohit Kumar em The Hacker News pesadas. As técnicas podem parecer "teóricas e inúteis para muitos, " ele escreveu, mas quando se trata de metas de alto valor, estes "podem desempenhar um papel importante na exfiltração de dados confidenciais de um computador infectado, mas sem ar".

Na realidade, foi Cluley que propôs pensamentos sobre como os invasores podem operar, não importa o quão pouco prático o esquema soasse. "Imagine, por exemplo, malware plantado em um stick USB conhecido por ser usado por funcionários que usam o computador, ou as oportunidades de interferência que podem ter se tornado disponíveis na cadeia de abastecimento, ou se um funcionário da organização visada estava trabalhando secretamente para os invasores. "

Apesar disso, O veredicto de Cluley ainda foi este:"Em suma, nota máxima para criatividade - mas esta não é uma ameaça pela qual vou perder o sono. "

Parece Segurança Nu não iria discutir. "Em última análise, esta é uma pesquisa acadêmica interessante, com ênfase em 'acadêmico'. "

© 2020 Science X Network