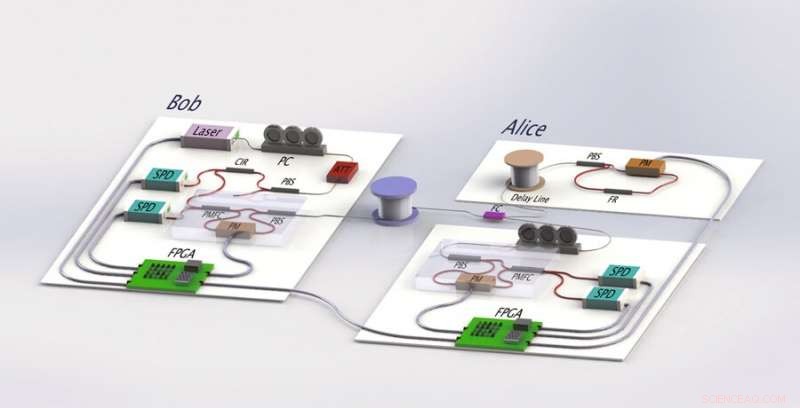

Configuração da experiência. Um laser fortemente atenuado de 1550 nm é usado como uma fonte aproximada de fóton único com uma frequência de repetição de pulso sistemática de 1 MHz. Na configuração experimental, Bob envia os fótons únicos para Alice em uma superposição de duas caixas de tempo com uma fase relativa, e Alice escolhe aleatoriamente uma das duas tarefas possíveis, verificação de erro ou codificação. Ambos os lados são controlados por matrizes de portas programáveis em campo (FPGAs), e a operação dos quatro estados de fóton único é realizada com um modulador comercial de niobato de lítio. Modulador de fase PM. Controlador de polarização para PC. Divisor de feixe de polarização PBS. Atenuador ATT. Circulador óptico CIR. Acoplador de fibra FC. Detector de fóton único de nanofio supercondutor SPD com eficiência de detecção de 70%, Taxa de contagem de escuridão de 100 Hz e tempo de redefinição de 50 ns. A polarização do PMFC mantém o acoplador do filtro. Rotador FR Faraday. Crédito:Light:Science &Applications, doi:https://doi.org/10.1038/s41377-019-0132-3

A comunicação direta segura quântica (QSDC) é um ramo importante da comunicação quântica, baseado nos princípios da mecânica quântica para a transmissão direta de informações classificadas. Embora estudos experimentais de prova de princípio recentes tenham feito progressos notáveis; Os sistemas QSDC ainda precisam ser implementados na prática. Em um estudo recente, Ruoyang Qi e colegas de trabalho nos departamentos de física quântica de baixa dimensão, tecnologia da Informação, eletrônica e engenharia da informação, propôs e implementou experimentalmente um sistema quântico de comunicação seguro e prático.

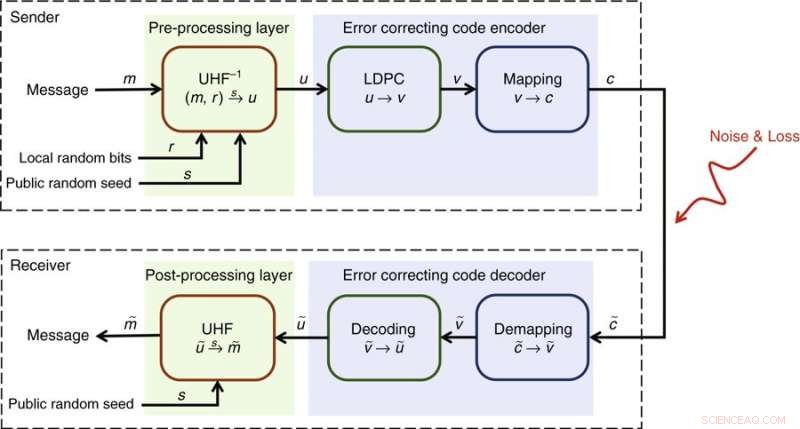

No trabalho, Qi et al. analisou a segurança do sistema usando a teoria do canal de escuta da Wyner. Os cientistas desenvolveram um esquema de codificação usando códigos de verificação de paridade de baixa densidade (LDPC) de concatenação (interconectada) em um ambiente realista de alto ruído e grandes perdas. O sistema operou com uma taxa de repetição de 1 MHz por uma distância de 1,5 km e manteve uma taxa de comunicação segura de 50 bps para enviar mensagens de texto, imagens e sons de tamanho razoável. Os resultados agora são publicados em Light:Ciência e Aplicações .

O trabalho de Qi et al. destacou uma forma de QSDC que pode transferir informações diretas sem uma chave de distribuição para evitar vulnerabilidade a ataques. No trabalho, a equipe usou um laser de 1550 nm para gerar fótons únicos que transportavam informações quânticas seguras, os cientistas foram capazes de decodificar com sucesso as informações após o recebimento. O método era confiável mesmo em ambientes realistas causados por alta perda de fótons ou erros introduzidos devido ao ruído. O código LDPC padrão que eles usaram no estudo para melhor desempenho de correção de erros foi implementado pelo Comitê Consulado para Sistemas de Dados Espaciais (CCDS) para aplicações próximas à terra e no espaço profundo.

A segurança global depende de infraestruturas de comunicação seguras. Atualmente, a comunicação é protegida por meio de técnicas de criptografia, como o esquema de chave pública RSA. A capacidade de sigilo é definida como a suprema de todas as taxas de transmissão alcançáveis com segurança e confiabilidade. Na prática, é difícil estimar a capacidade de sigilo em sistemas de comunicação clássicos devido à dificuldade de detecção de espionagem. Em sistemas quânticos, fótons únicos ou pares de fótons emaranhados podem transmitir informações digitais, dando origem a novos recursos na criptografia quântica, inatingível em meios de transmissão clássicos. Em princípio, é impossível escutar sem perturbar a transmissão, de modo a evitar a detecção em tal configuração.

O primeiro protocolo de comunicação quântica foi proposto por Bennett e Brassard (BB84), com base na exploração de recursos quânticos para um acordo de chave seguro. Em 2000, O QSDC foi proposto para comunicar informações diretamente sem uma chave secreta e eliminar lacunas associadas ao armazenamento de chaves e ataques de texto cifrado. Estudos subsequentes de prova de princípio demonstraram fótons únicos baseados em QSDC e pares emaranhados, incluindo estudos onde uma fibra pode se comunicar através de uma distância significativa de 500 m usando protocolos QSDC de duas etapas.

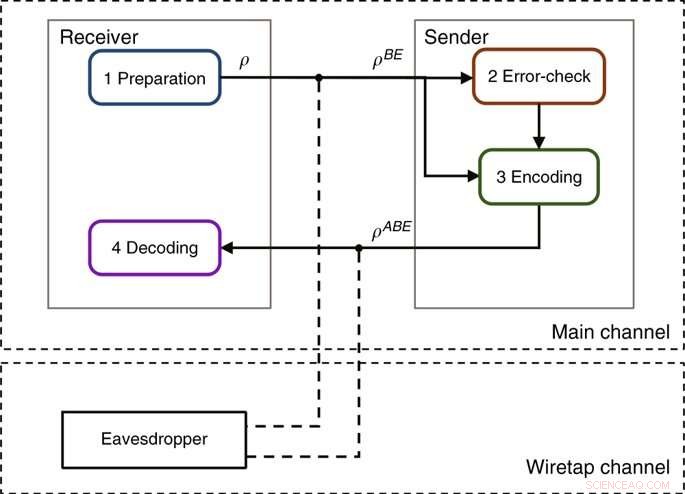

Ilustração do protocolo DL04-QSDC prático. O “canal principal” e o “canal de escuta telefônica” são canais discretos sem memória. O canal principal representa um canal entre o remetente e o receptor legítimo, enquanto o canal de escuta representa um canal entre o remetente e o interceptador. Crédito:Light:Science &Applications, doi:https://doi.org/10.1038/s41377-019-0132-3

No presente estudo, Qi et al. implementou um sistema de comunicação direta segura quântica prática usando um procedimento baseado no protocolo DL04 (sem uma chave). De acordo com o modelo de escuta da Wyner, para implementar o sistema QSDC na prática, o sistema deve funcionar abaixo da capacidade de sigilo do canal para transmissão segura de informações. Os cientistas estimaram a capacidade de sigilo do sistema usando códigos de verificação de paridade de baixa densidade (LDPC) interconectados. Eles projetaram o esquema para operar especificamente em regimes de alta perda e alta taxa de erro, exclusivo para comunicação quântica. Qi et al. assim, demonstrou que a plataforma QSDC poderia funcionar efetivamente em um ambiente realista.

Ao implementar o protocolo DL04-QSDC, os cientistas incluíram um discreto 'canal principal' sem memória e um 'canal de escuta telefônica'. O canal principal representava a rede entre o emissor e o receptor. O canal de escuta telefônica representava a rede entre os usuários legítimos e o intruso. O protocolo continha quatro etapas:

Qi et al. usou lasers altamente atenuados como uma fonte aproximada de fóton único na implementação. Para uma melhor aproximação de uma única fonte de fóton para detectar ataques de espionagem, um método de distribuição de chave quântica de estado decoy pode ser usado. Se a capacidade de sigilo for diferente de zero para qualquer canal de escuta telefônica, ou seja, se o receptor legítimo tiver um canal melhor do que o intruso, existe algum esquema de codificação que atinge o sigilo perfeito de acordo com o modelo Wyner. Contudo, nem todos os esquemas de codificação podem garantir a segurança, que depende essencialmente dos detalhes da codificação.

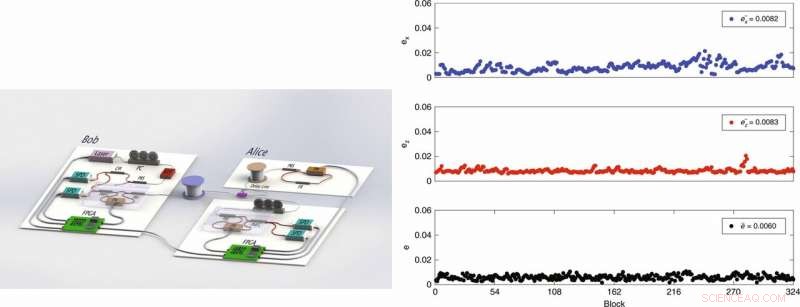

Esquerda:configuração experimental. À direita:estabilidade do sistema com diferentes blocos de mensagens. ex e ez são as taxas de erro de medições usando a base X e a base Z, respectivamente, no site de Alice. e é a taxa de erro no site de Bob. A taxa de erro foi estimada bloco a bloco; cada bloco contém 1312 × 830 pulsos. O número médio de fótons é 0,1. A perda inerente de um canal quântico é de 14,5 dB, que inclui a eficiência do detector, ~ 70%, e os elementos ópticos, ~ 13 dB. A perda total do sistema é de 25,1 dB a uma distância de 1,5 km. Crédito:Light:Science &Applications, doi:https://doi.org/10.1038/s41377-019-0132-3

A codificação ocorre simultaneamente no módulo de codificação. Se a taxa de erro for menor que o limite, a parte de codificação tem permissão para enviar os fótons individuais de volta para Bob através da mesma fibra, onde eles são guiados para detectores de fóton único para medição. Os cientistas controlaram a configuração que consiste em moduladores trifásicos (PM) e detectores de fóton único (SPD) para codificar mensagens nos dois locais usando os FPGAs, que foram posteriormente controlados por computadores de posição superior.

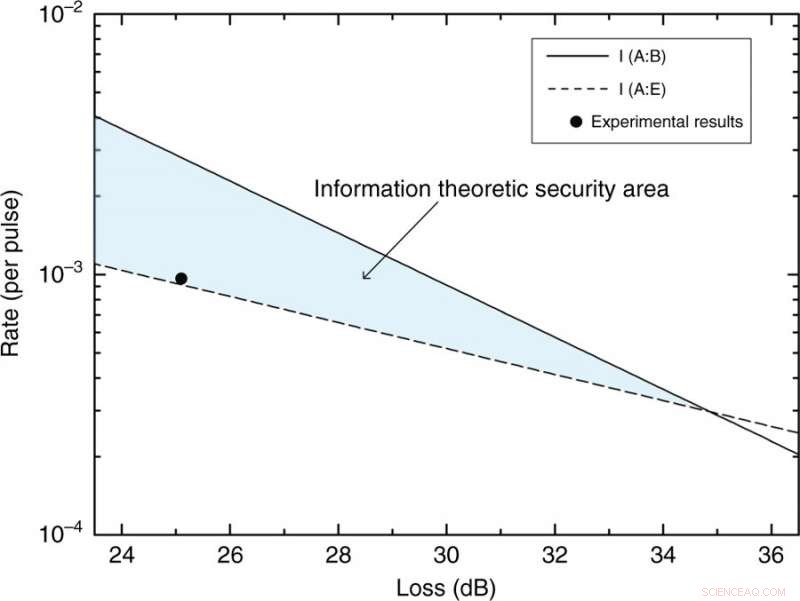

A linha sólida representa as informações mútuas entre Alice e Bob; pelo teorema da codificação do canal ruidoso, de que a taxa de transmissão não pode exceder a capacidade do canal principal. A linha pontilhada é a informação mútua entre Alice e Eva, o máximo de informações que um bisbilhoteiro pode obter. Os símbolos representam resultados experimentais. Junto com o código LDPC escolhido, o esquema de codificação produz uma taxa de transmissão de 0,00096 quando a taxa de erro de bit está abaixo de 10 ^ −6. Como a taxa é maior do que a informação mútua entre Alice e Eva, tanto a segurança quanto a confiabilidade da transmissão das informações são garantidas. Crédito:Light:Science &Applications, doi:https://doi.org/10.1038/s41377-019-0132-3

Ilustração do esquema de codificação. Uma mensagem m junto com bits aleatórios locais r e semente aleatória pública s são processados pelas famílias de hash universais reversas UHF − 1 para o vetor u, e então u é alterado pelo código LDPC em v, que é mapeado para a palavra-código ce é então enviado ao site do receptor. Por causa de perda e erro, o receptor Bob recebe uma palavra-código degradada, e então ele faz o mapeamento, decodifica e obtém a mensagem após executar famílias de hash universais UHF. Crédito:Light:Science &Applications, doi:https://doi.org/10.1038/s41377-019-0132-3

Na teoria da informação, o teorema da codificação de canal ruidoso estabelece comunicação confiável para qualquer grau de contaminação de ruído de um canal de comunicação. Para garantir a confiabilidade das informações, Alice modula os pulsos que chegam ao receptor legítimo Bob, que faz as medições na mesma base em que as preparou. Devido a perdas e erros, Bob recebe uma palavra-código degradada, que ele desmapa e decodifica após o pós-processamento com UHF para obter a mensagem.

Desta maneira, Qi et al. implementou um sistema QSDC prático em um ambiente realista de alto ruído e alta perda. Entre outras técnicas, os cientistas usaram um código LDPC para reduzir erros e perdas no sistema. Eles analisaram a segurança do sistema em profundidade usando a teoria do canal de escuta da Wyner. Quando a capacidade de sigilo era diferente de zero; um esquema de codificação com uma taxa de informação inferior à capacidade de sigilo garantiu a segurança e a confiabilidade da transmissão da informação. No total, os cientistas obtiveram uma taxa de informação segura de 50 bps a uma distância praticamente significativa de 1,5 km. Qi et al. implicam que esses parâmetros são prematuros e vislumbram um sistema aprimorado que pode integrar a tecnologia existente para uma taxa mais alta de transmissão de informações de dezenas de kbps no futuro.

© 2019 Science X Network